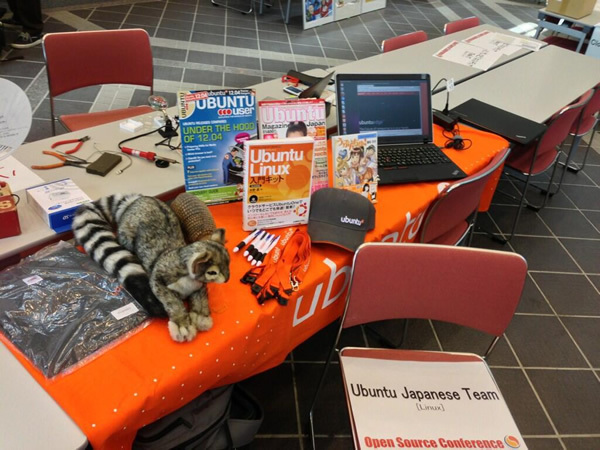

OSC 2013 Kansai/Kyoto

Ubuntu Japanese Teamは、

| 日程 | 2013年8月2日(金) 11:00-17:00 8月3日(土) 10:00-17:30 |

|---|---|

| 会場 | 京都リサーチパーク(KRP) OSC総合受付:アトリウム |

| 費用 | 無料 |

| 内容 | オープンソースに関する最新情報の提供・ |

| 主催 | オープンソースカンファレンス実行委員会 |

| 協力 | 京都リサーチパーク株式会社 |

| 企画運営 | 株式会社びぎねっと |

Ubuntu Edge Tシャツ

Ubuntu EdgeのPerk

なお、

Ubuntu Forumの復帰

Ubuntu Forumがクラックとその後の原因調査のためのメンテナンスから復帰しました。既存のユーザーのパスワードは、

なお、

- 2013年7月14日に、

モデレーター権限の付与されたアカウントが何らかの方法で乗っ取られた。このモデレーター権限のついたアカウントは、 「生のHTML」 をアナウンスページに投稿できるものだった。 - アタッカーはこの機能を利用して、

XSSベースのCookie奪取のためのHTMLをアナウンスページに投稿し、 さらに投稿したメッセージに複数の管理者権限を持ったユーザーを誘導した。 - 管理者権限を持ったユーザーが問題のページを開くことで、

攻撃者が管理者権限を得た。 - 管理者のみが利用できるコマンドフック機能

(任意のPHPコードを埋め込める機能) を用いて、 特定のページにアクセスするとPHPベースのシェルコードが投下されるように設定した。 - シェルコードを使ってwww-dataアカウントを奪取した攻撃者は、

入手した権限 (掲示板の管理者権限とwww-dataのシェルアカウント) を用いて、 掲示板のuserテーブルを奪取し、 さらにWebページに乗っ取りを行った旨のメッセージを残した。

Utiltieのその後

新手の

- Utilite Value:$99

- CPU: i.

MX6 1コア - Memory: 512MB

- Storage: microSD 4GB

- Display: 1(HDMI)

- NIC: 1GbE x 1

- Wireless: 非搭載

- 備考: mSATAは非サポート

- CPU: i.

- Utilite Standard:$159

- CPU: i.

MX6 2コア - Memory:2048MB

- Storage: microSD 8GB

- Display: 2(HDMI+DVI)

- NIC: 1GbE x 2

- Wireless: 802.

11bgn + Bluetooth 3. 0

- CPU: i.

- Utilite Pro:$219

- CPU: i.

MX6 4コア - Memory: 2048MB

- Storage: 32GB SSD(mSATA)

- Display: 2(HDMI+DVI)

- NIC: 1GbE x 2

- Wireless: 802.

11bgn + Bluetooth 3. 0

- CPU: i.

なお、

実際の購入価格には、

Ubuntu Magazine Vol.10のPDF

日本唯一のUbuntu専門誌、

最新号にあたる2013 Summer号が発売されたため、

UWN#327

Ubuntu Weekly Newsletter #327がリリースされています。

今週のセキュリティアップデート

- usn-1908-1:OpenJDK 6のセキュリティアップデート

- Ubuntu 12.

04 LTS?10. 04 LTS用のアップデータがリリースされています。CVE-2013-1500, CVE-2013-1571, CVE-2013-2407, CVE-2013-2412, CVE-2013-2443, CVE-2013-2444, CVE-2013-2445, CVE-2013-2446, CVE-2013-2447, CVE-2013-2448, CVE-2013-2449, CVE-2013-2450, CVE-2013-2451, CVE-2013-2452, CVE-2013-2453, CVE-2013-2454, CVE-2013-2455, CVE-2013-2456, CVE-2013-2457, CVE-2013-2458, CVE-2013-2459, CVE-2013-2461, CVE-2013-2463, CVE-2013-2465, CVE-2013-2469, CVE-2013-2470, CVE-2013-2471, CVE-2013-2472, CVE-2013-2473, CVE-2013-3743を修正します。 - Oracle版のCPUJuly2013に相当するOpenJDKの更新です。

- 対処方法:アップデータを適用の上Javaを利用するアプリケーションを再起動してください。

- 備考:Ubuntuの通常のアップデートポリシーとは異なり、

Upstreamの更新をそのままパッケージングしたものです。セキュリティ修正以外のバグ修正が含まれています。

- Ubuntu 12.

- usn-1909-1:MySQLのセキュリティアップデート

- Ubuntu 13.

04?12. 10?12. 04 LTS?10. 04 LTS用のアップデータがリリースされています。CVE-2013-1861, CVE-2013-2162, CVE-2013-3783, CVE-2013-3793, CVE-2013-3802, CVE-2013-3804, CVE-2013-3809, CVE-2013-3812を修正します。 - CPUJuly2013に対応する更新です。MySQL 5.

5.32 ・5. 1.70 に相当します。 - 対処方法:通常の場合、

アップデータを適用することで問題を解決できます。

- Ubuntu 13.

- usn-1910-1:Bindのセキュリティアップデート

- Ubuntu 13.

04?12. 10?12. 04 LTS?10. 04 LTS用のアップデータがリリースされています。CVE-2013-4854を修正します。 - Bindを外部からクラッシュさせることが可能な問題がありました。コンテンツサーバー・

キャッシュサーバーいずれの場合にも攻撃が有効です。 - 対処方法:通常の場合、

アップデータを適用することで問題を解決できます。

- Ubuntu 13.

- usn-1911-1:Little CMSのセキュリティアップデート

- Ubuntu 13.

04?12. 10?12. 04 LTS用のアップデータがリリースされています。CVE-2013-4160を修正します。 - LittleCMSにリンクしたアプリケーションをクラッシュさせられる問題が見つかりました。

- 対処方法:アップデータを適用の上、

Little CMSにリンクしているアプリケーションを再起動してください。

- Ubuntu 13.

- usn-1912-1:Linux kernelのセキュリティアップデート

- Ubuntu 10.

04 LTS用のアップデータがリリースされています。CVE-2013-2164, CVE-2013-2232, CVE-2013-2234, CVE-2013-2237, CVE-2013-2851を修正します。 - 対処方法:アップデータを適用の上、

システムを再起動してください。 - 備考:ABIの変更を伴いますので、

カーネルモジュールを自分でコンパイルしている場合は再コンパイルが必要です。カーネルモジュール関連のパッケージ (標準ではlinux-restricted-modules, linux-backport-modules, linux-ubuntu-modulesなど) は依存性により自動的にアップデートされるので、 通常はそのままアップデートの適用を行えば対応できます。

- Ubuntu 10.

- usn-1913-1:Linux kernel (EC2)のセキュリティアップデート

- EC2環境のUbuntu 10.

04 LTS用のアップデータがリリースされています。CVE-2013-2164, CVE-2013-2232, CVE-2013-2234, CVE-2013-2237, CVE-2013-2851を修正します。 - 対処方法:アップデータを適用の上、

システムを再起動してください。 - 備考:ABIの変更を伴いますので、

カーネルモジュールを自分でコンパイルしている場合は再コンパイルが必要です。カーネルモジュール関連のパッケージ (標準ではlinux-restricted-modules, linux-backport-modules, linux-ubuntu-modulesなど) は依存性により自動的にアップデートされるので、 通常はそのままアップデートの適用を行えば対応できます。

- EC2環境のUbuntu 10.

- usn-1914-1:Linux kernelのセキュリティアップデート

- Ubuntu 12.

04 LTS用のアップデータがリリースされています。CVE-2013-2852を修正します。 - 対処方法:アップデータを適用の上、

システムを再起動してください。 - 備考:ABIの変更を伴いますので、

カーネルモジュールを自分でコンパイルしている場合は再コンパイルが必要です。カーネルモジュール関連のパッケージ (標準ではlinux-restricted-modules, linux-backport-modules, linux-ubuntu-modulesなど) は依存性により自動的にアップデートされるので、 通常はそのままアップデートの適用を行えば対応できます。

- Ubuntu 12.

- usn-1915-1:Linux kernel (Quantal HWE)のセキュリティアップデート

- Ubuntu 12.

04 LTS用の3. 5カーネルのアップデータがリリースされています。CVE-2013-2852を修正します。 - 対処方法:アップデータを適用の上、

システムを再起動してください。 - 備考:ABIの変更を伴いますので、

カーネルモジュールを自分でコンパイルしている場合は再コンパイルが必要です。カーネルモジュール関連のパッケージ (標準ではlinux-restricted-modules, linux-backport-modules, linux-ubuntu-modulesなど) は依存性により自動的にアップデートされるので、 通常はそのままアップデートの適用を行えば対応できます。

- Ubuntu 12.

- usn-1916-1:Linux kernel (Raring HWE)のセキュリティアップデート

- Ubuntu 12.

04 LTS用の3. 8カーネルのアップデータがリリースされています。CVE-2013-2852を修正します。 - 対処方法:アップデータを適用の上、

システムを再起動してください。 - 備考:ABIの変更を伴いますので、

カーネルモジュールを自分でコンパイルしている場合は再コンパイルが必要です。カーネルモジュール関連のパッケージ (標準ではlinux-restricted-modules, linux-backport-modules, linux-ubuntu-modulesなど) は依存性により自動的にアップデートされるので、 通常はそのままアップデートの適用を行えば対応できます。

- Ubuntu 12.

- usn-1917-1:Linux kernelのセキュリティアップデート

- Ubuntu 12.

10用のアップデータがリリースされています。CVE-2013-2852を修正します。 - 対処方法:アップデータを適用の上、

システムを再起動してください。 - 備考:ABIの変更を伴いますので、

カーネルモジュールを自分でコンパイルしている場合は再コンパイルが必要です。カーネルモジュール関連のパッケージ (標準ではlinux-restricted-modules, linux-backport-modules, linux-ubuntu-modulesなど) は依存性により自動的にアップデートされるので、 通常はそのままアップデートの適用を行えば対応できます。

- Ubuntu 12.

- usn-1918-1:Linux kernel (OMAP4)のセキュリティアップデート

- OMAP4向けのUbuntu 12.

10用のアップデータがリリースされています。CVE-2013-2852を修正します。 - 対処方法:アップデータを適用の上、

システムを再起動してください。 - 備考:ABIの変更を伴いますので、

カーネルモジュールを自分でコンパイルしている場合は再コンパイルが必要です。カーネルモジュール関連のパッケージ (標準ではlinux-restricted-modules, linux-backport-modules, linux-ubuntu-modulesなど) は依存性により自動的にアップデートされるので、 通常はそのままアップデートの適用を行えば対応できます。

- OMAP4向けのUbuntu 12.

- usn-1919-1:Linux kernelのセキュリティアップデート

- Ubuntu 13.

04用のアップデータがリリースされています。CVE-2013-2852を修正します。 - 対処方法:アップデータを適用の上、

システムを再起動してください。 - 備考:ABIの変更を伴いますので、

カーネルモジュールを自分でコンパイルしている場合は再コンパイルが必要です。カーネルモジュール関連のパッケージ (標準ではlinux-restricted-modules, linux-backport-modules, linux-ubuntu-modulesなど) は依存性により自動的にアップデートされるので、 通常はそのままアップデートの適用を行えば対応できます。

- Ubuntu 13.

- usn-1920-1:Linux kernel (OMAP4)のセキュリティアップデート

- Ubuntu 13.

04用のアップデータがリリースされています。CVE-2013-2852を修正します。 - 対処方法:アップデータを適用の上、

システムを再起動してください。 - 備考:ABIの変更を伴いますので、

カーネルモジュールを自分でコンパイルしている場合は再コンパイルが必要です。カーネルモジュール関連のパッケージ (標準ではlinux-restricted-modules, linux-backport-modules, linux-ubuntu-modulesなど) は依存性により自動的にアップデートされるので、 通常はそのままアップデートの適用を行えば対応できます。

- Ubuntu 13.