脆弱性・不具合とシステムアップデート

FreeBSDプロジェクトは、

セキュリティ脆弱性が発見された場合にはセキュリティアドバイザリが、

システムアップデートの作業はFreeBSD 10.

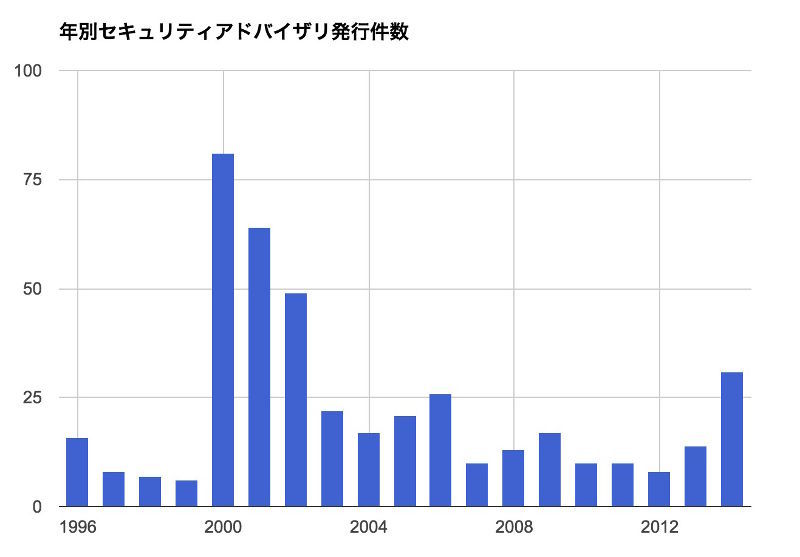

増加傾向を見せるセキュリティアドバイザリ発行件数

システムを運用するうえでとても大切なセキュリティアドバイナリですけれども、

2014年はセキュリティ脆弱性の当たり年でした。OpenSSLのセキュリティ脆弱性Heartbleedは関係者の間で衝撃的なデビューを飾り、

2015年も新年から元気です。1月にLinuxで広く採用されているglibcのセキュリティ脆弱性GHOSTが登場。3月にはSSL/

こうした世界的な動きとFreeBSDのベースシステムにマージされているサードパーティ製のソフトウェアの脆弱性に相関性があるかはわかりませんが、

執筆現在、

セキュリティアドバイザリを読もう

セキュリティアドバイザリには次の情報がまとまっています。英語が苦手な場合には、

- アナウンス日

- 影響を受けるバージョン

(影響を受けるバージョンでもサポートが終了したバージョンは表示されません) - 修正されたバージョン

- 対象のソフトウェアやプロトコルの簡単な説明

- 脆弱性の説明やその影響

- 一時的に脆弱性を回避する方法

- 脆弱性を修正する方法

バイナリアップデートシステムであるFreeBSD Updateが登場するまでは、

しかしFreeBSD 10.

システムアップデート

システムのアップデートはfreebsd-update(8)コマンドで行います。次のようにfreebsd-update(8)コマンドを実行すると、

# freebsd-update fetch Looking up update.FreeBSD.org mirrors... none found. Fetching metadata signature for 10.1-RELEASE from update.FreeBSD.org... done. Fetching metadata index... done. Inspecting system... done. Preparing to download files... done. The following files will be updated as part of updating to 10.1-RELEASE-p10: /bin/freebsd-version /boot/kernel/kernel /boot/kernel/kernel.symbols /boot/kernel/ufs.ko /boot/kernel/ufs.ko.symbols /usr/include/ufs/ffs/softdep.h /usr/sbin/freebsd-update /usr/share/man/man8/freebsd-update.8.gz /usr/src/sys/conf/newvers.sh /usr/src/sys/ufs/ffs/ffs_softdep.c /usr/src/sys/ufs/ffs/ffs_vfsops.c /usr/src/sys/ufs/ffs/softdep.h /usr/src/usr.sbin/freebsd-update/freebsd-update.8 /usr/src/usr.sbin/freebsd-update/freebsd-update.sh #

アップデートの必要があることがわかったら、

# freebsd-update install Installing updates... done. #

カーネル関係のファイルが更新された場合には次のようにシステムを再起動します。

# shutdown -r now

アップデートされたかどうかはfreebsd-version(1)コマンドで確認できます。セキュリティアドバイザリやエラッタ報告でアップデートが実施された場合、

% freebsd-version -uk 10.1-RELEASE-p10 10.1-RELEASE-p10 %

freebsd-version(1)は-kでカーネルのバージョンを、

このようにFreeBSD 10.

cron(8)でアップデートの必要性をチェックして自動報告

次の設定を/etc/

@daily root freebsd-update cron/etc/

# service cron restart Stopping cron. Waiting for PIDS: 801. Starting cron. #

コラム

これは今後の開発次第なのですが、

告知 FreeBSD勉強会

- 第39回 FreeBSD勉強会

- 2015年6月19日

(金) 19:00~21:00 - The Design and Implementation of the FreeBSD Operating System (2nd Edition) 読書会 48ページ Filestores~

- 2015年6月19日

- 第40回 FreeBSD勉強会

- 2015年7月9日

(木) 19:00~21:30 - The Design and Implementation of the FreeBSD Operating System (2nd Edition) 読書会

- 2015年7月9日