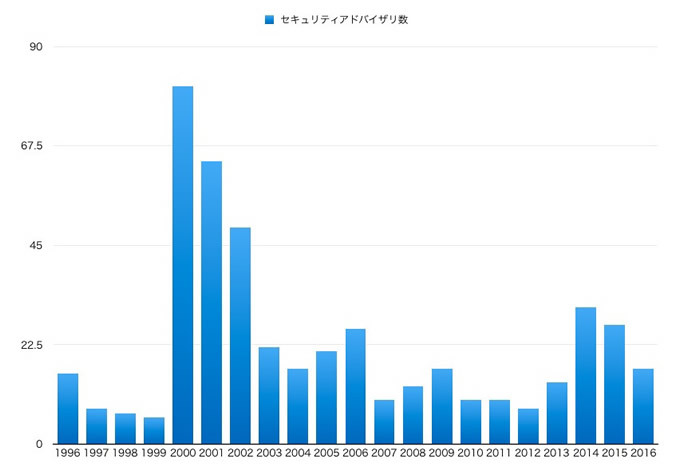

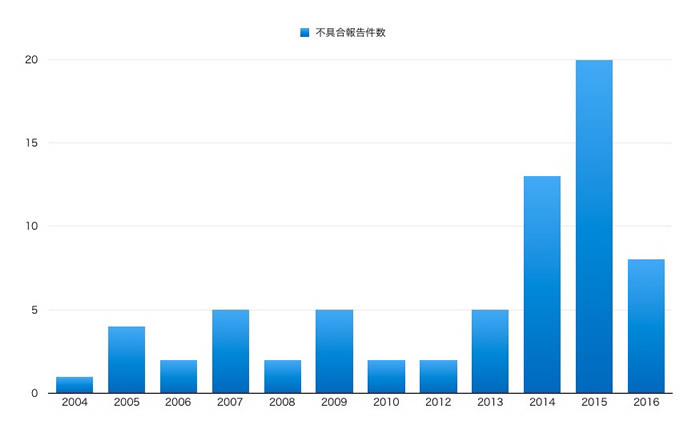

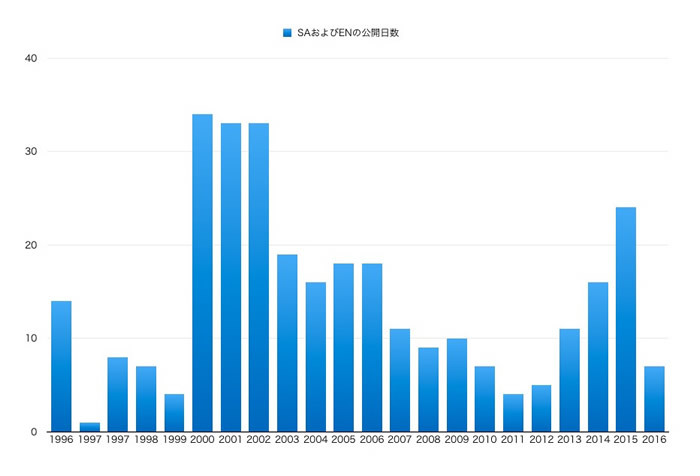

2016年は2014年と2015年の間くらいの発行日件数になる可能性があります。

よく取られるセキュリティ・アップデート方法

いったん運用を開始したシステムでよくとられるセキュリティアップデートの適用方法は、公開されるセキュリティ情報を精査して、システムに影響を与えると思われるものだけに対して最小限のセキュリティアップデートを適用するというものです。顧客から運用しているシステムのダウンタイムをできるだけ短くすることを求められている場合などに特にこうした方法がとられます。

しかしながらこの方法はなかなか面倒なことであるというのも確かですし、どの修正を適用してどの修正は適用していないかということを管理者が管理する必要があるため、時間が経つにつれて状況がどんどん複雑になっていくという課題を抱えています。

ここにさらにWebサーバやメールサーバ、利用している各種ライブラリのセキュリティ脆弱性に対して個別にアップデートをかけていくということになると、管理の手間は相当なものになってきます。このあたりで悲鳴を上げている現場は少なくないようです。

こんなアップデート方法はいかが?

現在、FreeBSDのamd64(x86_64)向けのパッケージは2日に1回といった頻度で最新版がアップデートされています。アプリケーションを2日に1回アップデートするというのは動作検証の労力を加味すると、ちょっとばかりしんどい頻度です。しかし、セキュリティ脆弱性が存在する古いソフトウェアを使い続けるわけにもいきませんので、何らかのタイミングでパッケージをアップデートする必要があるのも事実です。

かりに2016年におけるSA/EN発行日の数が24回になるとしましょう。簡単に考えて月に2回、だいたい2週間に1回の割合でセキュリティアドバイザリや不具合情報が公開され、アップデート版が提供されることになります。これはアップデート頻度としてそれほど悪くないタイミングです。

先ほどの個別精査とアップデートの方法の真逆の方法として、ひとつ自分がお薦めするセキュリティアップデートの方法が次の方法です。セキュリティアドバイザリや不具合情報が公開されたのに合わせて、パッケージも一緒に最新版へアップグレードするというものです。まとめて最後にシステムを再起動してシステムもサービスもフレッシュな状態にします。作業は機械的で単純です。何も考えずにルーチンワークを行います。

緊急性の高いセキュリティ脆弱性を除き、たとえば第2週の金曜日の18:00および第4週の金曜日の18:00からをシステムのアップデート作業時間として確保しシステムのアップデートと再起動を実施するといったように、タイムベースでスケジュールしてしまうのも手だと思います。アップデート作業自体はそのほとんどがfreebsd-update(8)とpkg(8)で半自動的に終わりますので、パッケージの統廃合が実施されたとかソフトウェアの挙動が変わったといったことがないかぎり数分の作業で終わるでしょう(この時間帯だと、問題がでた場合には定時では帰れなくなるでしょうが……。そこは祈りましょう)。

可能な限りダウンタイムを避けたいとか、アップデートによってシステムが動作しなくなることを避けたい場合には、システム構成の話になってきますが、正副の2台構成にして先に副をアップデートして動作検証、動作が確認とれた段階で動作を正から副に移動させ、次に正をアップデートする、といったようなことをすることになると思います。

セキュリティアップデートをちゃんと適用

運用状況はケースバイケースですのでひとつの方法ですべてまかなえるといったことはあり得ません。それぞれの状況に合わせて運用してもらいたいと思うのですが、少なくともセキュリティアドバイザリが報告されたあとで何もしないといった状況は避けたいところです。英語が苦手だとセキュリティアドバイザリそのものに気がつかないとか、なかったことにする傾向が見られるようですが、そこはなんとか食らいつきましょう。

FreeBSD勉強会 告知

第52回 5月26日(木)19:00~ FreeBSD翻訳に貢献しよう!基本的なツールの使い方

ソースコードが読めないからドライバを書いたりカーネルを書き換えたりできないし、新しくportsを作るのもちょっと難しい……そう思ってはいませんか? プロジェクトに貢献するのはなにもソースコードだけではありません。FreeBSDにはFreeBSD Handbookという優れたドキュメントがあります。このドキュメントを翻訳するだけでも、多くの日本のユーザに貢献することになります。

FreeBSD Docチームは最近POの機能を取り込んだ翻訳システムを構築して活用しています。このシステムを導入する前に比べると自動化できる部分も増えましたし、システマティックに変更部分を判断することもやりやすくなりました。こうした新しい翻訳作業に関してdocチームは各国で開催されるカンファレンスやサミットでチュートリアルを開催するなど、こうした仕組みを広く伝える取り組みをおこなっています。

今回の勉強会では、翻訳するにあたって使われているツールやサービスについて紹介したり、実際にどうやって作業を行っているのかの紹介を実施します。実際に翻訳作業をするわけではなくても、新しいドキュメント管理の方法を学ぶという上でも役に立つのではないかと思います。多くの方のご参加をお待ちしております :)

参加申請はこちらから。

第53回 6月22日(水)19:00~ ZFSマスターベーシックス

ストレージシステムや仮想化システムのファイルシステムとしてデファクトスタンダードになりつつあるZFS。FreeBSDでネイティブに動作するファイルシステムで、FreeBSDをストレージシステムや仮想化システムのオペレーティングシステムとして採用する強い同期になっています。

ZFSについては聞いたことはあるけど使ったことはない、どんなものか知りたい、使ってみたい、という方向けの勉強会です。ZFSの概要や基本的な使い方などを紹介します。

参加申請はこちらから。