おそまきながら、あけましておめでとうございます。それでは、2015年12月に起こったことのうち、「これは」というものを取り上げてみましょう。

vvvウィルスの流行

12月に流行したウィルスのうち、印象深いものはやはり「vvvウィルス」でしょう。

このウィルスは、TeslaCryptと呼ばれるランサムウェアの亜種です。ランサムウェアは、感染すると文書ファイルや写真データをはじめとするファイル類を暗号化した上で、「復元したいならば金を払え」というメッセージを残していくマルウェアです。

このときに、暗号化されたファイルに付与される拡張子が「vvv」であることから、vvvウィルスと呼ばれているようです。

経路は迷惑メールとマルバタイジングの2通り~ばらまき型だがいささか迷惑

このウィルス、メッセージが全部英語であり、とくに日本を狙ったウィルスではない反面、一旦感染して最後まで実行されてしまった後のメッセージは全部英語です。感染経路は迷惑メールとマルバタイジングが確認されています。マルバタイジングとは、ドライブバイダウンロード攻撃の一種ですが、インターネット広告に悪意あるスクリプト類が混入しており、いわゆるサイト改ざんによらずウィルス感染を促されるという迷惑な攻撃手法です。

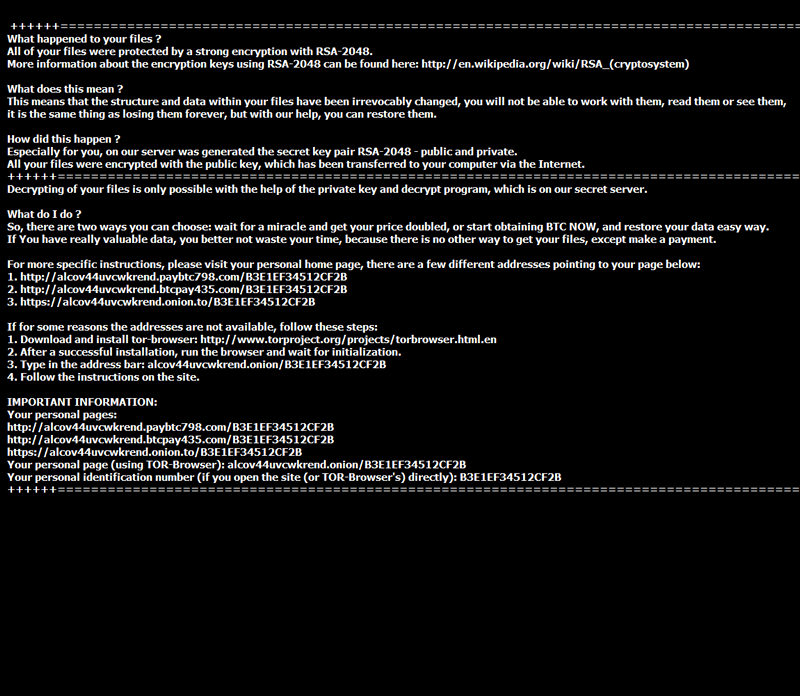

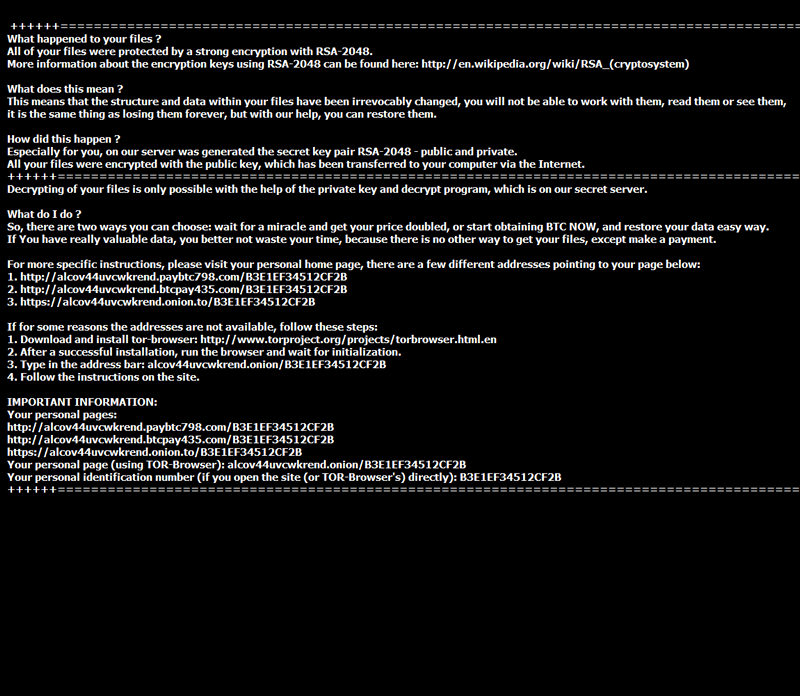

しかも周到なことに、動作完了後に、Howto_RESTORE_FILES.txt、Howto_RESTORE_FILES.bmp、Howto_RESTORE_FILES.htmlというように、テキスト、画像、HTMLの3通りでメッセージを残していきます。

図1 画像で残されたメッセージ

ボリュームシャドウコピーサービスまで止めにかかる~周到というかまぬけというか

Windowsでは、標準でVolume Shadow Copy Serviceというサービスが動作しており、ある程度のバックアップはOS側で自動的に取得してくれています(すべてではありませんが)。

- Volume Shadow Copy Service(英語)

- https://msdn.microsoft.com/ja-jp/library/windows/desktop/bb968832%28v=vs.85%29.aspx

しかし、このウィルスは、そのサービスを停止の上で、バックアップ内容をすべて削除にかかります。

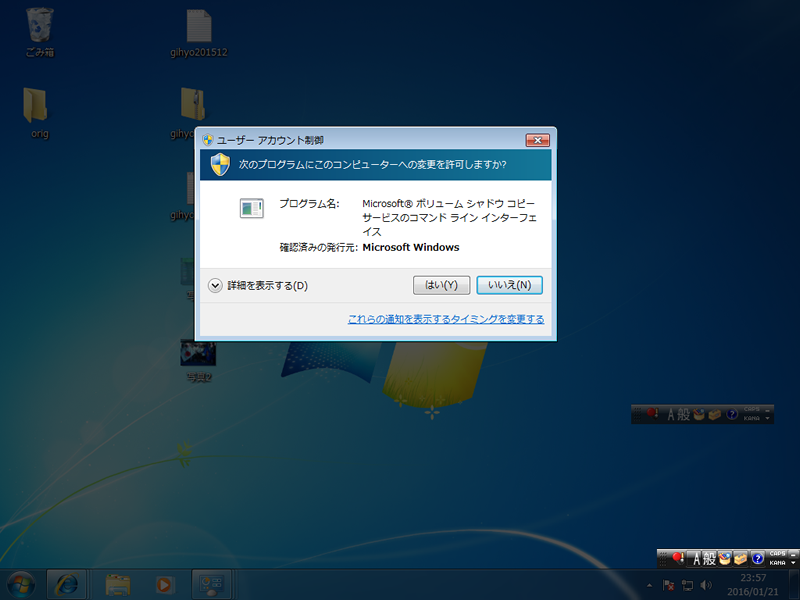

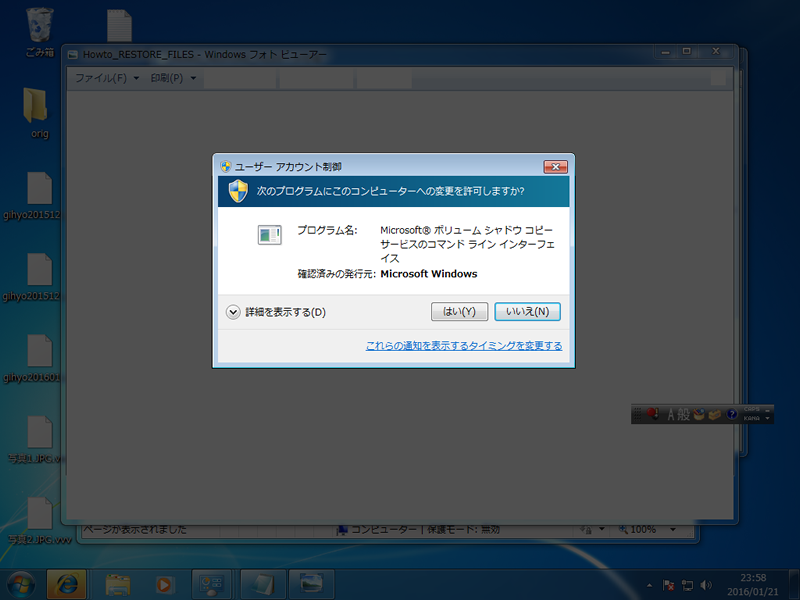

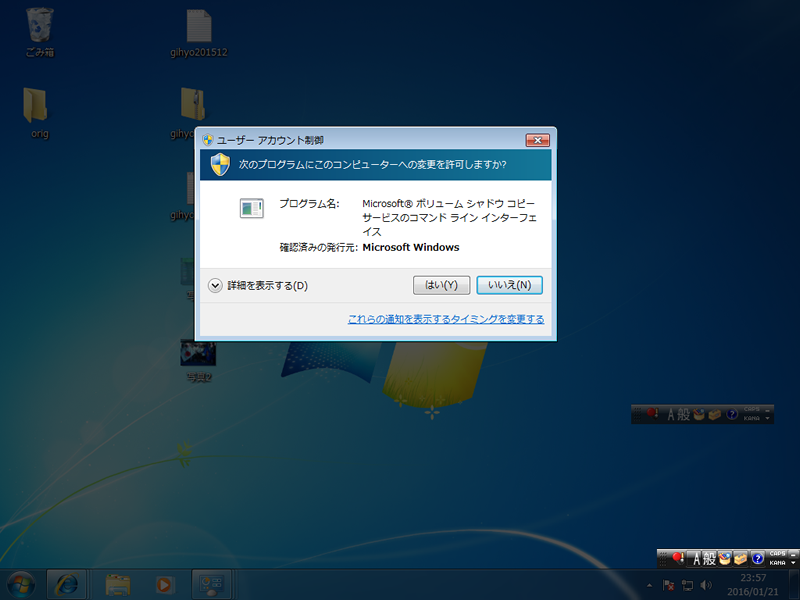

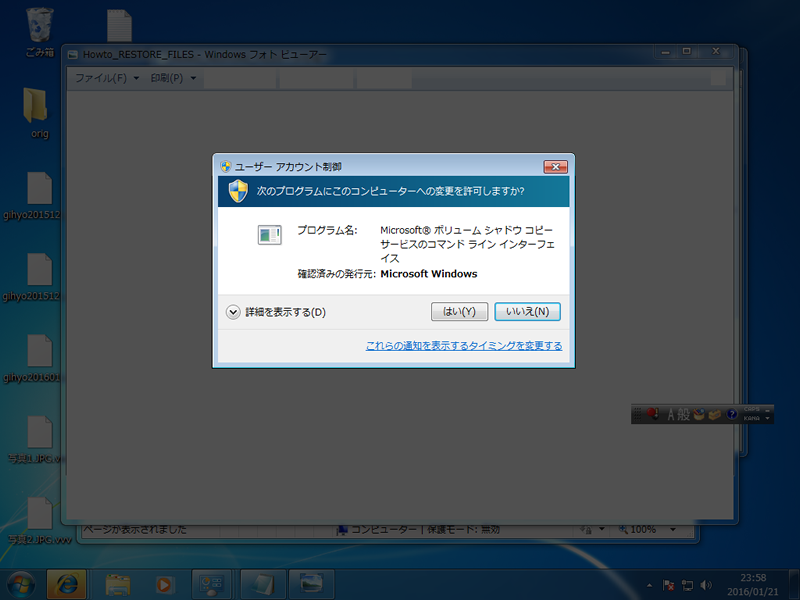

ただ、最後までいきつくまでに、ボリュームシャドウコピーサービスに対する変更を加えるか否かというダイアログが2回表示されます(図2, 図3)。

図2 感染時のダイアログ(1回目)

図3 感染時のダイアログ(2回目)

図3 感染時のダイアログ(2回目)

この時点で「おかしい」と思って「いいえ」を押すと、ある程度はバックアップが残る公算になりますが、ここでどちらも「はい」を押してしまうと、綺麗さっぱりバックアップが削除され、暗号化したデータをバックアップなどから復元するしかなくなります。

予防的対処は「変なメールは開かない」だが、今回の件については「ひっかかっても」攻撃者にお金を支払うことなく復元する方法も確認されている

ランサムウェアはかなり早期から公開鍵暗号方式によるファイル暗号化を行っており、ファイルの復元については秘密鍵を割り出さない限りは難しいですが、セキュリティソフトベンダから限定的にではありますが復元方法が提供されることもありました。

たとえば、2008年に流行したGpCode.akでは、Kasperskyから復元方法が提供されています。これは、ランサムウェアが削除したファイルを復元するというものです。

- Virus.Win32.Gpcode.ak

- http://www.viruslistjp.com/viruses/encyclopedia/?virusid=313444

しかし、今回のTeslaCryptは、鍵を作成して復元する方法を取ることができます。

- TeslaCrypt 2.2.0 Removal and Decryption

- https://community.spiceworks.com/how_to/125475-teslacrypt-2-2-0-removal-and-decryption

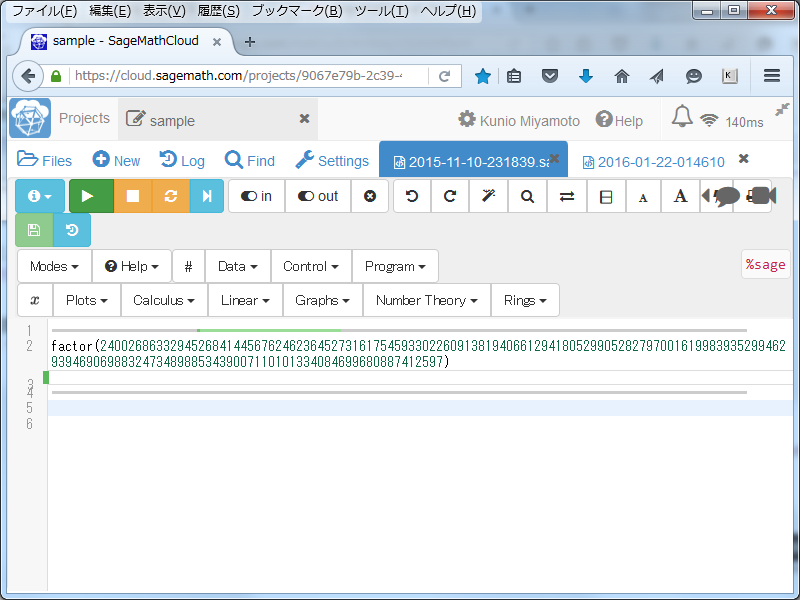

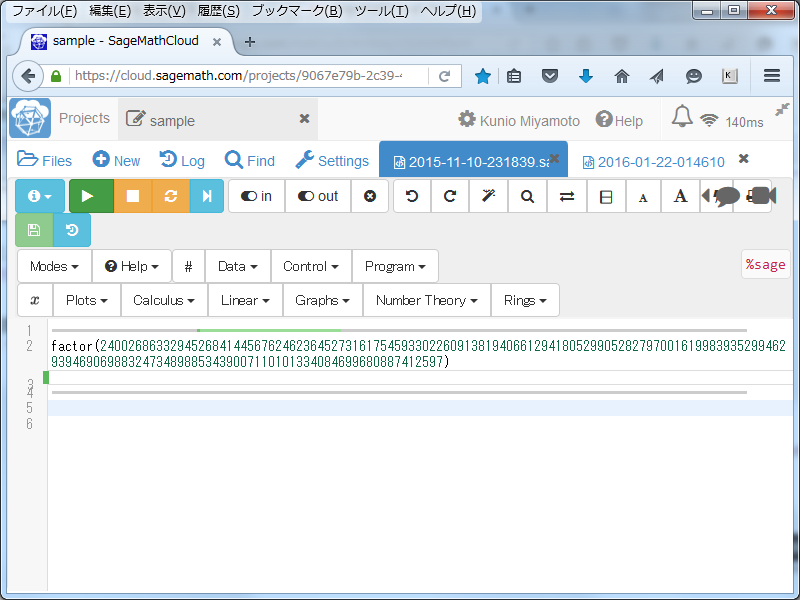

鍵を作る際に、大きな数の素因数分解を行うなどの数学的な方法を取るため、マシンパワーは必要になります。場合によっては、SageMathなどのサービスを用いるのもいいでしょう(図4)。

図4 SageMath

https://cloud.sagemath.com/

https://cloud.sagemath.com/

SECCONオンライン予選

セキュリティ・コンテスト(SECCON)は、2012年から開催されはじめたセキュリティ競技ですが、2015年度も粛々と実施しております。

2015年12月5日 15:00~6日 15:00の24時間で実施されたオンライン予選は、65ヵ国から2,969名のエントリがあり(2016年1月12日発行のSECCONメールマガジンより)、オンライン予選の結果とそれまでの予選の結果をあわせて決勝大会に進むチームがすべて出揃った形になります。

なお、予選後になりましたが、SECCON 2015 Final(International)の優勝チームは、DEF CON CTF 2016の本戦に出場できることが、DEF CON CTFの運営チームから発表されました。

- Announcing DEF CON CTF 2016 Qualifying Contests

- https://blog.legitbs.net/2015/12/announcing-def-con-ctf-2016-qualifying.html