Microsoft、セキュリティ情報の提供を変更~今後はSecurity Updates Guideに

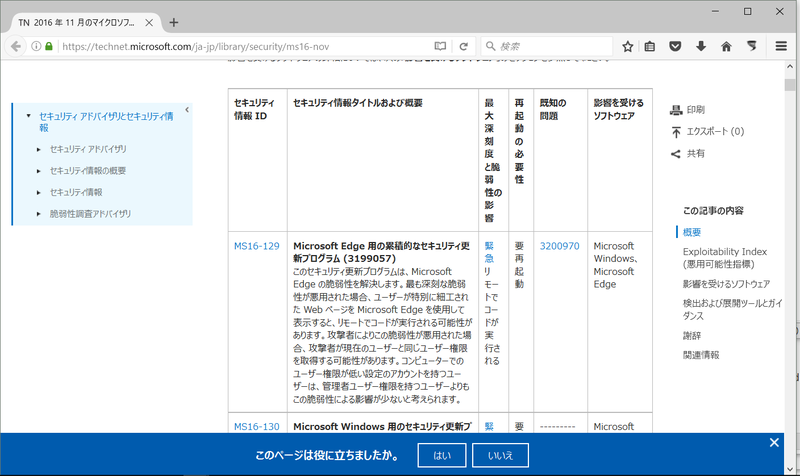

Microsoftからこの11月に、

Security Updates Guideとは何か

Security Updates Guide

- セキュリティ更新プログラムガイド

- https://

portal. msrc. microsoft. com/ ja-jp/ security-guidance

2016年11月の段階でPreviewが公開されています。

これまでセキュリティ情報に掲載されていた脆弱性情報は、

Security Updates Guideを経由した情報提供が開始されることで、

- CVE番号、

KB番号、 日付、 製品名でのフィルタリング機能 - RESTful API

今後、セキュリティアドバイザリはなくなり、Security Updates Guide一本に

Microsoft製品の脆弱性というと、

- Security Updates Guideで提供開始&従来のセキュリティアドバイザリ提供を2017年1月で終了

- https://

blogs. technet. microsoft. com/ jpsecurity/ 2016/ 11/ 09/ furthering-our-commitment-to-security-updates/

脆弱性情報を確認している人は、

2016年11月に出たApache Tomcatの脆弱性~他ベンダにより修正された脆弱性の確認漏れ?

2016年11月22日に、

- [SECURITY] CVE-2016-8735 Apache Tomcat Remote Code Execution

- [SECURITY] CVE-2016-6816 Apache Tomcat Information Disclosure

- [SECURITY] CVE-2016-6817 Apache Tomcat Denial of Service

- JVNVU#92250735 Apache Tomcat の複数の脆弱性に対するアップデート

今回の脆弱性で見るべきところ

今回の脆弱性はそれぞれ

- Apache Tomcat 9 vulnerabilities

- https://

tomcat. apache. org/ security-9. html

The JmxRemoteLifecycleListener was not updated to take account of Oracle's fix for CVE-2016-3427.

これは、

CVE-2016-3427の概要は、

- Oracle Critical Patch Update Advisory - April 2016

- http://

www. oracle. com/ technetwork/ security-advisory/ cpuapr2016v3-2985753. html

今回の脆弱性が残した教訓

最近のソフトウェアは、

コードの引用/

結論:何気なくコピペして使っているコードや自システムの構成には気をつけよう

何かのコードを書いていて、

日常的にソフトウェアを書いている人にとっては、

複数のソフトウェアを協調動作させているシステム等でも、