はじめに

前回の前編では、「OpenVPN」を利用したVPNルータの構築を行いました。今回の後編では、別のソフトウェア候補として「UT-VPN」の導入と設定を行い、最後にOpenVPN/UT-VPNそれぞれのパフォーマンス測定の結果をご紹介します。

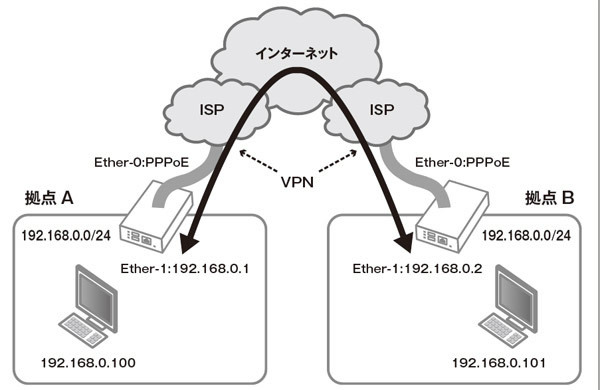

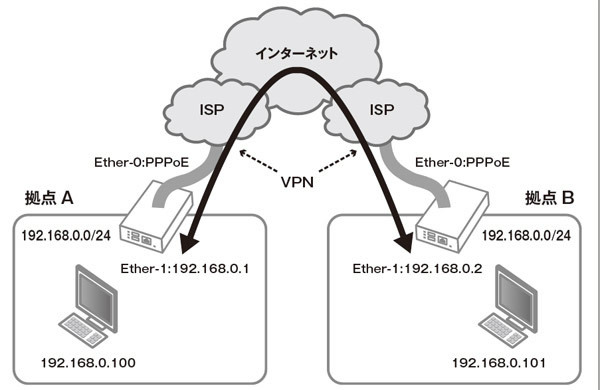

なお、前回との違いは利用するソフトウェアだけであり、構築するネットワーク構成は同一です(図1)。重複する部分についての詳細な解説は、前編を参照してください。

図1 ネットワーク構成図

UT-VPN

最初にUT-VPNについて、おさらいと補足説明をします。公開は2010年6月からと日が浅いですが、その実態はソフトイーサ㈱が開発/販売している「PacketiX VPN」をオープンソース化したものであり、商用ソフトウェア相当の高い品質を持ったソフトウェアと言えます。

ただし、PacketiX VPNの完全なオープンソースというわけではなく、法人向けのいくつかの機能が除去されています。機能としてはOpenVPNで可能な内容がほぼ網羅され、さらにIPv6への完全対応や充実したフィルタリング機能など、VPNソフトウェアとして本格的な機能が多数搭載されています。また、設定用のGUIが提供されており、初めてのVPN導入においても非常に使いやすいものになっています。

UT-VPNでは、Ethernet上の各種デバイスをソフトウェア的に実現することでVPNを実現しており、仮想HUB(スイッチングHUB)、VPNセッション(LANケーブル)、仮想レイヤ3スイッチ(L3スイッチ)等の機能を持っています。GUI設定ツールにより、これらを自在に組み合わせることができ、柔軟なネットワークを構成することが可能です。

UT-VPNの導入と設定

構築するネットワークは、2つの拠点間を同一のEthernetセグメントとして接続する、ブリッジ方式です(図1)。

OpenBlockSの基本設定

OpenBlockS 600にルータとしての機能も担わせるため、PPPoEの設定を行います。また、直接インターネットに接続する装置になるため、ファイアウォール設定もあわせて実施します。

ネットワーク

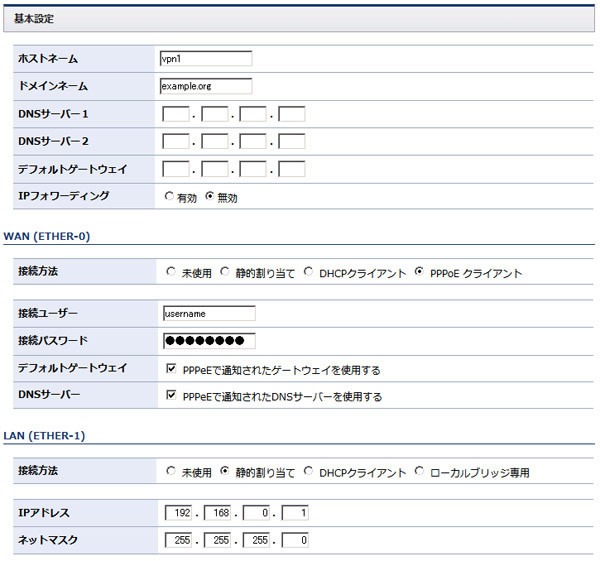

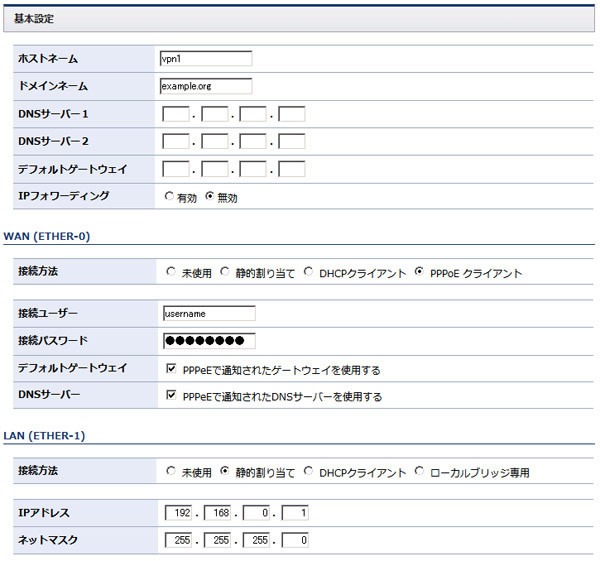

Webインターフェースを開き、ネットワークの基本設定(図2)を表示してください。図1のネットワーク構成図に従い、Ether-0をPPPoEクライアントとして設定します。Ether-1については、それぞれ静的割り当てで設定をします。

今回は2つの拠点を同一のEthernetセグメントとして接続しますので、両拠点LAN側のIPアドレスは重複してはなりません。そのため、OpenBlockS 600に割り当てるホストアドレスは、サーバ側を192.168.0.1、ブリッジ側を192.168.0.2に設定します。

図2 PPPoEの設定

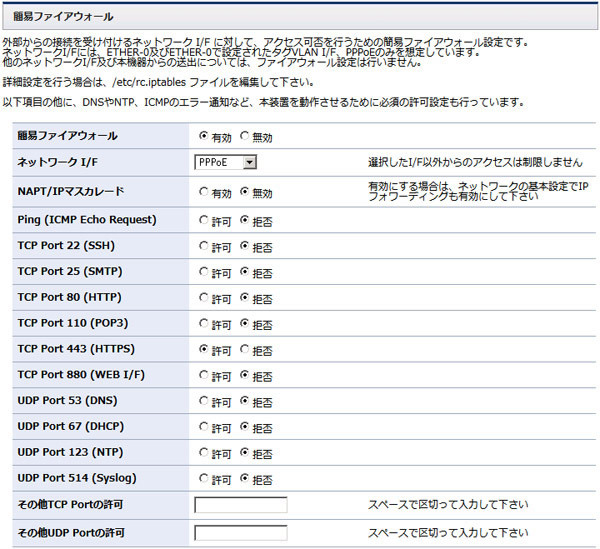

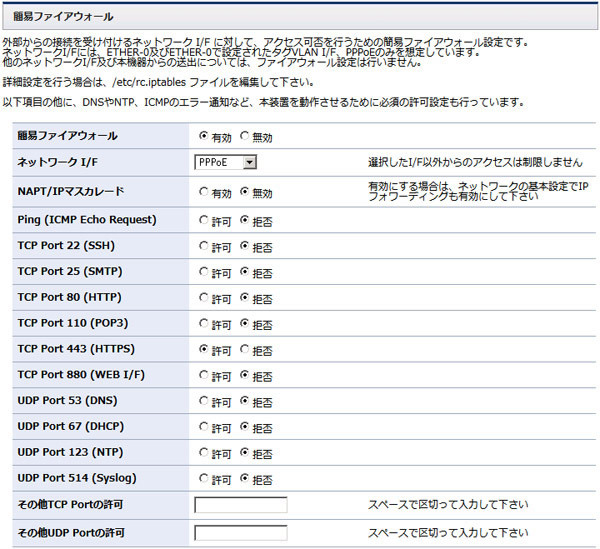

ファイアウォール

同じくWebインターフェースでファイアウォールの基本設定(図3)を表示してください。対象のネットワークI/Fに“PPPoE”を選択し、TCP Port443だけを“許可”に設定します。

PPPoE、ファイアウォールの設定が完了したら、画面の指示に従って再起動を行い、設定どおりに動作していることを確認してください。

図3 ファイアウォールの設定

UT-VPNの導入

導入はWebインターフェース上のアプリケーションマネージャを利用します。リストの上に表示されているファイル名のフィールドに“utvpn”と入力することで、絞り込み表示が可能です(図4)。表示されたutvpnのインストールボタンの押下で導入が行えます。

図4 utvpnのインストール

UT-VPNの設定

UT-VPNはOpenVPNと同様に各拠点で同一のソフトウェアを用いますが、一方がサーバとして接続を待ち受け、他方がブリッジ(接続クライアント)として接続を行う構成となります。今回の例では図1の拠点Aをサーバとし、拠点Bをブリッジとして設定を行っています。

なお、今回の例では取り扱いませんが、PC単独をVPNに参加させるためのVPNClientソフトウェアも提供されています。

サーバの設定

サーバ/ブリッジ共に、設定はWindows用のサーバ管理マネージャより行います。OpenBlockS 600上にもコマンドライン管理ツールが導入されており、これを利用して設定を行うことも可能ですが、ここではGUI操作で設定が可能なサーバ管理マネージャを利用します。

サーバ管理マネージャは、UT-VPNのWebサイトからWindows向けバイナリのExeOnlyとなっているファイルをダウンロードし、展開することで入手できます。GUI操作の詳細な手順説明を行うと図ばかりが多くなりますので、本記事では重要な部分のみの紹介にとどめます。不足分はWebサイトのマニュアルを参照ください。

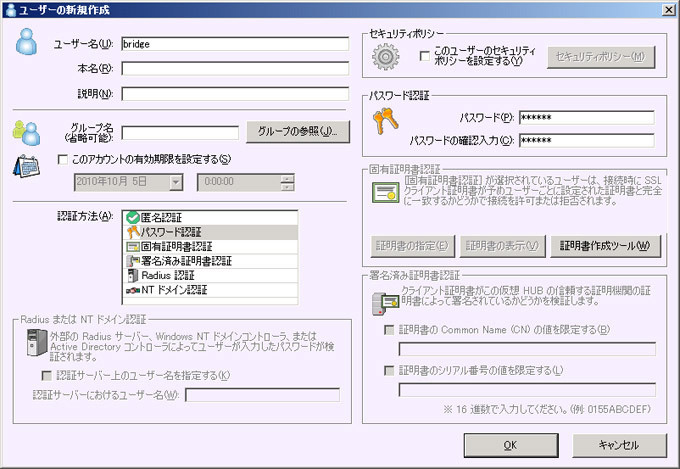

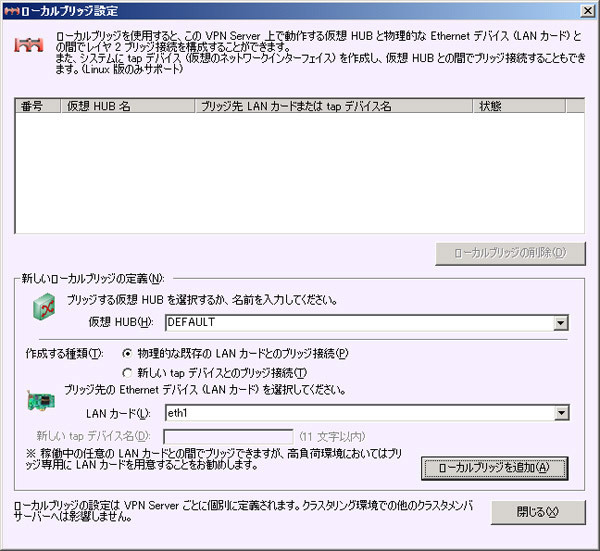

設定は次のステップで行います。

- ①サーバ管理マネージャの接続設定

- ②仮想HUBの作成(あらかじめ作成されているDEFAULTを利用)

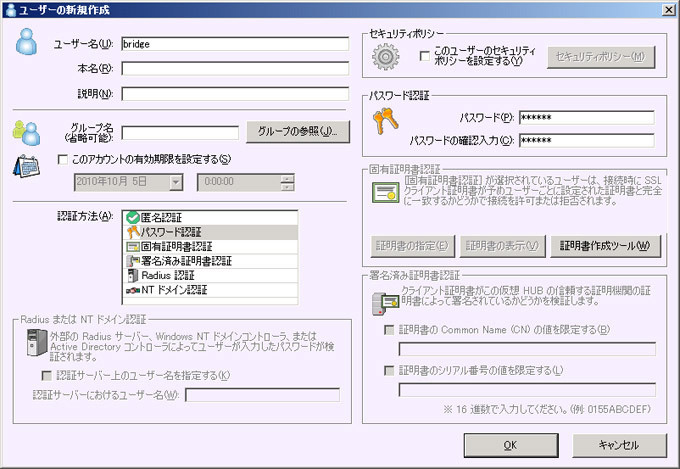

- ③ブリッジ用の接続ユーザ作成(図5)

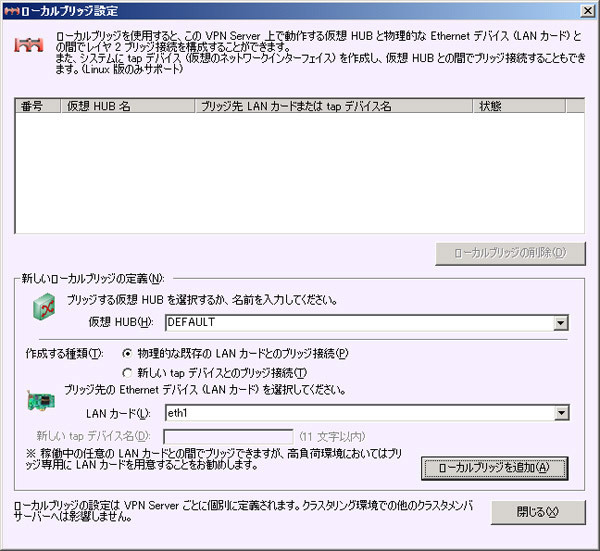

- ④ローカルブリッジの設定(VPNとLANの接続:図6)

図5 ブリッジ用の接続ユーザ作成

図6 ローカルブリッジの設定

図6 ローカルブリッジの設定

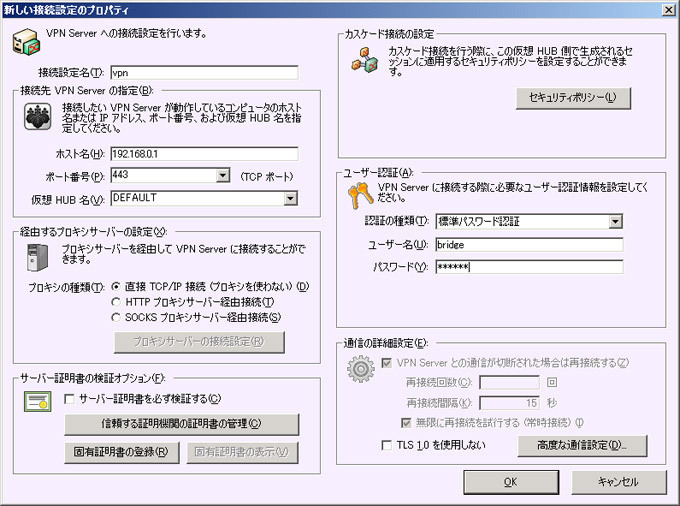

ブリッジの設定

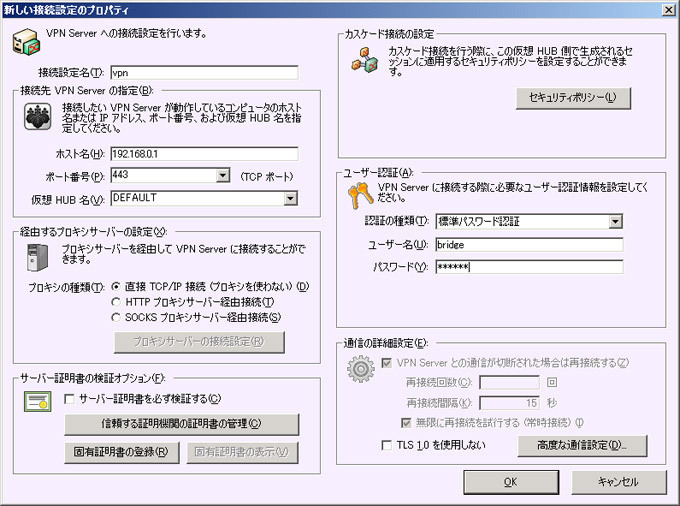

操作はサーバと同様です。設定ステップの違いは、3番目にあるカスケード接続のみです。図7のカスケード接続の設定ができたら、1つ前の画面で「オンライン」ボタンを押下することでVPN接続が行われます。

- ①サーバ管理マネージャの接続設定

- ②仮想HUBの作成(あらかじめ作成されているDEFAULTを利用)

- ③サーバへのカスケード接続の実施(図7)

- ④ローカルブリッジの設定(VPNとLANの接続)

図7 カスケード接続の設定

自動実行の設定

OpenBlockS 600の起動時に、自動的にUT-VPNを実行するために/etc/rc.conf(リスト1)に追記を行います。設定はサーバ/ブリッジそれぞれに実施します。

リスト1 自動実行の設定(/etc/rc.conf)

utvpnserver=YES

以上ですべての設定が完了しました。再起動後は、ネットワーク設定→ファイアウォール設定→UTVPN起動 の順に処理され、これまでの設定に基づきVPNが確立されます。

性能測定

性能測定では、各拠点に設置しているPC端末を性能測定用のサーバおよびクライアントとして利用し、拠点間のスループットを計測します。測定ツールにはnetperf注3とUT-VPN付属のパフォーマンス測定ツールを利用しています。

なお、想定ネットワーク(図1)はインターネット越しとなっていますが、ハードウェアおよびソフトウェアの純粋な性能を測定するため、ここでは両拠点のOpenBlockS 600をクロスケーブルで直接接続しています。また、両ソフトウェアの性能を比較するため、暗号化強度は共通で利用できる暗号化アルゴリズムの最大値であるAES 256bit(OpenVPN:AES-256-CBC/UT-VPN:AES256-SHA)を指定しています。

結果

結果および測定パラメータは、表1のとおりです。測定ツールによる値の違いもありますが、結論としてはいずれのツールでもUT-VPNのほうがより高速に通信できることがわかりました。

対するOpenVPNでは、UDPとTCPの通信方式を選ぶことができ、UDPのほうが高速な通信ができることを期待していましたが、実際はUDPによる大きな効果は確認できず、逆にUT-VPN付属ツールでの測定では、TCPでの結果のほうが高速な結果になりました。

表1 性能測定の結果(単位:Mbps)

| | OpenVPN | UT-VPN |

|---|

| UDP | TCP | TCP |

| netperf | 4.92 | 4.73 | 5.21 |

| UT-VPN付属ツール | 5.91 | 7.14 | 11.85 |

※測定パラメータ

netperf:すべて標準(TCPによる測定)

UT-VPN付属ツール: 双方向 32本、60秒、Ethernetと仮定

さいごに

前編・後編に分けて、VPNルータの構築をご紹介いたしました。記事では、基本的な機能のほんの一部のみを利用していますが、他にも多くの機能が利用でき、リモートアクセスや大規模なネットワーク構築にも活用していただけるかと思います。また、とくにUT-VPNに関しては、法人向け機能とテクニカルサポートが提供されているPacketiX VPNもOpenBlockS 600で利用することが可能です。PacketiX VPN搭載のアプライアンス製品もございますので、ぜひともぷらっとホームまでお問い合わせください。

今回で連載終了となりますが、本連載により多くの読者の皆様がOpenBlockS 600に興味を持ってくださり、また実際に利用をご検討いただくきっかけになれば幸いです。