インターネット利用時の危機意識

近年,圧倒的なスピードで変革していく社会のデジタル化により,私たちの日常生活やビジネスは劇的に変化しています。インターネットやさまざまなITサービスにより日常生活や仕事における情報収集やコミュニケーションは,いつでもどこでも,迅速かつ効率的に行うことが可能です。もはやインターネットやスマートフォンなしの生活は想像できません。

ビジネスにおいても,ITやインターネットは不可欠なインフラであり,重要なビジネスプラットフォームとなっています。

サイバー攻撃には国境がない

インターネットやITサービスの活用により,テレワークや副業といった多様な働き方が進む反面,これまで以上に意識して取り組むべき課題も出てきています。その最たる課題の1つが「情報セキュリティ」です。

デジタル社会の推進が進む現在のインターネット依存社会では,インターネットの恩恵だけではなく,機密情報や個人情報の漏えいや社会インフラに対するサイバー攻撃など,常に情報セキュリティのリスクに晒(さら)されています。

日本は平和な国なので,日常生活において身の危険を感じることは少ないですが,インターネットには国境がありません。これは,サイバー犯罪やサイバー攻撃には,国境がないことを意味します。PCでもスマートフォンでも,最近ではIoT機器やスマート家電,自動運転車などもインターネットに接続しているということは,インターネットを介して,悪意ある攻撃者や犯罪者とも繋がっていることを意味します。インターネットを利用する際には,同じマンションや生活圏に強盗やテロリストが住んでいる,遭遇するかもしれないし,いつ襲われてもおかしくない,というくらいの危機意識を持つことが必要です。

頻発するサイバー攻撃と情報セキュリティインシデント

サイバー攻撃や情報セキュリティインシデント(incident;事件)は,国内外問わず,日々,世界中で発生しています。

昨年,“隣の大国”の支援を受けていると言われる攻撃者が,世界の大手通信会社のネットワークに不正侵入し,利用者の位置情報やメッセージ,通話記録などを盗み出したことが,米国サイバーリーズン社の報告書で明らかになっています。また今年1月,アマゾン創業者ジェフ・ベゾス氏のiPhoneにインストールされたWhatsApp(通話アプリ)を介して端末がハッキングされ,音声通話や写真,メール,メッセージなどの情報が外部へ流出した可能性があると,国連人権理事会の特別報告者から公表されました(この事件は,サウジアラビアの皇太子,ムハンマド・ビン・サルマン氏が関与している可能性が指摘されています)。

日本国内においては,昨年7月にセブン&アイ・ホールディングスが開始したスマートフォン決済「セブンペイ」が,サービス開始直後に多くの不正アクセスや不正利用により,あっという間にサービス廃止に追い込まれたことは記憶に新しいですし,今年1月になってからは,三菱電機やNECなどの防衛産業を支える企業が,以前から不正アクセスを受けていたことが公表されるなど,日本の組織に対するサイバー攻撃も相変わらず頻発しています。

また,外部からのサイバー攻撃ではなく,組織における内部不正も発生しています。昨年末には,神奈川県庁で利用されていたHDDがインターネットで転売されていた事件が発生しています。これはHDDの廃棄を委託した事業者からHDDが適切に廃棄処理されずに発生したサプライチェーンにおける情報セキュリティ管理の脆弱性(ぜいじゃくせい;もろくて弱い部分)を突かれた事案と言えます。

情報セキュリティは,外部からのサイバー攻撃だけではなく,組織内や関係会社,取引先におけるサプライチェーンリスクに対する対策にも目を向ける必要があります。

攻撃者が狙っているもの ~あなたの組織にもサイバー攻撃は必ずやってくる

こうしたサイバー攻撃や情報セキュリティインシデントは,どこか他人事に聞こえるかもしれませんが,サイバー攻撃は,皆さんの会社や組織にも必ずやってきます。実際,すでに攻撃はきているはずです(図1)。

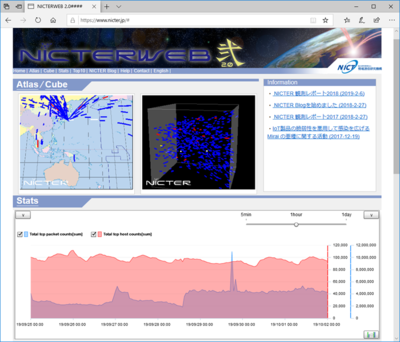

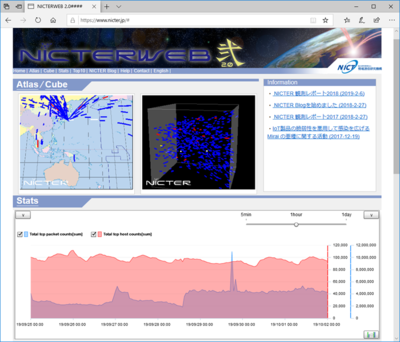

図1 サイバー攻撃の状況がわかるサイト

独立行政法人「情報通信研究機構(NICT)」が公開しているサイトで,日本に対して向かってくるサイバー攻撃をリアルタイムに可視化しています。大量の攻撃が日本に向かってきていることが確認できます。

自分の組織には重要なものはない?

よく「うちの組織には重要な情報なんてないよ」とか「うちの組織を攻撃しても何の得もないよ」といった声を聞きますが,攻撃者が狙っているものは,機密データなどの情報だけではありません。

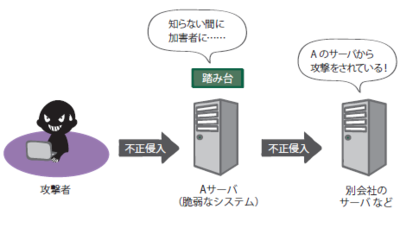

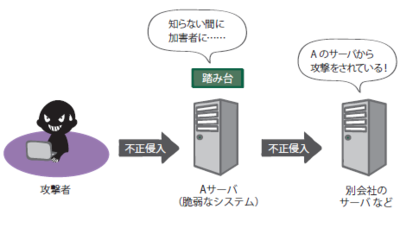

攻撃者は,インターネットに接続された脆弱な端末(PCやサーバなど)を常に狙っています。なぜなら,攻撃者は脆弱な端末に不正侵入できた場合,情報搾取だけではなく,次のシステムを攻撃するための「踏み台」として悪用したいからです(図2)。攻撃者が不正侵入を狙う組織に対して,自身のパソコンから直接攻撃すれば,万一,攻撃が検知された際に身元が判明するリスクがあります。そのため,攻撃者は,不正侵入した脆弱な端末を踏み台として悪用し,「隠れ蓑」とすることで,自身の攻撃の発信元を隠蔽することが可能になります。攻撃者は,機密情報の搾取だけではなく,自分たちの攻撃の手先として悪用できる端末を大量に保有したいと考えているのです。

図2 踏み台サーバ(イメージ)

攻撃者は周辺から攻める

サイバー攻撃は,攻撃者が面と向かって攻撃してくるとは限りません。守る側も,外部に攻撃者がいると思えば,さすがに正面玄関はしっかり対策を行います。そのため,腕利きの攻撃者であっても「本丸」をいきなり突破することは容易ではありません。

では,攻撃者は侵入を諦めるでしょうか。いや,諦めません。特に,狙った標的がある場合は,あらゆる手段を講じて不正侵入を試みてくるでしょう。この際,最も狙われるポイントは,本丸の関連組織や取引先です。攻撃者は,本丸の周辺組織(サプライチェーンなど)を徹底的に調査し,脆弱な組織を確実に狙ってきます。脆弱な組織へ不正侵入ができれば,その組織を踏み台として悪用します。

本丸の組織も,取引先や関連組織からのメールであれば,警戒心や心理的障壁も下がるため,攻撃者にとって外堀を徐々に埋めることが「本丸」を陥落させるチャンスに繋がるからです。

何をすれば良いのか? ~まずはリスクを正しく評価しよう

情報セキュリティ対策は,ウイルス対策やファイアウォールといった製品を導入することだけではありません。リスクを把握せずに場当たり的な対策を推進しても,その効果は期待できません。

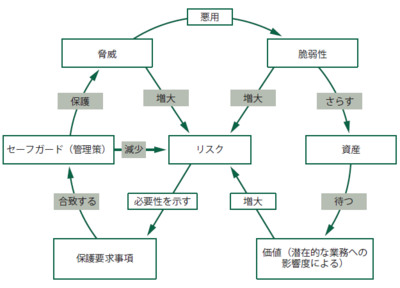

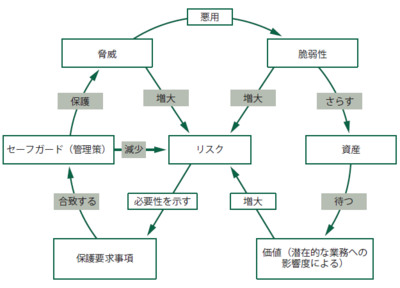

情報セキュリティ対策の推進で重要なことは,自社における情報セキュリティリスクを正しく把握することです。自組織における「守るべき資産」を洗い出し,それらに対する「脅威」と「脆弱性」からリスクを正しく評価し,特定することが,情報セキュリティ対策の第一歩になります(図3)。

図3 リスクの大きさを決める要素