今回は、インターネットセキュリティに関する話題をお話しします。メール社会における最大の脅威「コンピュータウィルス」と、最近さまざまなトラブルの原因となっているspamメールへの対策、SSLを利用した堅牢な通信、不正アクセスへの対策を取り上げます。

ウィルス/spam/フィッシングメール対策

メール社会における脅威

今や会社員や学生など、組織に所属する人たちにとって、電子メールアドレス(以降アドレス)は持っていて当然のものとなりました。仕事用/プライベート用など、複数のアドレスを所有する人も多くいます。

このようにメールがインフラの1つとして認知され、活用されている一方で、コンピュータウィルスやspamメール(迷惑メール)といった被害が大きくなっています。とくにウィルスを介した情報漏洩、さらにはそれが元になるspamメール配信、悪質な犯罪につながるフィッシングメールなど、今大変深刻な問題となっています。

トラブル対策:サーバ編

まず、基本的な対策の1つが、メールサーバにおけるウィルス/spam/フィッシングメール対策です。これは、LAN内のメールの送受信を司るメールサーバに対策ソフトを設置する方法です。これにより、リスティングなどの手法を使って、ある程度のウィルス/spam/フィッシングメールをはじくことができます。

最近では、ホスティングサービスのオプションとしてこうしたメール対策を用意しているところもあるので、適宜活用すると良いでしょう。

トラブル対策:エンドユーザ編

管理者は自分が管理しているネットワークやマシンだけではなく、エンドユーザに対しても意識する必要があります。最近は、ノートPCや個人用マシンなど、管理者の管轄外のマシンが手軽にLAN内に接続できる状況になっています。

そのため、管理者の方は、今まで以上にエンドユーザに対する意識が必要です。「 基本的に、管理外以外のマシンの接続は禁止する」「 管理しているマシンにも必ずアンチウィルス対策ソフトをインストールする」など、きちんとしたネットワーク管理が求められます。

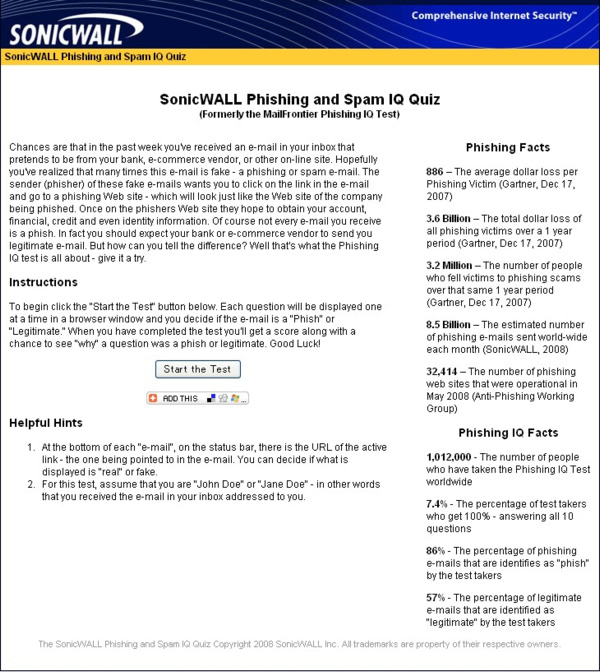

また、フィッシングメール対策については、米SonicWALL(旧MailFrontier)が提供するフィッシング引っかかり度チェックサイトがお勧めです(図1) 。ここでは、フィッシングを思わせるような質問を受けることができ、回答結果からのフィッシングのひっかかりやすさを判定してくれます。管理内のユーザに試してもらうなどして、個人レベルの意識向上を目指すことも大切です。

図1 チェックサイト SSL(Secure Socket Layer)

無防備のインターネット通信

インターネットでは、基本的に、入力/表示された情報は“ そのまま” の状態でネットワーク上を流れます。つまり、ネットワークの途中で通信データが傍受された場合、どんな内容の情報なのかがすぐにわかってしまう、無防備な状態なのです。インターネットでやりとりされるほとんどのデータは、それでも問題ないでしょう。しかし、住所や電話番号、氏名など個人を特定できる情報、銀行口座番号、暗証番号、クレジットカード番号など金銭に関わる情報、さらには企業の機密情報をやりとりする場合、データがそのまま流れてしまうと、悪用される可能性が出てきます。

インターネット通信の暗号化技術

そこで、WebサーバとWebブラウザ間を流れるデータを暗号化することで、情報を保護する技術が考え出されました。その最も標準的な技術が「SSL(Secure Socket Layer) 」です。

SSLは、米AOL Time Warner傘下のNetscape Communicationsが開発した暗号化プロトコルです。同社が開発したのは「SSL 3.0」までで、現在はそれを基にインターネット技術の標準化団体「IETF(Internet Engineering Task Force) 」が、RFC(Request For Comment)として正式文書化した「TLS(Transport Layer Security)1.0」が最新版です。

このプロトコルを使うと、Netscape Communicationsの「Netscape Navigator」やMicrosoftの「Internet Explorer」など、ほとんどのWebブラウザとWebサーバの間でやりとりされるHTTPによる通信データが暗号化されます。

ちなみに、SSLを利用する場合は「http://」ではなく、「 https://」と表記してプロトコルを指定します。また、Webブラウザのウィンドウのステータスバーには、南京錠のアイコンが表示され、暗号化された通信データがやりとりされていることが確認できます。

暗号化プロトコルのしくみ

SSLは、OSI参照モデルのセッション層で動作するもので、プロセス間通信で使われるSocketに暗号化通信、認証などの機能を追加したものと考えられます。HTTPのような上位プロトコルを利用するアプリケーションからは、SSLの利用を特別に意識する必要はありません。

SSLで通信を行うとき、まず最初にWebブラウザが使用できる暗号化技術の種類をサーバに送信します。すると、サーバは、Webブラウザとの間で使える共通鍵暗号を選び、証明書と署名をWebブラウザに送信して、なりすましを防ぎます。それを受信したWebブラウザは、共有鍵を作り、サーバから送られてきた公開鍵を使って暗号化してサーバに送ります。これで暗号化通信が確立されるので、サーバとWebブラウザの間で暗号化通信が開始されます。

不正アクセス対策

企業システムを守る必須事項

ネットワークとインターネットが普及するにつれ、不正アクセスの被害が急増しています。企業の情報のほとんどがコンピュータで管理されている今、インターネット経由でシステムに侵入し、情報を盗み出そうとしたり、企業システムのサービス停止や混乱を目的として攻撃したりする行為が後を絶ちません。

また、ブロードバンドの普及によって、個人宅に無防備なインターネットサーバが立てられることが多くなりました。そうしたセキュリティ対策に劣るサーバを踏み台として、別の企業システムのサーバに侵入を試みる行為も急増しています。

こうした不正アクセスに対しては、企業システム側がしっかりとした対策を講じる必要があります。

ファイアウォールだけでは防げない

不正アクセス対策としてまず考えられるのが、ファイアウォールです。インターネットをはじめとするTCP/IPネットワークでは、HTTP、FTP、POP3、SMTPなどいろいろなサービスを利用するために、IPアドレスの下に「ポート」というサブアドレスがあります。ファイアウォールはおもに、そのポートやIPアドレスを監視し、不必要なポートを流れる通信をブロックする役目を果たします。

たとえば、かつてWindowsターミナルサービスで利用するRDP(Remote Desktop Protocol)の脆弱性を狙った不正アクセスが発生したことがありますが、これを防ぐにはファイアウォールでRDPが使用するポート「TCP 3389」を通さないようにすれば良いのです。

しかし、一般的にファイアウォールを通過するHTTP(TCP 80)によって侵入してくる不正アクセスに対しては、ファイアウォールでは防ぐことができません。たとえば、サービスの停止を目的として、ネットワークに高付加をかけるDoS(Denial of Service)攻撃などでは、ファイアウォールは何の役にも立ちません。

不正アクセスを防ぐIDS/IDP

そうしたファイアウォールの弱点を補うために、「 IDS(Intruder Detection System) 」と呼ばれる侵入検知システムがあります。これは、ネットワークを流れるパケットを分析し、不正アクセスと思われるパケットを検出するものです。IDSには、サーバOSの監査機能と連動し、ログの異常やファイルの改竄を監視するタイプと、プロミスキャスモード(無条件受信モード)を利用してネットワークを流れるすべてのトラフィックを監視するタイプがあります。

ただし、IDSは基本的に、不正アクセスの検知を目的とし、不正アクセスを防御するしくみを持っていません。そこで不正アクセスを検知するだけでなく、回線の切断など防御機能を備えた「IDP(Intrusion Detection and Prevention) 」という侵入検知防御システムも登場しています。