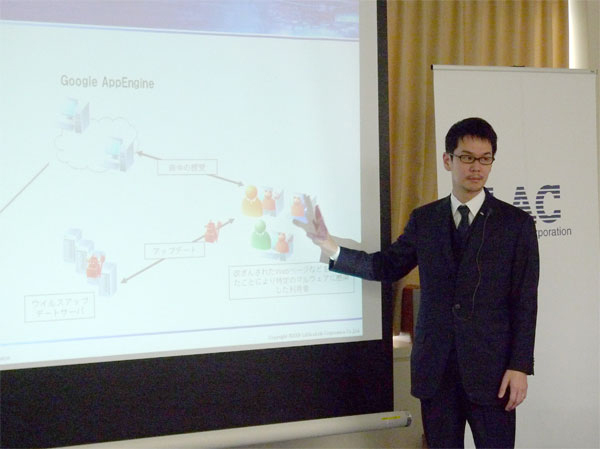

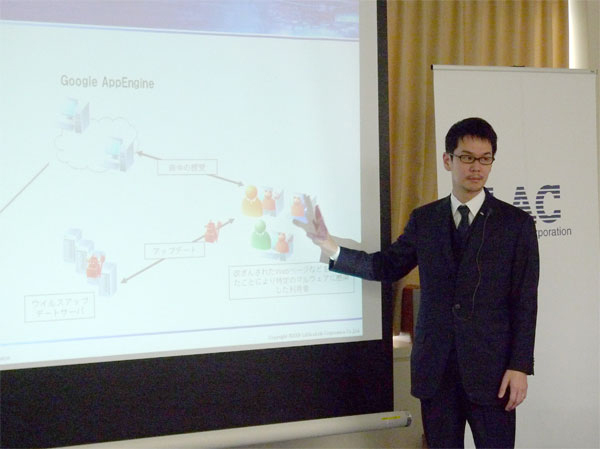

( 株) ラックは12月8日、2009年の情報セキュリティを巡る状況を総括するメディア向け勉強会を開いた。説明に立ったのは、同社サイバーリスク研究所 所長の新井 悠氏。今年もさまざまな問題が世間を賑わす中、最近はIT系以外のメディアでも取り上げられるようになり「今年最大のバズワードと言える」( 新井氏)“ クラウド” におけるセキュリティを中心に、2009年のセキュリティ状況を振り返った。

新井 悠氏

クラウドを使った攻撃とは?

クラウドコンピューティングの大きなメリットはサーバの保守、運用の手間を省くことができる点。「 ユーティリティコンピューティング」などと呼ばれるものと同種で、ある意味古くて新しい言葉と言える。こうしたサービスのうち、IaaS(アイアース:Infrastructure as a Service)と呼ばれるハードウェアリソースを提供するもの、中でも最近増えてきたAmazon EC2のような広く一般に開放されたものは、個人ユーザなども手軽に利用できる反面、同じ恩恵を攻撃側にももたらす。

まず、例として挙げたのが米国のセキュリティコンサルティング企業Electric Alchemyによるレポート 。これはAmazon EC2の計算パワーを使ったブルートフォース(総当たり)によるパスワードクラッキングを想定して、解析にかかるコストを測ったもの。同レポートによると、アルファベットのみを使った8文字のパスワードをすべて走査するのにかかるコストは何と3ドル、これに0~9の数字を含めたものを解析させても45ドルで済むとのこと。

上記の例はあくまでクラウドのポテンシャルを計ったものだが、実際にクラウドを使った攻撃も観測されている。米国のDDoS対策製品の企業ARBOR NETWOEKSのセキュリティブログが報じたGoogle App EngineをマルウェアのC&C(Command and Control)サーバとして利用した事例 。この場合は、マルウェアのアップデート指令がGAEのサイトから配布されていた。以前から無償のポータルサービスやフリーのストレージが悪用される例があったが、Google App Engineも同じように利用できるという。ここで配布されたマルウェアは中国製の「Grey Pigeon」( 灰鸽子)という有名なトロイの木馬型ソフト。GUIを使った簡単な操作で感染したPCをコントロールできる。

Grey Pigeonのコントロールウィンドウ。感染したPCのデスクトップを乗っ取ったり、ネットブックの場合は搭載カメラを使って利用者の顔までのぞくことができる。フリー版と有償版があり、有償版が使っているプロトコルは市販のセキュリティ対策ソフトでは検出できないという。

実際、ラックが運営しているJSOC(Japan Security Operation Center)で観測したAmazon AWS(EC2サービス)からの攻撃数は、2009年11月までの時点で、すでに2008年全体の4倍以上(200件強)となっているという。同サービスを使ったスパムメールも増加傾向にあり、有名なスパムブラックリストであるSpamhaus が、amazonaws.com(Amazon EC2サービスのドメイン)をブラックリストに加えている。また、2009年7月に日本で起こった事例として、Amazon EC2からの攻撃により共有ソフトShareが数分間フリーズするというものがあったが、これはいたずら目的ではないかと思われる。

クラウドを使った攻撃の傾向として、現在のところはAmazon EC2のような一般的なクラウドサービスを使っているが、これはある意味「テスト段階ではないか」と新井氏は言う。昨年、悪質なスパムを大量に配布するボットネットのC&CサーバをホスティングしていたISPがインターネットから遮断されたが、今後はこのISPと同じようなことを行うクラウド、犯罪者用の「闇のクラウド」と呼ぶべきものが現れる可能性もある。

そして、これらクラウドを使った攻撃に対する方法として、技術的な規制では、被害が観測されてからの対症療法になってしまう。また、リソースが分散してしまうぶん、犯罪の証拠と手順も特定しにくくなる。このため、一般に利用可能なサービスについては、クラウドを使うユーザがどんな目的で使うのかをきちんと把握して、反社会的な目的、公序良俗に反するものについてはクラウドを使わせないといった規制を行う必要がある、と結んだ。

7月7日、なぜ韓国は倒れ、米国は耐えたのか?

後半は、2009年7月7日に韓国で起こったDDoS攻撃についての報告。韓国では「Webハード」と呼ばれるオンラインストレージを一般に提供する業者が多数あり、写真や音楽、大容量のデータをやりとりするために使われているが、中には著作権を無視した映像などをアップできる違法な業者も存在する。今回の攻撃はこの違法Webハード業者のサイトに侵入し、業者が提供する専用の動画視聴ソフトをダウンロードするリンクを書き変えてウィルスに感染するページに誘導したというもの。感染したWebハードの利用者のPCが一斉に政府機関などのサイトにDDoS攻撃を行い、これらのサイトが一時アクセス不能に陥った。攻撃の一報が入ってから3時間で原因が特定され、ワクチンソフトが配布されたので攻撃は数日で収まった。新井氏によると、3時間で原因が判明するのは「非常に早い」とのこと。

一方、同じ攻撃で米国のサーバにも同様なDDoSアタックが観測されたが、大きな不具合は見られなかった。韓国のサイトが使用不能となり、米国が大丈夫だった大きな理由として、米国のキャリアがCDN(Contents Delivery Network)を利用していたことがあげられる。CDNでは、大量のアクセスに対応するため、サーバなどを地理的、ネットワーク的に分散させる。つまり一種のクラウドのようなサービスで、アクセスの集中による負荷の上昇防止には効果があるとのこと。今後想定されるクラウドを使った大規模な高負荷攻撃の対策にも有効だ。

最初に挙げたパスワード解析の例とは逆に、クラウドはウィルス解析にも利用できるように、クラウドの「光の面」に目を向ければ、強力な防御手段にもなりうるのだ。