概要

これから時代に必須な情報セキュリティの知識と技能を問う「情報セキュリティマネジメント試験」対策の決定版!

【セキュリティのプロが教えます!】

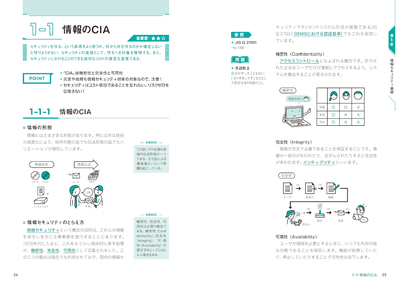

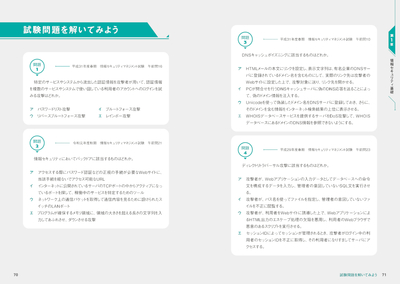

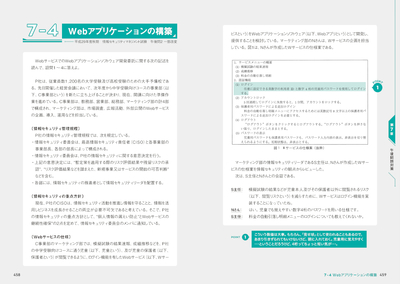

メディアでも活躍する情報セキュリィのプロフェッショナル・岡嶋裕史先生が,わかりやすいイラストを交えながら試験範囲をくまなく解説します。解説する内容は過去の出題実績に即して厳選しているので,この本を読みさえすれば必要な知識がたしかに身につきます。解説の合間には過去の午前試験の問題をピックアップして掲載&解説。過去問の演習をしつつ,学習の成果を確かめることができます。午後試験は読解のポイントを押さえながら,さまざまなパターンの問題を掲載しているので,やっかいな長文の対策も行えます。

【充実の特典たち】

参考書を読むだけだとなかなか勉強がはかどらない……という人のため,便利な特典がついてきます。

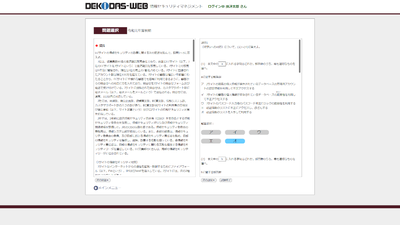

- 重点的に勉強する範囲がわかる演習アプリ「DEKIDAS-WEB」

パソコン・スマートフォンから問題演習を行えるオリジナルのWebアプリ「DEKIDAS-WEB」を無料でご利用いただけます。「DEKIDAS-WEB」では,午前・午後ともに過去出題されたすべての問題に挑戦できます。自動採点機能や分析機能も付いているので,苦手克服や直前対策に大いに役立ちます。すきま時間にスマホで解くもよし,実際の試験形式を意識してパソコンで解くもよしのお得なアプリです。

- 学習内容を整理して見直せる「直前対策!要点確認ノート」

「直前対策!要点確認ノート」は穴埋め形式で参考書の内容をまとめ直すノートです。重要な用語や考え方を自分なりに整理して見直すのに役立ちます。知識が身に付いたか確かめながら,各単元をおさらいでいます。

- 基礎知識を動画で理解! 「情報セキュリティマネジメント試験 重要用語対策講座!」

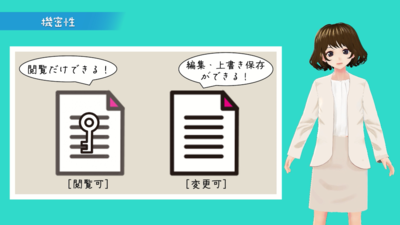

試験でよく問われるキーワードを5分で解説した動画を視聴いただけます。「よく問われるサイバー攻撃手法とその対策は?」「暗号はどういうしくみ?」など,動画で情報セキュリティの要点を目と耳から覚えられます。

こんな方におすすめ