概要

「脅威インテリジェンス」とは,攻撃者が利用した攻撃手法,攻撃の目的や動機など,脅威となる攻撃者の情報を収集・分析し,導き出された知見を防御に役立てていくという考え方です。本書では,脅威インテリジェンスの基礎理論を紹介した後,組織ごとの目的を意識した脅威インテリジェンスの活用方法,各種フレームワークの使い方,インテリジェンスの収集・分析・活用・共有方法などを丁寧に解説します。脅威インテリジェンスが組織にどのようなメリットをもたらすのか,どのようにインテリジェンスを利用すれば良いのか,本書を読むことで正しく理解・実践できるはずです。

こんな方におすすめ

- セキュリティエンジニア,企業のセキュリティ担当者,情報システム部門

目次

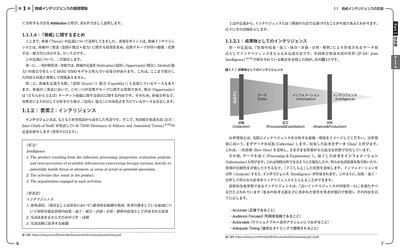

第1章 脅威インテリジェンスの基礎理論

- 1.1 脅威インテリジェンスの定義

- 1.2 脅威インテリジェンスの目的と必要性

- 1.3 脅威インテリジェンスの分類

- 1.4 インテリジェンス利活用に必要な成熟度とアーキテクチャ

- 1.5 まとめ

第2章 Tactical Intelligence:戦術インテリジェンス

- 2.1 IOC

- 2.2 事例:IOCを利用した予防・検知・対応

- 2.3 事例:脆弱性管理への応用

- 2.4 まとめ

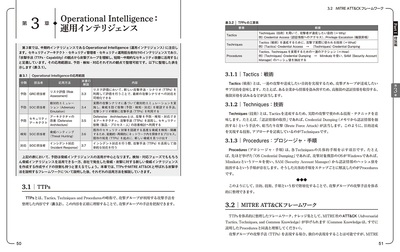

第3章 Operational Intelligence:運用インテリジェンス

- 3.1 TTPs

- 3.2 MITRE ATT&CKフレームワーク

- 3.3 事例1:リスク評価

- 3.4 事例2:敵対的エミュレーション

- 3.5 事例3:アーキテクチャの改善

- 3.6 事例4:脅威ハンティング

- 3.7 事例5:インシデント対応

- 3.8 まとめ

第4章 Strategic Intelligence:戦略インテリジェンス

- 4.1 セキュリティにおける経営層・リーダーの役割

- 4.2 Strategic Intelligenceとは

- 4.3 準備フェーズ

- 4.4 分析フェーズ

- 4.5 報告フェーズ

- 4.6 まとめ

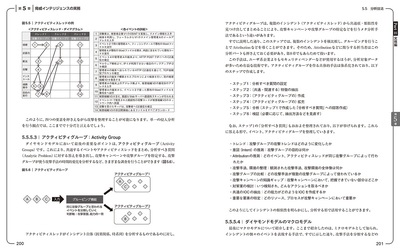

第5章 脅威インテリジェンスの実務

- 5.1 良いインテリジェンスとは

- 5.2 インテリジェンスプロセス

- 5.3 メンタルモデル

- 5.4 情報収集技法

- 5.5 分析技法

- 5.6 レポーティング技法

- 5.7 インテリジェンスの失敗

- 5.8 さらなる学びのための文献紹介

- 5.9 まとめ

第6章 脅威インテリジェンスの共有

- 6.1 インテリジェンス共有の理論

- 6.2 情報共有コミュニティ

- 6.3 脅威インテリジェンスプラットフォーム

- 6.4 共有フォーマット

- 6.5 まとめ

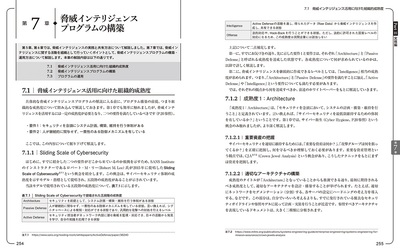

第7章 脅威インテリジェンスプログラムの構築

- 7.1 脅威インテリジェンス活用に向けた組織的成熟度

- 7.2 脅威インテリジェンスプログラムの構築

- 7.3 プログラムの運用

- 7.4 まとめ

第8章 Attribution:アトリビューション

- 8.1 Attributionの基礎

- 8.2 Attribution技法による分類

- 8.3 攻撃グループの動機に基づく分類

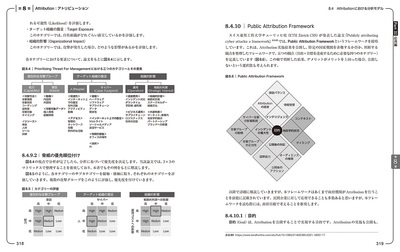

- 8.4 Attributionにおける分析モデル

- 8.5 攻撃キャンペーン・攻撃グループの命名

- 8.6 Anti-Attribution:アンチアトリビューション

- 8.7 Anti-Anti-Attribution:アンチアトリビューションへの対抗

- 8.8 Attributionの課題と倫理

- 8.9 まとめ

第9章 Cyber Counter Intelligence:サイバーカウンターインテリジェンス理論

- 9.1 Counter Intelligence:カウンターインテリジェンス

- 9.2 防御的アプローチ:Defensive Cyber Counter Intelligence

- 9.3 攻撃的アプローチ:Offensive Cyber Counter Intelligence

- 9.4 Active Defense

- 9.5 まとめ

Appendix A サイバーセキュリティフレームワーク

Appendix B リスク評価

- B.1 リスク再考

- B.2 リスクマネジメントプロセス

- B.3 アセスメントフェーズ

サポート

正誤表

本書の以下の部分に誤りがありました。ここに訂正するとともに、ご迷惑をおかけしたことを深くお詫び申し上げます。

P.103 注3.71内

| 誤 |

Pt(防御時間)> Dt(検知時間)+ Rt(防御時間) |

|---|

| 正 |

Pt(防御時間)> Dt(検知時間)+ Rt(対応時間) |

|---|

P.47 表2.3内

| 誤 |

実際に悪用されている脆弱整数 |

|---|

| 正 |

実際に悪用されている脆弱性数 |

|---|

P.241 本文中央 箇条書き内

| 誤 |

IBM X-Force Exchange:https://talosintelligence.com/ |

|---|

| 正 |

IBM X-Force Exchange:https://exchange.xforce.ibmcloud.com/ |

|---|

P.259 本文下から3行目

| 誤 |

「Top 4 Mitigation Strategy」 |

|---|

| 正 |

「Top 4 Mitigation Strategies」 |

|---|

P.307 表8.6「Infrastructure」項目内

P.360 9.4.2.4内本文1行目

P.250 「図6.5 TAXIIサーバの収集とチャネル」の上段<収集>

リクエストとレスポンスの矢印の向きが逆になっておりました。

正しくは以下の通りです。

リクエスト:クライアントからサーバへ向かう矢印

レスポンス:サーバからクライアントへ向かう矢印

|

P.55 「3.2.1.4 ステップ4:攻撃」内(第2刷にて修正)

| 誤 |

(1) ソーシャルエンジニアリング攻撃によるユーザの誘導

|

|---|

| 正 |

(2) ソーシャルエンジニアリング攻撃によるユーザの誘導

|

|---|

P.343 「8.7.3.1 チェックリストの活用」内(第2刷にて修正)

| 誤 |

(3) 英国政府のチェックリスト

|

|---|

| 正 |

(2) 英国政府のチェックリスト

|

|---|

| 誤 |

(2) CISAのチェックリスト

|

|---|

| 正 |

(3) CISAのチェックリスト

|

|---|

P.344 「8.7.3.1 チェックリストの活用」内(第2刷にて修正)

| 誤 |

(3) 他のチェックリスト

|

|---|

| 正 |

(4) 他のチェックリスト

|

|---|