概要

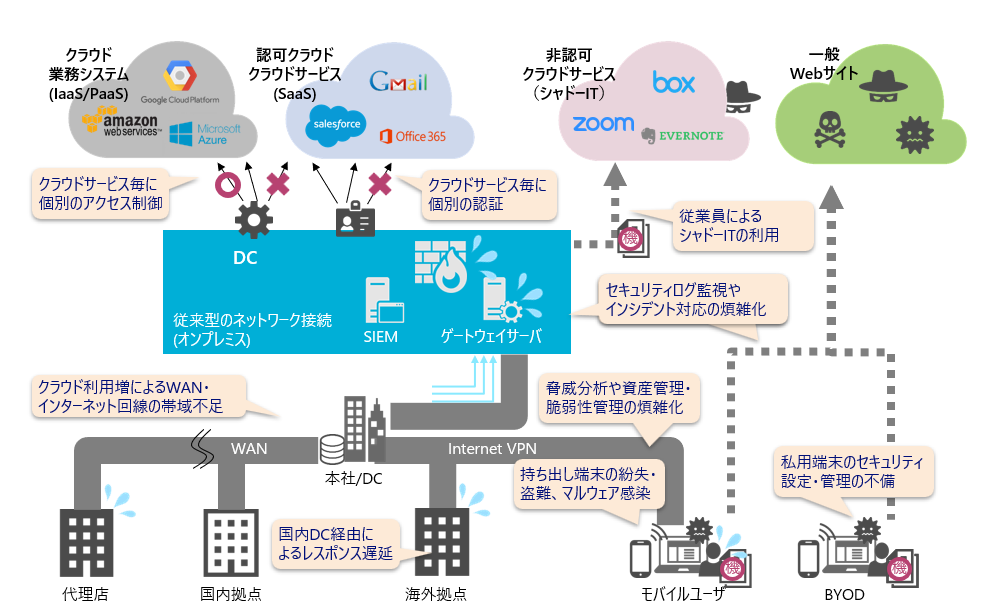

ゼロトラストは,これまでの情報セキュリティにおける外部と内部の境界を防御するという概念ではなく,「接続されるモノには完全に信頼できるものはない」ということを前提としており,何かのツールやサービスを導入して実現するものではありません。リモートワークのように外部から企業内ネットワークに接続するような状況が多くなった昨今,さらに注目を集めています。

本書は,セキュリティエンジニアのみならず,CTO,システム部門長,アーキテクト,インフラエンジニアといったシステム環境全体の構想検討や,実際に製品を選定/導入/展開を担当するすべての方々を対象に,企業におけるシステム環境全体のセキュリティアーキテクチャと,ゼロトラストの導入/展開に重点を置いて解説しています。

こんな方におすすめ

- ゼロトラストに興味のある方,導入を考えている方

- インフラエンジニア,ネットワークエンジニア

- セキュリティエンジニア

- CIO,CTO,アーキテクト