EmEditorアップデートサイト改ざん

BINDの夏はまだ過ぎておりませんが、この8月にはまた目立つWeb改ざん事件が発生しました。

アップデートモジュールを配置したサイトが改ざんされ、特定のアドレスからEmEditorの更新チェック機能を用いたアクセスが発生すると、攻撃者が用意したモジュールをダウンロードするような仕掛けにされていました。

特定のアドレスについて簡単に調べたところ、日本のISP、学術機関/大学、ネットワーク関係の機器ベンダの名前がよく見られる結果になっています。あと、一部報道機関の名前も見られました。

外国のISPの名前も出てきますが、EmEditorというソフトウェアのアップデートサイトを改ざんしたということを考えると、全体的には日本を含むアジア圏をターゲットにした攻撃というように見えます。

上記サイトには、攻撃者によって置かれたファイルは.htaccessであることが明記されており、mod_rewriteの機能を使っていることがわかります。 この方法を用いられた場合、.htaccessに記述される内容によって、特定の条件を満たしたときにウイルスをダウンロードさせたりリダイレクトさせたりということが可能になります。

ただ、この内容を見ると、/pub/rabe/editor.txtも攻撃者によって置かれたファイルであるということと、当該ファイルは管理者により削除され、復旧できなかったということも明らかになっています。

今回のことを受け、古いWebアプリケーションの削除とサイト全体のHTTPS化が行われたとのことですが、今後も他のソフトウェアで類似の事案は出てくる気がします。

このような場合のユーザ側自衛手段は?

実績あるソフトウェアのアップデート機能を狙われた場合、ソフトウェアのアップデータ自体が真正であるということを担保できるのが理想ですが、そこを期待できない場合には、「自動更新を無効にする」「アップデートは手動で適用するが、よほど緊急のアップデートでもない限りはちょっと待つ」というような消極的な方法しか取りようがありません。

筆者は自動アップデート推奨派ではあるのですが、信用できないものが紛れ込む可能性がある場合にはこの限りではなく、月並な対処ではあるのですが「少し待ってみる」、というのが有効です。

このような場合のサーバ側自衛手段は?

正直改ざんされてしまった場合には、通常のインシデント対応を行う必要があるわけですが、サーバ側で脆弱性付きの古いソフトウェアが動いてる場合には、そこが侵入経路となる可能性は充分あります。

このため、サーバ側で使っているアプリケーション(Webアプリケーションも含む)類の脆弱性情報を確認のうえ、脆弱性が確認されたアプリケーションなどはアップデートを行えるようにしておく(そしてアップデートしやすいような構成にしておく)ことが必要となります。

あちこちで出てくるAnonymizer~何が良くて何が悪いのか?

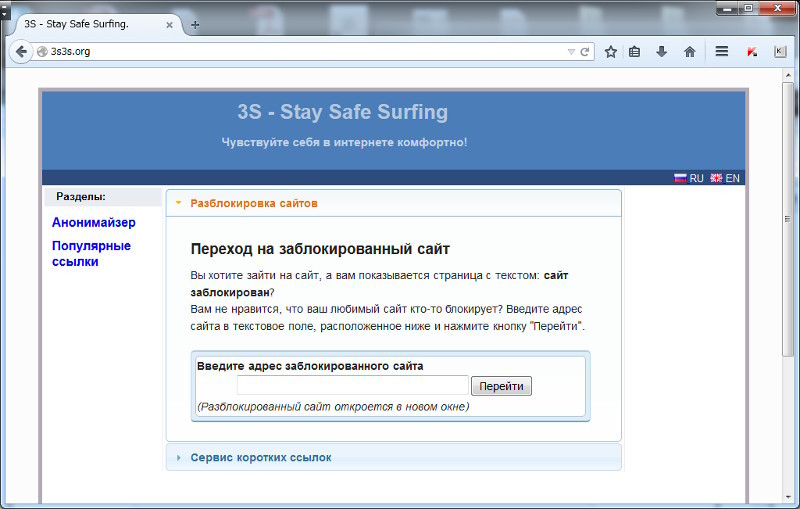

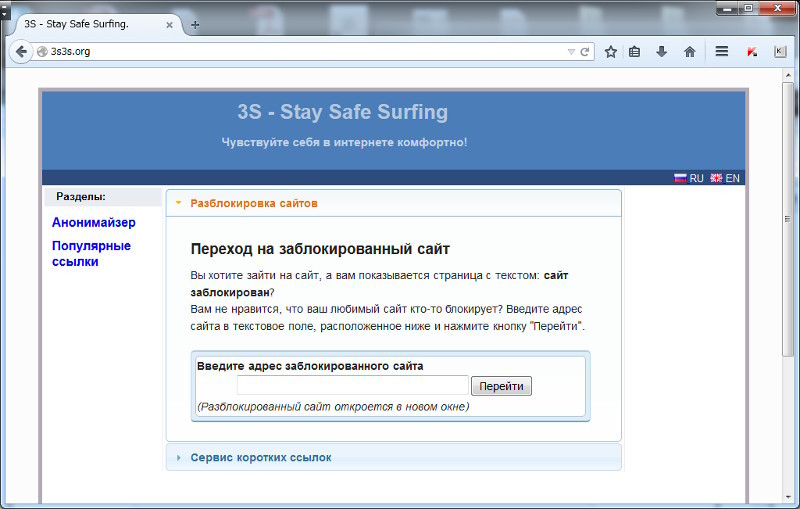

模倣サイト? フィッシングサイト? とさまざまな憶測や議論を呼んだ3s3s.orgですが、結果としてこのサイトはAnonymizerサービスであることがわかりました。

図1 ロシアのAnonymizerサービス3s3s.org

疑われた最大の要因の1つは、「本家サイトと判別できる情報が、URL以外にない」というところにあると考えています。

これは、実際にアクセスしてみるとよくわかります。

http://[アクセスしたいサイトのFQDN].3s3s.org/というURL構造になっているうえに、表示される内容も実際にアクセスしたいサイトと同様となるため、少し油断したら本当に見間違えます。

図2 http://gihyo.jp.3s3s.org/

図3 http://gihyo.jp/

図3 http://gihyo.jp/

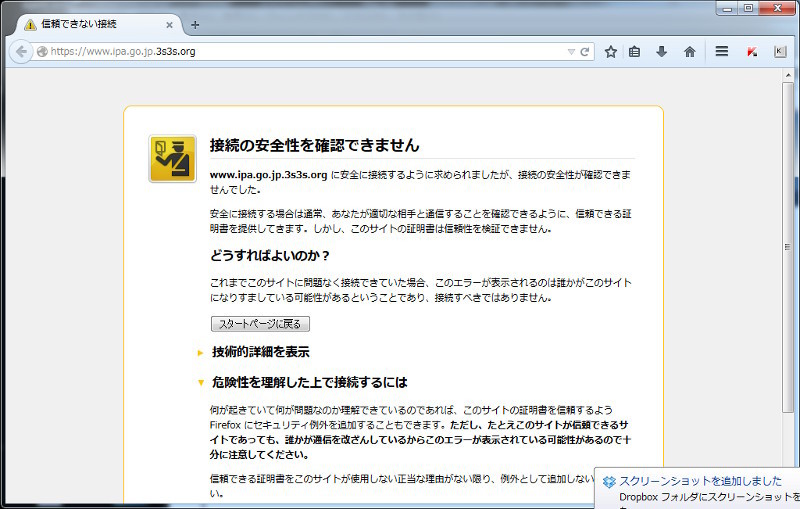

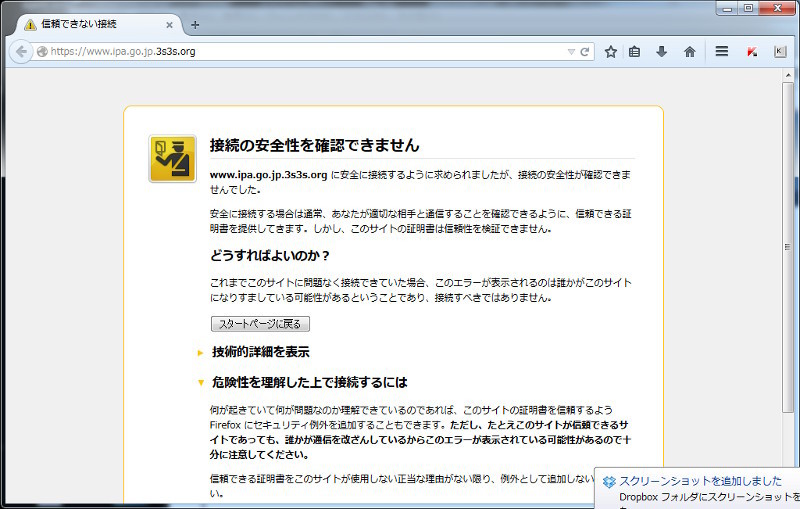

とは言え、仮にフィッシングサイトと見た場合、「何をどうやってフィッシングするのか?」というシナリオが見えません。また、HTTPSで守られたサイトを3s3s.orgを経由して接続しようとすると、以下のように警告が表示されます。

図4 https://www.ipa.go.jp/

3s3s.orgを介してhttps://www.google.com/に対して接続を行ったところ、URLが“http://h_t_t_p_s.www.google.nl.3s3s.org/?gfe_rd=cr&ei=cosEVJe_IYTiO_mzgdAC”となり、“h_t_t_p_s.”という文字列が先頭に付くため、これもまた目立つURLになるという結果になります。これを攻撃に使うというのはいささかムリがあります。

類似のサービスは他にもありますが、サービスによる出力結果であるという話は明示しているものも多いことを考えると、サービスの結果をどのように見せていくか? というのが1つのポイントになりそうです。

類似のサービスの1つとして、筆者が思い出すのはキッズgooです。

キッズgooの場合は自サービスが提供するコンテンツと外部から取得したコンテンツがわかるような形で表示を行っています。

図5 キッズgoo結果例

注意をするにこしたことはないが、騒ぎすぎは逆効果

3s3s.orgは、何らかの理由でブロックされているサイトを閲覧するためのサービス(Anonymizerサービス)であると、Webサイトには記述があります。

何らかのWebサイトにアクセスする際に、OSの最新化やウィルススキャナの有効化はじめとするセキュリティ上の準備を行うのは当然としても、このサイトだけを極端に怖がる必要はありません。冷静にサービスの特性を見極め、使うか使わないかを判断することをお勧めします。