2015年10月はいろいろとありましたが、とくに「基本的なサービスを狙った」「 多くの人が目にしている」という点で、ばらまき型攻撃メールの話をしてみます。

実在の組織を騙ったばらまき型攻撃メール~もちろん最後にはマルウェアを呼びこむ

2015年10月に目立ったセキュリティ関連のトピックは、「 実在の組織からのメールを騙ったばらまき型攻撃メールが複数到着した」ことでしょう。筆者が把握している限り、10月8日に実在の企業からの注文連絡や複合機からの通知を装った形の攻撃メール(以下、「 本件攻撃メール」とします)があちこちに届いたのを確認しています。

本件攻撃メール、通常のMicrosoft Word文書(しかも中身は空)を添付してくるのですが、Word文書を開いてうっかりマクロを有効にしてしまうと、Windows上で動作するマルウェアをダウンロード・実行するという迷惑なものです。

【注意喚起】特定の組織からの注文連絡等を装ったばらまき型メールに注意

https://www.ipa.go.jp/security/topics/alert271009.html 当社名を騙る不審なメールにご注意ください

http://jp.rs-online.com/web/generalDisplay.html?id=announcement/info_151009

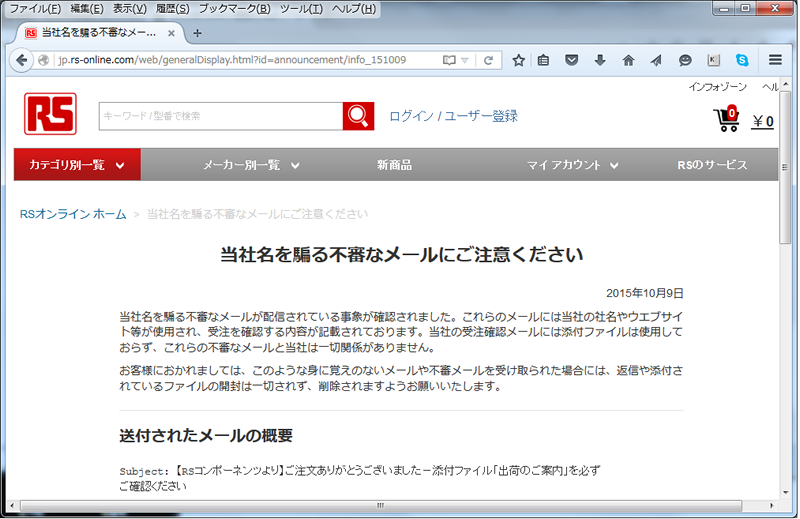

騙られた企業からは、「 うちはそんなの出した覚えありませんので、開かないでください」という注意喚起も出ており(図1 ) 、IPA等からも注意喚起が出ています。

図1 RS騙りうっかり開くと?~バンキングマルウェアが落ちてくる

本件攻撃メールはマクロ付きWord文書が添付されていますが、このWord文書を開いてマクロを実行すると、いわゆるオンラインバンキング狙いのマルウェアが落ちてきます。

最近のMicrosoft Officeは、初期状態ではマクロが実行されない設定になっていますが、環境によっては文書を開いたらマクロが実行されてマルウェアが落ちてきた、という報告も聞いています。

「注文確認」、「複合機」2種の偽装メールを同時に確認、狙いはネットバンキング(トレンドマイクロ)

http://blog.trendmicro.co.jp/archives/12343 ネットバンキングを狙う偽装メールが再来:今回は「請求書」と「ファックス受信」(トレンドマイクロ)

http://blog.trendmicro.co.jp/archives/12415 幸いなのは、騙られた会社からのメールアドレス等漏えいではなさそうということ

本件攻撃メールですが、どうも攻撃者は「実際に当該組織や企業とやりとりがあった」アドレスではなく、別のところで入手したアドレスリストを用いてばらまいているように見えます。当該企業からの漏えいの可能性がゼロとは言わないまでも、少なくとも筆者は今回騙られた企業の1つと取引があるにもかかわらず、1通も攻撃メールが届いていないことから、攻撃に必要とするメールアドレスは別のところから持ってきたように見えます。

予防は?~覚えのないメールはスルー…できるかな?

基本、覚えのないメールはスルーする、というのがセオリーですが、メールアドレスを詐称されてしまうのは、もはやしょうがないとも言えるレベルのものです。

それでもいくつか注意できる点はあります。

おそらくこの記事を読まれている方であれば、見ることができるものもあるかと思います。

久しぶりにメール出してくる人が、変な添付をしてくるか、添付されている文書に怪しい個所はないか

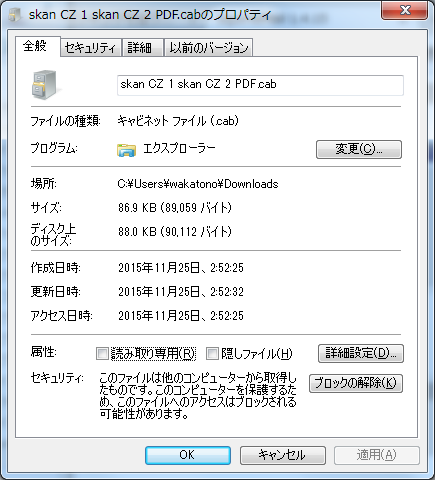

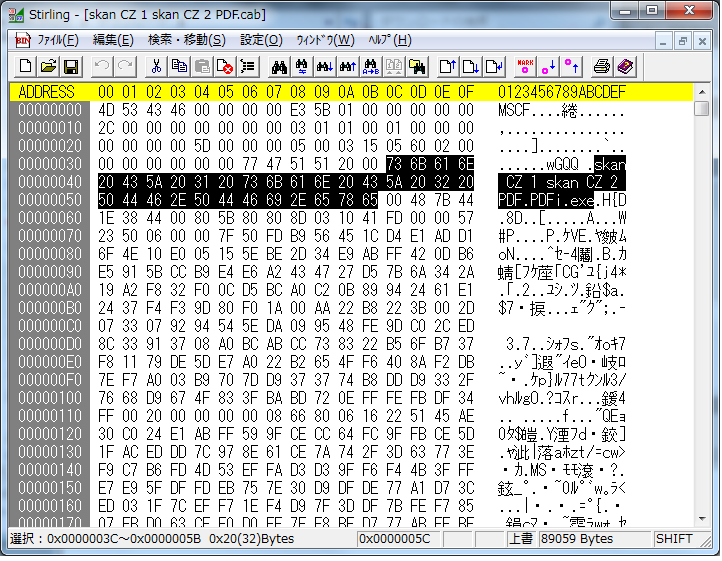

筆者のところに別件で届いたウィルス付き迷惑メールの添付ファイルは、Cabファイルでしたが、ファイル名に"PDF"と入っており、あきらかに何かの齟齬を誘おうとしているように見えます(図2、3 ) 。

図2 不審な添付(別件) 図3 bineditSMTPヘッダを見て、ちゃんとしたMXを経由しているか

とくに送出直後あたりの情報がメールアドレスときちんと対応していないと「おや?」とあります。

今回の場合は、ばらまき型という傾向があからさまに見えたので、ちょっと注意深い方ならば「ちょっとまて」というように踏みとどまることができたかと思います。

ただ、そうでない「知った人」から添付ファイル付きのメールが届いたらどうしましょう。

ある程度ひっかかるのは覚悟のうえで、といいたいのですが、さすがにそういうわけにもいかないでしょうから、個人で使っているPC上に「?」なメールが届いたら、添付ファイルをすぐに開かずにとことん疑ってみる、というのもアリかと思います。

よほどの標的にされているのでなければ、「 あっちもこっちも」というようになる可能性があるので、すぐに開けなければいけないような理由がないのであれば、ちょっと待つというのがよいでしょう。

あとは、もし可能であれば、プライマリのメールアドレスに届いたメールを、ウィルスチェックなどを行うメールサービスに転送するのも一つの手です。筆者は自宅に届いたメールを、Gmailなどスマートフォンでもラクに読めるメールサービスに転送してメールの到着状況を空いた時間で把握するようにしているのですが、スマートフォンで読む際の迷惑メールの率が格段に下がっています。メールサービスのポリシーによっては、開いても大丈夫なメール(例:自分で作ったZIP in ZIPな添付ファイル付き(当然、安全な内容です) )も削除されてしまうのがちょっと難ありですが、制約をわかった上で使えば便利に使えます。当然、元のメールは(届いていれば)全部オリジナルのメールサーバに残っているので、最初の簡単なフィルタリングにはこういう方法もあるということで。