前回に引き続き、

havpのインストール

havp

havpのインストールよりも前に、

$ sudo apt-get install clamav clamav-freshclam $ sudo apt-get install havp

もし誤ってhavpだけを先にインストール指定すると、

havp (0.86-1build1) を設定しています ...

グループ `havp' (GID 128) を追加しています...

終了。

Using 102400 kilobytes for building loopback-device /var/lib/havp/havp.loop with mandatory locks, this MAY take a little while so please be patient... building loopback-device finished!

Mounting /var/lib/havp/havp.loop under /var/spool/havp ...done

Starting havp: Starting HAVP Version: 0.86

LibClamAV Error: cli_loaddb(): No supported database files found in /var/lib/clamav/

One or more scanners failed to initialize!

Check errorlog for errors.

Exiting..

invoke-rc.d: initscript havp, action "start" failed.

dpkg: havp の処理中にエラーが発生しました (--configure):

サブプロセス post-installation script はエラー終了ステータス 1 を返しましたこのような場合、

$ sudo /etc/init.d/clamav-freshclam restart $ sudo apt-get install -f

インストール後、

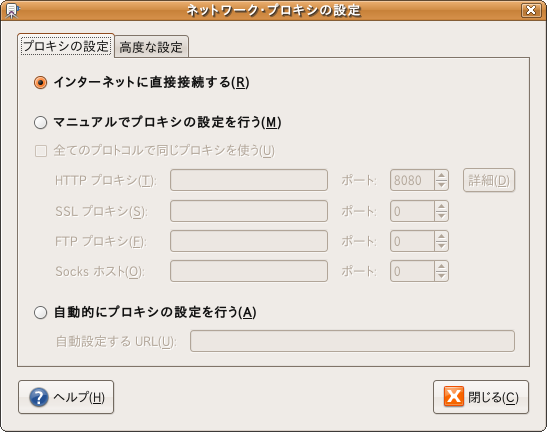

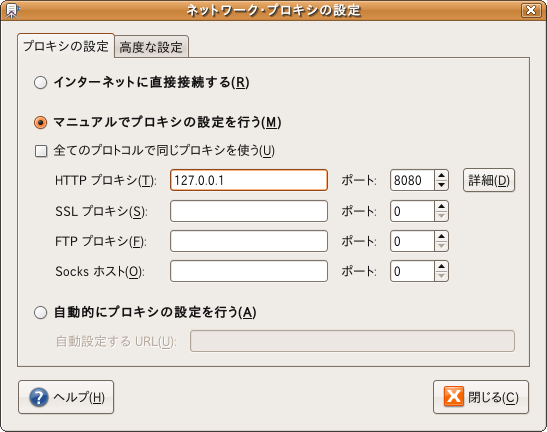

設定画面で

Firefoxなどを使っている場合、

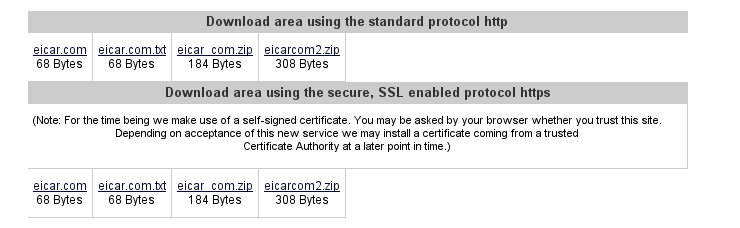

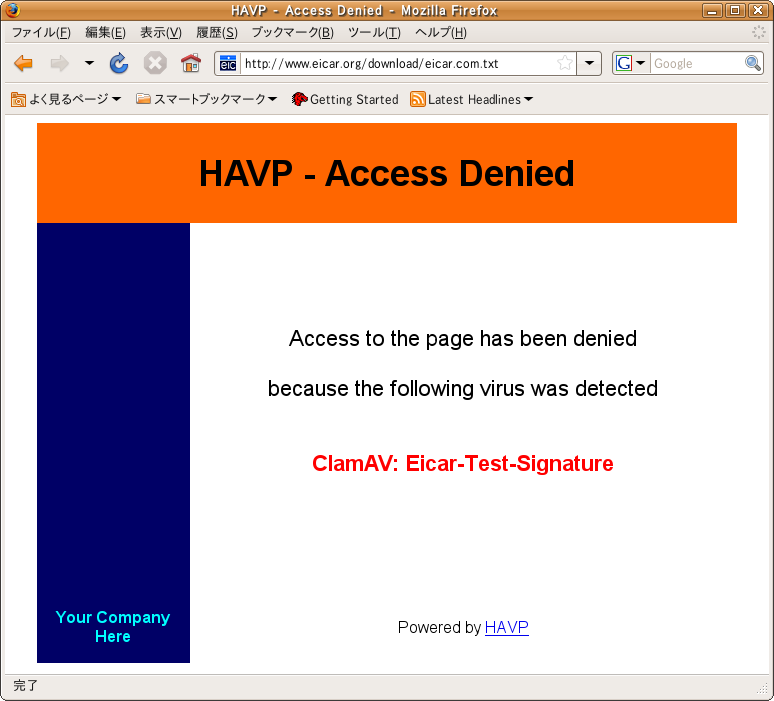

このままではアンチウイルスソフトウェアとして正しく機能しているか分かりませんので、

これらのサンプルファイルをダウンロードしようとアクセスした時点で、

ただし、

制限として、

また、

havpのアクセス制限

havpはデフォルトではアクセス制限が行われておらず、

この動作を抑制するためには、

設定変更後、

$ sudo lsof -i |grep havp havp 12398 havp 4u IPv4 23251309 TCP *:webcache (LISTEN) havp 12399 havp 4u IPv4 23251309 TCP *:webcache (LISTEN) havp 12401 havp 4u IPv4 23251309 TCP *:webcache (LISTEN) ※ havpプロセスが *:webcache で待ち受けていることを確認します。 $ sudo /etc/init.d/havp restart ※ havpを再起動します。 $ sudo lsof -i |grep havp havp 18743 havp 3u IPv4 23291773 TCP localhost:webcache (LISTEN) havp 18744 havp 3u IPv4 23291773 TCP localhost:webcache (LISTEN) havp 18746 havp 3u IPv4 23291773 TCP localhost:webcache (LISTEN) ※ havpプロセスが localhost:webcache で待ち受けていることを確認します。

再起動以前は*:webcacheで待ち受けていた

新種のマルウェアを発見した場合

ClamAVではhttp://

ClamAVをターミナルから使う

ここまで色々な形でClamAVを使う方法を紹介してきましたが、

まず、

$ sigtool --list-sigs | less

ClamAVの現在のパターンファイルバージョンを確認するには次のコマンドを用います。出力は

$ sigtool --version ClamAV 0.92.1/7999/Sun Aug 10 20:05:47 2008

パターンファイルの更新はclamav-freshclamパッケージが導入されていれば自動的に実行されていますが、

$ sudo freshclam ClamAV update process started at Mon Aug 11 01:08:43 2008 WARNING: Your ClamAV installation is OUTDATED! WARNING: Local version: 0.92.1 Recommended version: 0.93.3 DON'T PANIC! Read http://www.clamav.net/support/faq main.cvd is up to date (version: 47, sigs: 312304, f-level: 31, builder: sven) daily.cvd is up to date (version: 7999, sigs: 82973, f-level: 33, builder: ccordes)

実際のスキャンは次のコマンドで行えます。例では /tmp 以下をスキャン対象にしています。ディレクトリを対象にした場合、

$ clamscan /tmp | egrep -v "OK|Empty file" /tmp/eicar.com.txt: Eicar-Test-Signature FOUND ----------- SCAN SUMMARY ----------- Known viruses: 394242 Engine version: 0.92.1 Scanned directories: 1 Scanned files: 10 Infected files: 1 Data scanned: 0.03 MB Time: 8.274 sec (0 m 8 s)

KlamAVなどのフロントエンドを用いない場合、