<前回のお話> プログラミング未経験(14歳)とは思えない抜群のセンスを発揮しだしたわかばちゃん。しかし、次々に繰り出したCSRF対策も、はまちちゃんにことごとく跳ね返されてしまいます。それじゃ、いったいどうすれば…!? 気になるCSRF対策完結編のはじまりはじまり!

登場人物紹介

- はまちちゃん

- さわやか笑顔のスーパーハカー。時折見せる憂いを帯びた瞳の奥に映っているのは、きっとあなたの脆弱性。

- わかばちゃん

- メガネがかわいいネット大好き14歳。だけどプログラムはちんぷんかんぷん。

まとめ

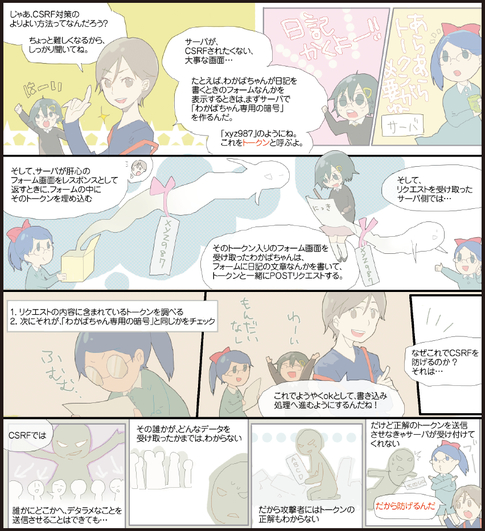

ついに完結したCSRF編。いかがでしたか。CSRFされては困るような大事な画面では、このようにトークンと呼ばれる「合い言葉」を使って、CSRFへの対策が行われることが多いのです。トークンについての詳細はマンガでは省略していますが、イメージは掴んでいただけたでしょうか。

「トークンを使った方法」と一言で言っても、実はさまざまな実装方法があります。よく使われているのは、セッションごとに1つのトークンを発行(固定トークン)、またはフォームの出力時に毎回トークンを発行(ワンタイムトークン)して、セッションデータへ格納しておくといった方法です。

セッション…といきなり言われても困る方もいるかもしれませんね。簡単に説明すると、これも「合い言葉」のひとつで、サーバがクライアントを識別するための手段として使われています。はじめのうちは、わかりやすく「通信のたびに毎回、ID・パスワードを送信する代わりに使う合い言葉」とでも覚えておけばイメージが掴みやすいのではないでしょうか(実際にはログインが必要のない場面でも使用します)。

さて、次回はいよいよXSS(クロスサイトスクリプティング)編に突入です。わかばちゃんに迫り寄る怪しい黒い影… XSSであんなことやこんなことまでもが赤裸々に…! 開花しつつある幼い蕾つぼみは(以下略)。おたのしみに!

ついに姿を現した機械伯爵 XSS…

次回、その恐るべき手口が明かされる!?