近年のサイバー攻撃は企業の存続も脅かす

2020年の東京オリンピックを前に、日本はサイバー攻撃の格好の標的となっています。最近のサイバー攻撃は、ランサムウェアなど金銭を狙う攻撃も見られます。ランサムウェアとは、システムを一時的に使用不可能な状態にして、元通り使えるようにする代わりに身代金を要求するマルウェアのことです。

ネットショッピングや有料のWebサービスのシステムが使えなくなれば、サイト運営企業は即売上が減少します。そのため、それらのサイトがラムサムウェアに狙われると、法外な身代金を要求されることも少なくありません。身代金の支払いや社会的信頼の失墜から、サイト運営企業の存続が危うくなるケースもあります。

攻撃の予兆はどこに現れるか

このようなサイバー攻撃に備えるには、どうすれば良いのでしょうか? ソフトウェアのセキュリティアップデートをきちんと適用することはもちろんのこと、システムに対して攻撃がしかけられていないかを常に監視することも重要です。その監視手段の1つがログ分析です。

Webシステムは、Webサーバを中心にプロキシサーバ、アプリケーションサーバ、ファイアウォール、IPS(侵入防止システム)などで構成されます。それらの機器またはソフトウェアでは処理を行うたびにログ(記録)をとっています。システムへの不正なアクセスがあれば、それも記録されます。

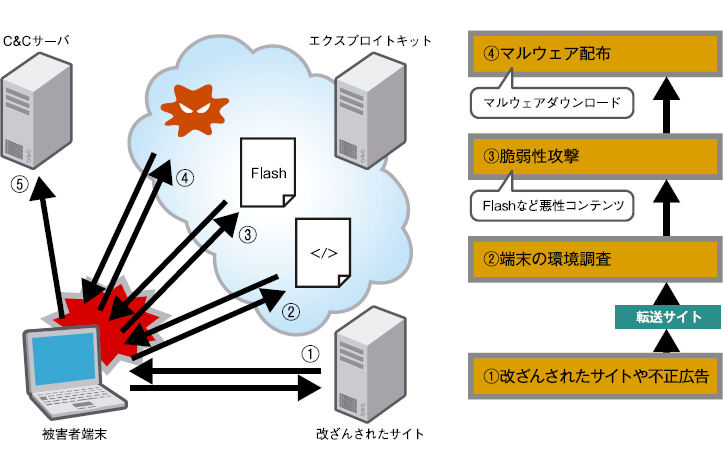

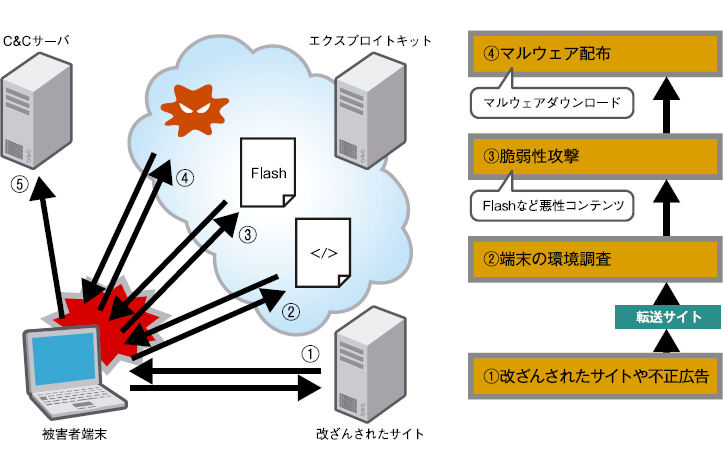

攻撃者たちは標的に攻撃をしかける前に、脆弱性の調査やバックドアの設置などの事前準備が行うことがあります。一例としてエクスプロイトキットによる攻撃の流れを紹介します。エクスプロイトキットとは、Webページを見ただけでマルウェアに感染する「ドライブ・バイ・ダウンロード攻撃」を行うために使われるツールです。Webブラウザなどの脆弱性を突くことで、攻撃対象の端末でマルウェア感染を引き起こします。エクスプロイトキットによる攻撃は次のような流れで行われます(図1)。

- ① ユーザ(被害者)が、攻撃者により改ざんされたサイトにアクセスする(このサイトには端末の環境調査用スクリプトを読み込むような改ざんがなされている)

- ② 環境調査用スクリプトが実行され、その端末にどんな脆弱性があるかが調査される

- ③ 環境調査で発覚した脆弱性を突く攻撃コードが実行される

- ④ 攻撃が成功すると、端末にマルウェアがダウンロードされる

- ⑤ マルウェアはC&Cサーバ(攻撃命令を行うサーバ)と通信して、情報窃取や環境破壊を行う

図1 エクスプロイトキットによる攻撃の流れ

日々、ログを分析しておけば、これらの攻撃の予兆を検知し、本格的な攻撃を阻止できる可能性が高まります。たとえば、②の環境調査はIPSで検知されることがあります。IPSのログに記録された「日時」と「IPアドレス」をもとに、プロキシサーバのログにあたります。プロキシサーバのログが特定できたら、その「referer」情報に注目します。そこには1つ前のアクセスが記録されているため、①の改ざんサイトを特定できます。また、プロキシサーバの「Content-Type」には、どの種類のファイルをダウンロードしたかが記録されており、③の攻撃でどの脆弱性が狙われたのかがわかります。もしログに表1の「Content-Type」があり、見慣れない「URL」で「status」が200(成功)だったら、被害の有無を調査したほうが良いかもしれません。

表1 狙われるアプリケーションとContent-Type

| 狙われるアプリケーション | Content-Typeの代表例 |

|---|

| Java | application/x-java-archive |

| Flash | application/x-shockwave-flash |

| Silverlight | application/x-silverlight-app |

防御の第一歩は「脅威の把握」から

このように、ログ分析は有効な防御手段となり得ます。ログ分析を実践するには、ログに関する知識、脆弱性や攻撃に関する知識、分析に使うツールの知識が必要です。『セキュリティのためのログ分析入門』では、それらの要点を整理し、丁寧に解説しています。

本書を読めば、最低限のログの取得や分析はできるようになるでしょう。まずは実践してみて、自分たちのシステムへの攻撃がどれくらいあるのかを把握することです。脅威を把握できれば、そこから先の対処は、専門家に相談することも可能でしょう。本格的な防御の一歩を踏み出すべく、まずは『セキュリティのためのログ分析入門』をご一読ください。