まずはTeslaCrypt 3から

この2016年2月は、ランサムウェアの話題がとにかく多かったように思います。

第18回でも取り上げた vvvウイルスもTeslaCryptですが、この時のバージョンは暗号化に不具合があり、被害にあった側が秘密鍵を作って復号可能でした。

しかし、この2月に見られたTeslaCrypt 3は、その不具合を修復したとおもわれるバージョンになっており、第17回で紹介した方法では秘密鍵を作ることができません。公開鍵の鍵長も4096bitと長くなっています。このため、今の計算機のパワーでは、まともに計算したら、現実的な時間内で秘密鍵を得るのは不可能です。

となると、暗号化されてしまったファイルを復号するためには、攻撃者が指定した方法で鍵を得る必要があります。もしくは、バックアップから書き戻す必要があります。

Lockyも猛威を振るう

Lockyは、2016年2月中旬あたりから増え始めたランサムウェアですが、多言語に対応しているのが特徴の1つです。

- 新たな多言語対応ランサムウェア「Locky」が国内でも拡散中

- http://blog.trendmicro.co.jp/archives/12894

メールとWebが感染経路

Lockyは、Web(Drive-by Download攻撃)とメール(添付ファイル)の2通りの経路で感染を試みます。

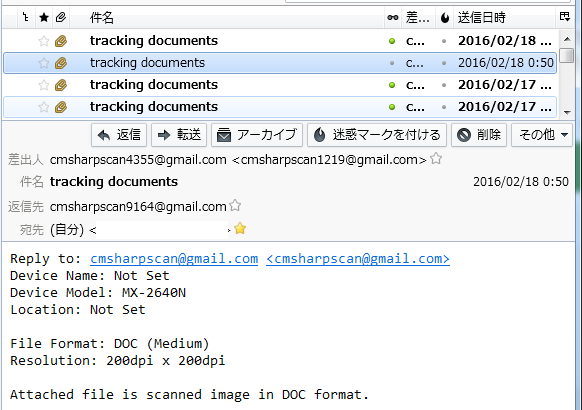

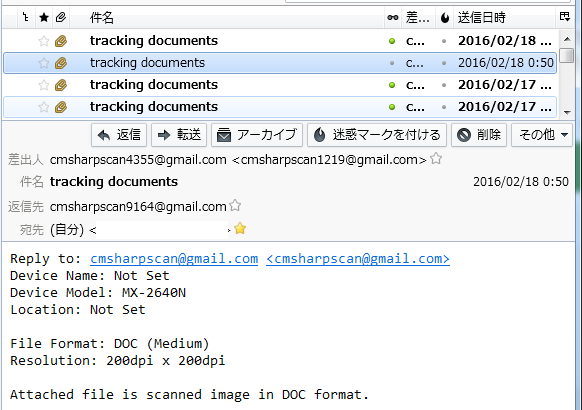

筆者のメールボックスを眺めてみたのですが、増え始めたとされる時期に、不審なファイルが添付されたメールが何通も届いています(図)。

図 locky一覧と添付ファイル

ここで添付されている、cmsharpscan@gmail.comという文字列で始まる.docm(マクロ付きWord文書ファイル)は、lockyを呼びこむダウンローダです。

- tracking documents cmsharpscan - word doc malware -Locky Ransomware

- https://myonlinesecurity.co.uk/tracking-documents-cmsharpscan-word-doc-malware-locky-ransomware/

バックアップはどうする?~ベストプラクティスは尊重しよう

2016年1月に、IPAからも注意喚起が出ていますが、この注意喚起は、実施時の留意事項も付記した形で「定期的にバックアップしておいてね」ということが書かれています。

- 2016年1月の呼びかけ「ランサムウェア感染被害に備えて定期的なバックアップを」~組織における感染は組織全体に被害を及ぼす可能性も~

- https://www.ipa.go.jp/security/txt/2016/01outline.html

筆者が見るところ、バックアップに際してのポイント3つのうち2つは留意されないことがある、と感じています。「バックアップから復元できることを定期的に確認」「バックアップ装置の接続は最小限に」がそれです。

とくに「バックアップから復元できること」というのは留意すべきでしょう。「バックアップから復元できるのはあたりまえ」と思っていても、いざ復元をしようとしたら「実は正しくバックアップを行えていなかった」「復元がうまくいかない」などのトラブルが発生することがあります。

日常運用の時点で「復元のリハーサル」などをやっておくのがよいでしょう。

なお、たまに「RAID導入してバックアップの代わりに」という話を聞きますが、RAIDの特性はあくまで「耐障害性を向上させる」であり、バックアップのように「ある時点でのデータを保全する」とは違うところに目的があります。

故障が発生した場合のデータ喪失を防ぐ手段としてRAIDは有効ですが、バックアップと違って「ある時点での複製を取っている」わけではないので、RAID構成されたストレージ上のファイルが暗号化された場合、被害にあった時点から近い時点のバックアップを取得の上で安全に保管していない限りは、まともに当該ファイルを復号するしかなくなります(もしくはあきらめるしかなくなる)ので、留意してください。

ランサムウェアによる被害が発生しても「お金を払わない」は是か?

よく言われる対策の中に「被害が発生してもお金を払わないように」とありますが、これについては意見が分かれることもあります。

事前対策を打っていて、復旧に手間暇かからず、あきらめるべきファイルが非常に限定された状態であれば、「お金を払わない」という選択肢を取れるかと思いますが、そんな備えもない状態でバックアップもなく、鍵を持たない相手に対して「全部のファイルを諦めろ」とはいえません。

実際、アメリカの病院で、ランサムウェアに感染して暗号化されたデータを、攻撃者の要求を飲んでお金を支払い、データを復旧させた事実が公開されています。

- Hollywood Presbyterian Medical Centerの発表

- http://hollywoodpresbyterian.com/default/assets/File/20160217%20Memo%20from%20the%20CEO%20v2.pdf

「何がなんでも払わない」として、解決の道を狭めてしまうよりは、「最終的にお金を支払うこともやむを得ない」として最善を探るのが、ランサムウェアに感染してしまった際の対処ポイントといえるでしょう(もっとも、攻撃側にお金を支払うことで、さらに別の攻撃を呼びこんだり、お金の行き先が反社会勢力であったりという別のリスクを呼びこむ可能性もあるため、慎重な判断を求められます)。

「復旧したからよし」ではなく、再発防止(まだ被害にあってないところは未然防止や被害軽減)を考えよう

どのような手段を取るにしても、「感染のリスクを低減させる」のは必要な措置です。

実際に被害に至った経緯や考えられる攻撃経路の想定と、被害を低減させるための手立ては検討すべきですし、可能であればまだ被害に遭っていない組織の方々も、被害事例から自組織を守るための手段を検討し、実行することをお勧めします。

ここは、攻撃者にお金を払って復号した場合でも、バックアップからの復元を行った場合でも、同様の検討と対処が必要になります。