今月は、多く届くウィルス付きメールについて取り上げます。

まだ多く届くウィルス付きメール~「気を付けて」だけで身を守れるか?

日々山ほど届く迷惑メール、単なる迷惑メールってだけでなく、ウィルス付きメールが届く機会も増えました。第16回で、ばらまき型攻撃メールについて取り上げましたが、今はどのような様相を呈しているのでしょうか。

添付ファイルを開かせる工夫が洗練された攻撃メールの例1~実在っぽい組織を騙る

迷惑メールもウィルス付きメールも相変わらずなのですが、文面がさらに洗練されてきて、「これうっかり開けるかも」と思わせるようなものも増えてきています。

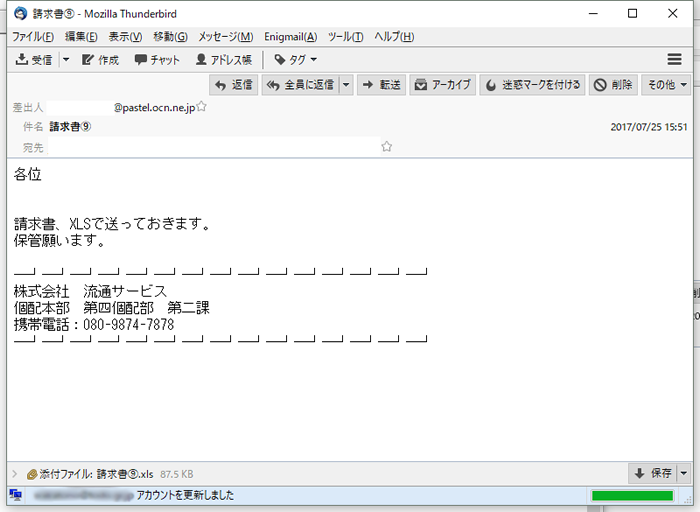

最初の攻撃メールの例は、文面が「実在っぽい組織を騙った内容」です。

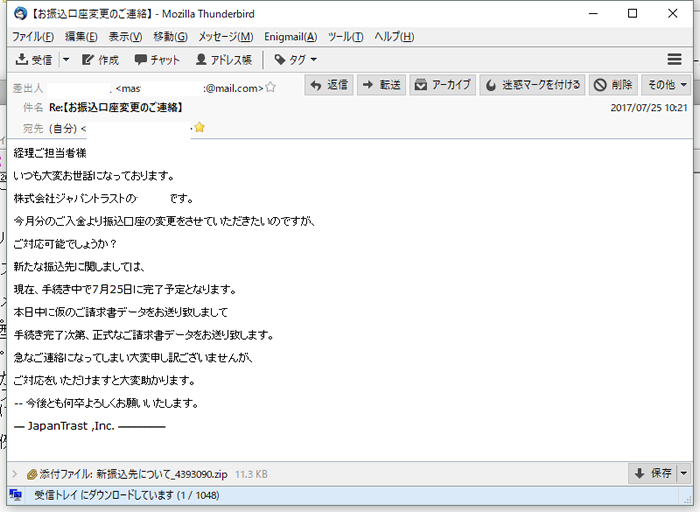

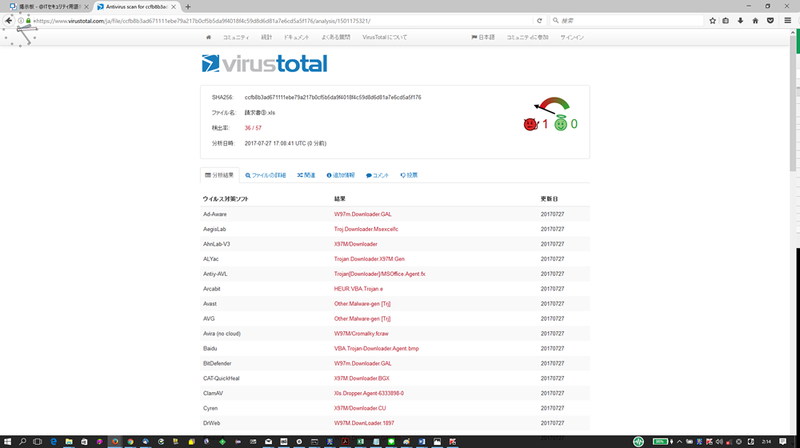

図1 攻撃メールの例

文面は実在っぽく、送信者の所属組織や名前も実在っぽいものですが(実在しないことは確認済みです)、添付ファイルはマルウェアをダウンロードするJavascriptファイルが入ったZIPファイルでした。

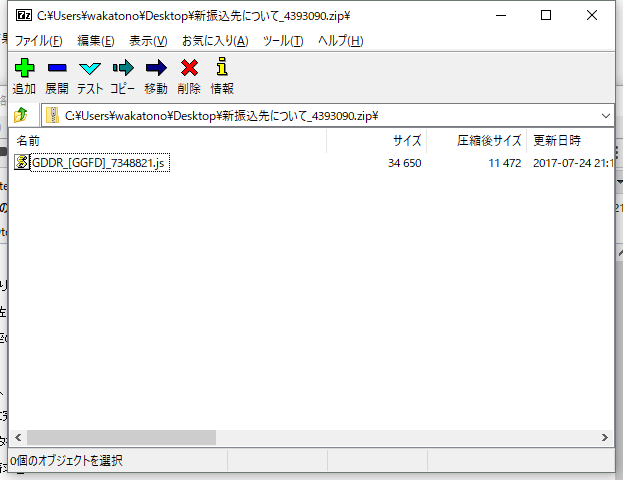

図2 添付されたZIPファイルの内容

送信元のドメインが“mail.com”と、実在する組織のビジネスメールとしては怪しいものであったり、ZIPファイルの中身が文書データでなくJavascriptファイルだったりと、なんとも物騒なものではありますが、文面を見て騙され、添付ファイルを開いた結果、マルウェアをダウンロード・実行するようなこともありえます。

添付ファイルがついている場合は、「送信者のドメインや氏名」「添付ファイルの内容」などを(添付ファイルを(ZIPの場合は)展開はしても開くことなく)ざっと確認する」というようにすることで、だいぶリスクを低減させることが可能です。

どうしても開かなければならないようなときは、用心のため外部と通信をできないようにした端末で開くなどの配慮も必要となるでしょう。

ところが、このような対処は「業務的に関連しないような内容のものが」「時間的に余裕をもって」届いた時にこそ可能になりうるものであり、攻撃メールの中にはそのような判断する余裕を失わせるような文面のものも存在します。

添付ファイルを開かせる工夫が洗練された攻撃メールの例2~開かざるを得ない状況を作り出す

例1で示した内容は、わりかし内容がきちんとしているわりには「関係ない人や組織」にも届くこと、そしてかかわるであろう人が少ないことから、「あれ?」と思う人は多いかと思います。

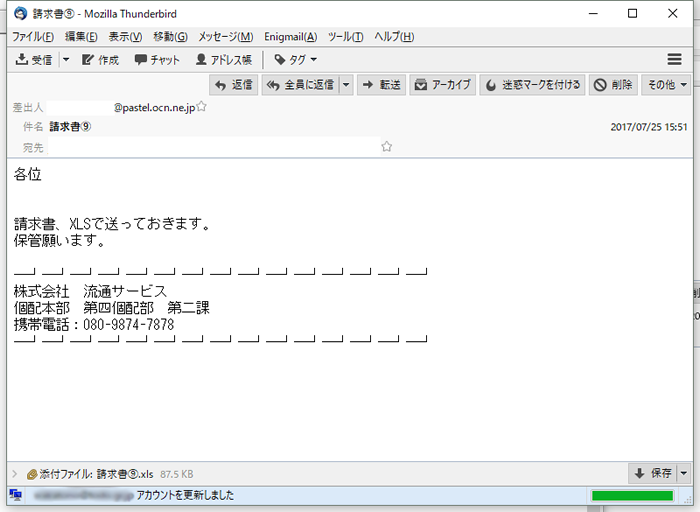

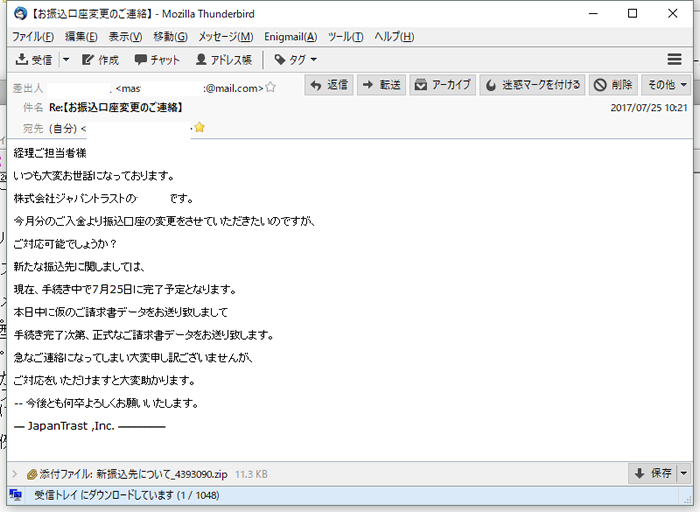

一方で、図3に示す「請求書」という文字列を含んだメールは、例えば企業の経理担当者や何らかのモノ・サービスを購入した人であれば、「あ、届いたか」と開けかねない懸念があります。

図3 「請求書送付」を騙ったウィルス付きメール

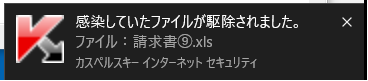

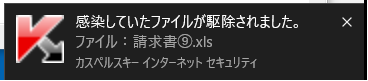

本メールは、ある程度に添付されたファイルを取り出そうとすると、セキュリティソフトに駆除されます。

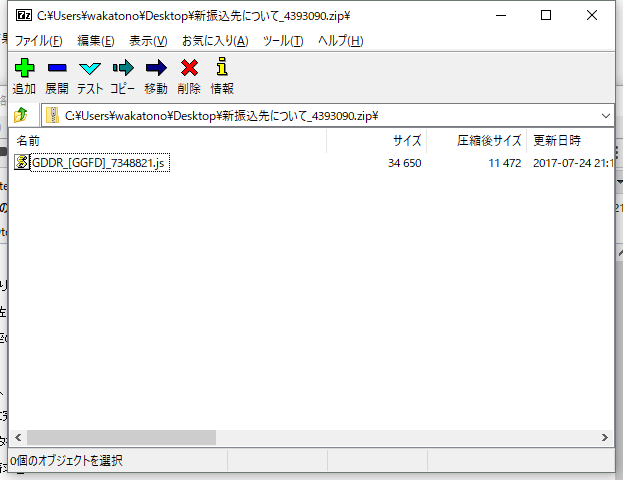

図4 セキュリティソフトによる検知

内容は簡素であり、添付ファイルは表計算ソフトのデータファイル形式となっていますが、多くの場合はマクロが含まれており、マクロを実行したらマルウェア本体がダウンロード・実行されます。それ以外にも、脆弱性を悪用する形のデータであり、ファイルを開いた瞬間に(マクロを実行されることなく)マルウェアがダウンロードされる危険性もあります(開いたソフトウェアに脆弱性が存在する場合)。

もし可能であるならば、(開きたい欲求があっても)踏みとどまり、ある程度の時間(例えば次の日まで待つ)が経過してからファイルを別途保存し、セキュリティソフトによる検知が行われるかどうかを確認するなどしてみてください。もしくは、メールに取引先や心当たりのある企業名/担当者名がある場合には、メールに記述されている連絡先「ではなく」、正式な企業や担当者の方に確認を取るようにしましょう。

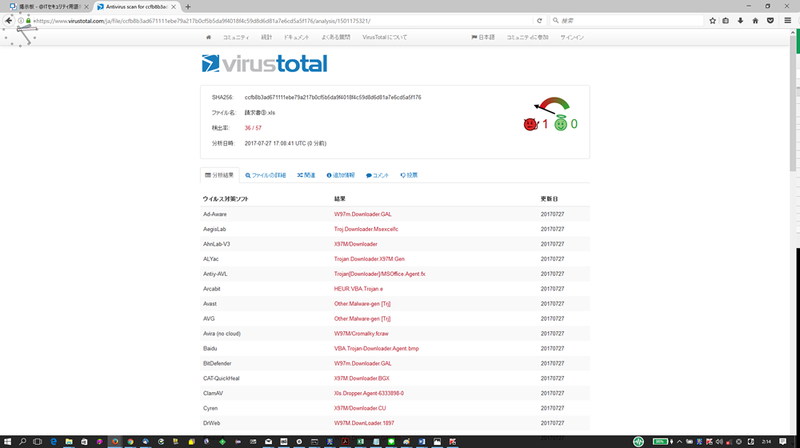

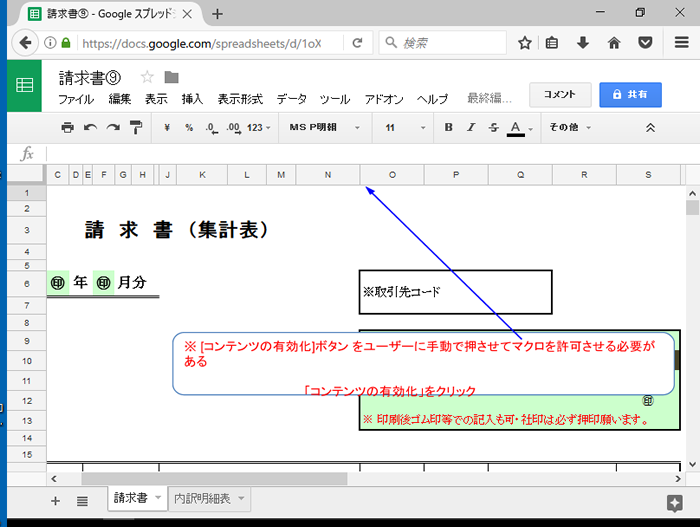

機密度が低い、もしくは本当に心当たりのない文書ファイルであるならば、VirusTotalのようなオンラインスキャンサービスや、Googleドキュメントのようなオンラインサービスを用いて開くなどの手段も有効です(図5、6)。

図5 VirusTotalによる確認結果の例

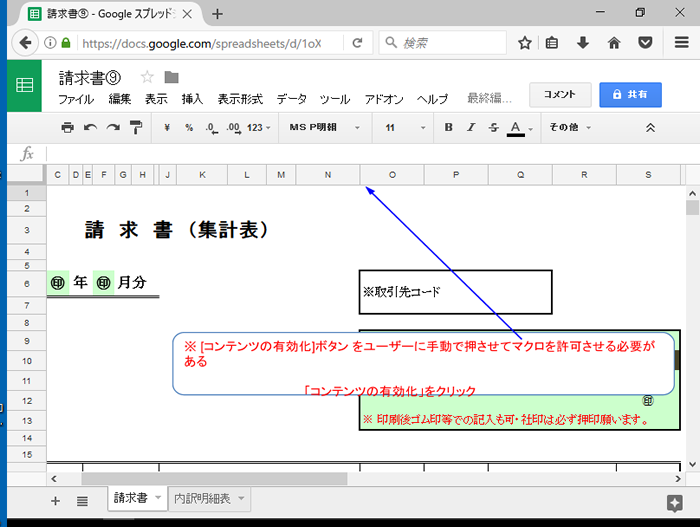

図6 Googleドキュメントによる確認例

図6 Googleドキュメントによる確認例

図6は、セキュリティソフトによりマクロ部分「-----」が削除されたドキュメントをGoogleドキュメントで処理しており、(実は)Windows PC上でExcelを用いて開いても「コンテンツの有効化」ボタンは出てこないのですが、セキュリティソフトによる検知・駆除が行われる前は、このファイルをExcelで開くと、図中の矢印で指示されたあたりにそのようなボタンが表示されます。そして、ボタンを押すとマルウエアダウンロードと実行を行うような機能が有効化され、実行されます。

万が一このようなファイルを開いた場合ですが、もしメールがばらまき型攻撃によるものであれば、内容は受信者にとって有意なものでない可能性が高いです。開いた結果確認できた内容が不審なものの場合(内容が見えない/でたらめ/etc...)の場合には、当該端末の利用をいったん中止することをお勧めします。

攻撃メールは第三者機関による情報提供も行われる~おや?と思ったら確認を

日々大量に届く攻撃メールですが、ある程度類型化・整理が行われた形で情報提供がなされています。

たとえば、以下のURLでは、過去のものも含めて攻撃メールの特徴等を確認できますので、ご確認いただくことをお勧めします。