小さなデスクトップ“imp”

ARMを搭載したUbuntu機に、新しい仲間が加わりそうです。imp.computerという企業が、ARMベースのデスクトップコンピューター、“imp”をリリースすることを発表しました。Apple TVやAndroid TVのような「小型の平べったい箱」に、フル機能のデスクトップコンピューターとしての機能を納めたハードウェアです。

注目すべきは、デフォルトで搭載されているOSが「Ubuntu 14.04 & Cinnamon」で、UbuntuのデスクトップOSとしてのパワーを気軽に利用できる、ということです。

impのハードウェア構成は次の通りで、一般的なLinuxデスクトップを動作させるサブマシンとしては十分なものとなっています。HDMIでテレビやモニターに接続し、USBキーボードとマウスで操作することになります。

- CPU:Samsung Exynos 4412 (Cortex A9, 1.7GHz, 4core)

- Memory:2GB RAM

- USB:USB2.0 x3 + microUSB

- Mini HDMI

- onboard

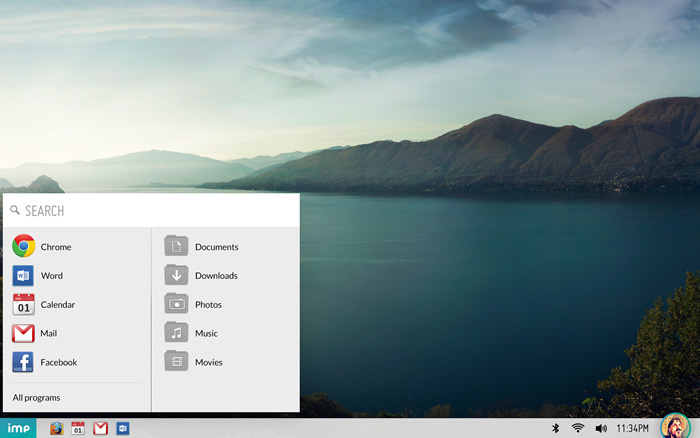

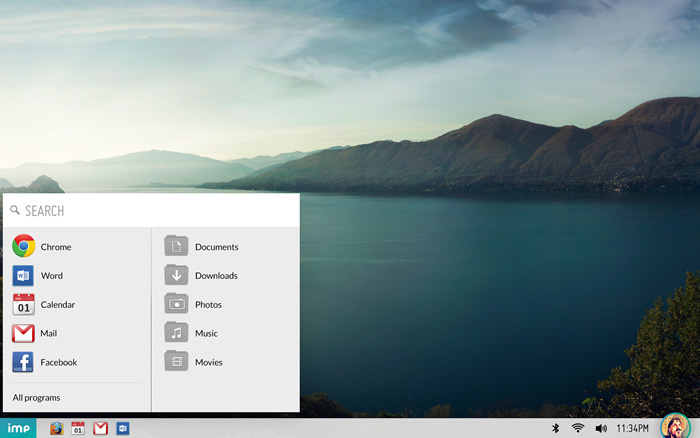

気になるデスクトップ画面は次のようなものです。

また、実ハードウェアについては、試作品の写真も公開されています。一見するとIntelのNUC等と同程度のサイズに見えますが、impの寸法は「97x97x31(mm)」で、おおむね二回りほど小さくなります。

以下の、ベンダーが用意しているプレス向け画像でサイズ感を掴むことができるでしょう。これらのケーブルのうち、一番右はUSBケーブルです。一辺あたり、USBコネクタ5~6個分が目安となります。かなり小型で、「とりあえずモニターの横に置いておく」といった使い方もできるでしょう。

impは本質的には韓国HardKernel社の「ODROID-U3をケースに収め、独自に調整を加えたCinnamonを基本にしたUbuntu環境をプリインストールしたもの」です。Xubuntu 13.10かAndroid 4.xしか選択できないオリジナルODROID-U3に比べると、Cinnamon環境のUbuntu 14.04が利用できる点がポイントです。

impは11月中にIndiegogoでファンディングが行われる予定で、early birdアクセス(早期特典)として1台につき$149で入手できるプログラムを準備できるだろう、とのことです。実際に手に入るのはもう少しだけ先になりそうですが、ARM搭載のUbuntuを利用したい、常時動作させるコンピューターが欲しい、あるいはこうした小型のマシンに目がない、といった場合、ファンドへの参加を検討してみてはいかがでしょうか。

14.10のFinal Beta

Ubuntu 14.10 “Utopic Unicorn”の開発がFinal Betaに達しました。10月23日(現地時間)のリリースまでがQAのための時間となり、バグの発見と修正の後、Ubuntu 14.10としてリリースされる予定です。

"POODLE" への対応

「SSLv3に対応したアプリケーション」において、POODLE(Padding Oracle On Downgraded Legacy Encrytpion)と呼ばれる攻撃を用いることで、SSLによって暗号化された通信を解読できる問題があることが公表されました(PDF)。

これにより、SSLv3による通信は中間者攻撃によって盗聴可能な状態にあります。サーバー側・クライアント側ともに対応が必要です。適切な対処を行うために、詳細を見ていきましょう。

まず、POODLE攻撃は、次の2つの要素によって構成されます。

- 問題1:SSLv3そのものの問題。SSLv3を利用しており、かつCBCモードで通信している場合に、通信を盗聴しつつ、加工を施したパケットを送り付けることを繰り返すことで、256試行で暗号文を解読できるPadding Oracle攻撃が成立しうる。

- 問題2:ハンドシェーク時に擾乱を加えることで、TLSv1/v1.1/v1.2などの「安全な」方法に代わってSSLv3にダウングレードできてしまう。

この2つの問題を同時に悪用されると、「デフォルトではTLSv1.0等を使用することが期待されるが、しかしSSLv3に対応したソフトウェア」は、本来SSLで保護すべき通信を解読されてしまうことになります。

対処としては次の2つのアプローチがあります。

- 対処方法A:SSLv3を使用しないよう設定する。

- 対処方法B:何らかの理由でSSLv3による接続性を維持しないといけない場合、可及的速やかにSSLv3を撤廃できるように準備をしつつ、TLS_FALLBACK_SCSVに対応したSSL実装(OpenSSL等)へアップグレードし、TLSv1.0などの安全な接続からダウングレードできないようにする。また、SSLv3時にCBCモードを利用しないように設定する。

たいていのWebサーバーでは対処方法Aを選択することができますが、SSLv3クライアントが相当数存在するケースでは対処方法Bを採用する必要があります。接続元となるクライアントにスマートフォン以前の古典的ケータイや特殊なPDA・POS端末等が含まれていないことを確認してください。

Ubuntuにおいては、対処2に対応したOpenSSLのパッケージが準備中です。また、対処1については、askubuntuにサーバー側・クライアント側それぞれのまとめが準備されています。

サーバー管理者はこれらの情報と、自サイトへの訪問者の傾向から適切な対処を行ってください。

一般的なデスクトップユーザーの場合、少なくともWebブラウザにおいて次の対応が必要となるでしょう。

- Firefoxの場合:

- a) about:configを開き、security.tls.version.minに「1」をセットする。

- b) もしくは、11末頃に提供されるFirefox 34へアップグレードする。

- Chrome/Chromiumの場合:起動時オプションに--ssl-version-min=tls1を追加する。

- これら以外のブラウザの場合:該当のブラウザごとにSSLv3を利用しない設定を行う。

OSC Tokyo/Fall

Ubuntu Japanese Teamは、10月18日(土)・19日(日)に明星大学で開催される、オープンソースカンファレンス2014 Tokyo/Fallに参加します。10月18日(土)には、14.10とUbuntu Touchを紹介するセミナーも行う予定です。皆様の参加をお待ちしています。

| 日程 | 10月18日(土) 10:00~18:00(展示:11:00~17:30)

10月19日(日) 10:00~17:30(展示:10:00~16:00) |

|---|

| 会場 | 明星大学 日野キャンパス 28号館 2F(OSC受付)

多摩モノレール 「中央大学・明星大学駅」から大学まで直結。会場まで徒歩6分。 |

|---|

| 費用 | 無料 |

|---|

| 内容 | オープンソースに関する最新情報の提供・展示

オープンソースコミュニティ、企業・団体による展示・セミナー - オープンソースの最新情報を提供。 |

|---|

| 主催 | オープンソースカンファレンス実行委員会 |

|---|

| 協賛 | 明星大学 / 明星大学 情報学部 |

|---|

| 企画運営 | 株式会社びぎねっと |

|---|

今回のオープンソースカンファレンス2014 Tokyo/Fallにおける、Ubuntu Japanese Teamのブース。最新のUbuntu Touchにも触れます。ぜひお越しください(10月18日追記)

UWN#387

Ubuntu Weekly Newsletter #387がリリースされています。

その他のニュース

- Ubuntuの次期デスクトップ環境、Unity 8の展開見通しが宣言されています。Unity 8はUbuntu SDKとQt5/QMLをベースにした、「デスクトップとタブレット・スマートフォンで同じソフトウェアを利用できる」デスクトップ環境で、14.04 LTS・14.10では「テクノロジープレビュー」的な位置づけで提供されます。この記事によると、少なくとも次の15.04世代までは「プレビュー」、15.10で「うまくいけば搭載の上でデフォルト」、16.04 LTSではデフォルト扱い、という予定となっています。もちろん現状での予想なので技術的なハードルの都合でさらに遅れる可能性もありますが、「16.04 LTSでUnity 8がデフォルトになってもUnity 7がオプションとして提供される」ことがポイントです[1]。

- Jujuの新GUIのデザイン意図や機能を説明する記事。

- Ubuntu 10周年を迎えるにあたってのomgubuntu.co.ukによるアンケート。

今週のセキュリティアップデート

usn-2370-1:APTのセキュリティアップデート

- https://lists.ubuntu.com/archives/ubuntu-security-announce/2014-October/002686.html

- Ubuntu 14.04 LTS・12.04 LTS用のアップデータがリリースされています。CVE-2014-7206を修正します。

- apt-get changelogの実行時、予測可能な状態で一時ファイルを作成していました。古典的シンボリックリンク攻撃により、任意のファイルを書き潰すことが可能でした。ただし、Ubuntu環境においてはstickly symlink機能により古典的シンボリックリンク攻撃は成立しないため、現実的な悪用は行えません。

- 対処方法:通常の場合、アップデータを適用することで問題を解決できます。

usn-2371-1:Exuberant Ctagsのセキュリティアップデート

- https://lists.ubuntu.com/archives/ubuntu-security-announce/2014-October/002687.html

- Ubuntu 14.04 LTS・12.04 LTS用のアップデータがリリースされています。CVE-2014-7204を修正します。

- 特殊な加工が施された状態のjsファイルを読み込んだ場合、リソース過大消費が発生することがありました。

- 対処方法:通常の場合、アップデータを適用することで問題を解決できます。

usn-2374-1:Linux kernelのセキュリティアップデート

- https://lists.ubuntu.com/archives/ubuntu-security-announce/2014-October/002688.html

- Ubuntu 10.04 LTS用のアップデータがリリースされています。CVE-2014-3184, CVE-2014-3185, CVE-2014-6410を修正します。

- 対処方法:アップデータを適用の上、システムを再起動してください。

- 備考:ABIの変更を伴いますので、カーネルモジュールを自分でコンパイルしている場合は再コンパイルが必要です。カーネルモジュール関連のパッケージ(標準ではlinux-restricted-modules, linux-backport-modules, linux-ubuntu-modulesなど)は依存性により自動的にアップデートされるため、通常はそのままアップデートの適用を行えば対応できます。

usn-2375-1:Linux kernel (EC2)のセキュリティアップデート

- https://lists.ubuntu.com/archives/ubuntu-security-announce/2014-October/002689.html

- Ubuntu 10.04 LTS用のアップデータがリリースされています。CVE-2014-3184, CVE-2014-3185, CVE-2014-6410を修正します。

- 対処方法:アップデータを適用の上、システムを再起動してください。

- 備考:ABIの変更を伴いますので、カーネルモジュールを自分でコンパイルしている場合は再コンパイルが必要です。カーネルモジュール関連のパッケージ(標準ではlinux-restricted-modules, linux-backport-modules, linux-ubuntu-modulesなど)は依存性により自動的にアップデートされるため、通常はそのままアップデートの適用を行えば対応できます。

usn-2376-1:Linux kernelのセキュリティアップデート

- https://lists.ubuntu.com/archives/ubuntu-security-announce/2014-October/002690.html

- Ubuntu 12.04 LTS用のアップデータがリリースされています。 CVE-2014-3181}, CVE-2014-3184, CVE-2014-3185, CVE-2014-3186, CVE-2014-6410, CVE-2014-6416, CVE-2014-6417, CVE-2014-6418を修正します。

- 対処方法:アップデータを適用の上、システムを再起動してください。

- 備考:ABIの変更を伴いますので、カーネルモジュールを自分でコンパイルしている場合は再コンパイルが必要です。カーネルモジュール関連のパッケージ(標準ではlinux-restricted-modules, linux-backport-modules, linux-ubuntu-modulesなど)は依存性により自動的にアップデートされるため、通常はそのままアップデートの適用を行えば対応できます。

usn-2377-1:Linux kernel (OMAP4)のセキュリティアップデート

usn-2378-1:Linux kernel (Trusty HWE)のセキュリティアップデート

- https://lists.ubuntu.com/archives/ubuntu-security-announce/2014-October/002692.html

- Ubuntu 12.04 LTS用のアップデータがリリースされています。CVE-2014-3181, CVE-2014-3184, CVE-2014-3185, CVE-2014-3186, CVE-2014-3631, CVE-2014-6410, CVE-2014-6416, CVE-2014-6417, CVE-2014-6418を修正します。

- 対処方法:アップデータを適用の上、システムを再起動してください。

- 備考:ABIの変更を伴いますので、カーネルモジュールを自分でコンパイルしている場合は再コンパイルが必要です。カーネルモジュール関連のパッケージ(標準ではlinux-restricted-modules, linux-backport-modules, linux-ubuntu-modulesなど)は依存性により自動的にアップデートされるため、通常はそのままアップデートの適用を行えば対応できます。

usn-2379-1:Linux kernelのセキュリティアップデート

- https://lists.ubuntu.com/archives/ubuntu-security-announce/2014-October/002693.html

- Ubuntu 14.04 LTS用のアップデータがリリースされています。CVE-2014-3181, CVE-2014-3184, CVE-2014-3185, CVE-2014-3186, CVE-2014-3631, CVE-2014-6410, CVE-2014-6416, CVE-2014-6417, CVE-2014-6418を修正します。

- 対処方法:アップデータを適用の上、システムを再起動してください。

- 備考:ABIの変更を伴いますので、カーネルモジュールを自分でコンパイルしている場合は再コンパイルが必要です。カーネルモジュール関連のパッケージ(標準ではlinux-restricted-modules, linux-backport-modules, linux-ubuntu-modulesなど)は依存性により自動的にアップデートされるため、通常はそのままアップデートの適用を行えば対応できます。

usn-2380-1:Bashのセキュリティアップデート

- https://lists.ubuntu.com/archives/ubuntu-security-announce/2014-October/002694.html

- Ubuntu 14.04 LTS・12.04 LTS・10.04 LTS用のアップデータがリリースされています。CVE-2014-6277, CVE-2014-6278を修正します。

- “shellshock”対応の最終フェーズとして、応用的なコマンドインジェクションを抑制します。すでにusn-2364-1で“Florian's patch”と呼ばれる問題回避パッチが追加されており、CVE-2014-6277, CVE-2014-6278の悪用シナリオが存在しない状態となっていましたが、脆弱なコードそのものをあらためて修正するアップデートです。すでにusn-2364-1が適用済みであれば後日適用しても問題ありません。

- 対処方法:通常の場合、アップデータを適用することで問題を解決できます。

usn-2381-1:Rsyslogのセキュリティアップデート

- https://lists.ubuntu.com/archives/ubuntu-security-announce/2014-October/002695.html

- Ubuntu 14.04 LTS・12.04 LTS・10.04 LTS用のアップデータがリリースされています。CVE-2014-3634, CVE-2014-3683を修正します。

- rsyslogがsyslogを処理する際、PRIに異常値が含まれていると応答を停止する問題がありました。

- 対処方法:通常の場合、アップデータを適用することで問題を解決できます。

usn-2382-1:python-requestsのセキュリティアップデート

- https://lists.ubuntu.com/archives/ubuntu-security-announce/2014-October/002696.html

- Ubuntu 14.04 LTS用のアップデータがリリースされています。CVE-2014-1829, CVE-2014-1830を修正します。

- python-requestsライブラリによるアクセス時、認証情報をリダイレクト後にも使いまわしてしまう問題がありました。認証情報をリダイレクト先のサイトに対して送出してしまうおそれがあります。

- 対処方法:通常の場合、アップデータを適用することで問題を解決できます。

usn-2345-1:Oxideのセキュリティアップデート

- https://lists.ubuntu.com/archives/ubuntu-security-announce/2014-October/002697.html

- Ubuntu 14.04 LTS用のアップデータがリリースされています。CVE-2014-3178, CVE-2014-3179, CVE-2014-3188, CVE-2014-3190, CVE-2014-3191, CVE-2014-3192, CVE-2014-3194, CVE-2014-3195, CVE-2014-3197, CVE-2014-3199, CVE-2014-3200, CVE-2014-7967を修正します。

- 対処方法:アップデータを適用の上、Oxideを利用しているアプリケーションを再起動してください。

usn-2372-1:Firefoxのセキュリティアップデート

- https://lists.ubuntu.com/archives/ubuntu-security-announce/2014-October/002698.html

- Ubuntu 14.04 LTS・12.04 LTS用のアップデータがリリースされています。CVE-2014-1574, CVE-2014-1575, CVE-2014-1576, CVE-2014-1577, CVE-2014-1578, CVE-2014-1580, CVE-2014-1581, CVE-2014-1582, CVE-2014-1583, CVE-2014-1584, CVE-2014-1585, CVE-2014-1586を修正します。

- Firefox 33.0のUbuntuパッケージ版です。

- 対処方法:アップデータを適用の上、Firefoxを再起動してください。

usn-2383-1:wpa_supplicantのセキュリティアップデート

- https://lists.ubuntu.com/archives/ubuntu-security-announce/2014-October/002699.html

- Ubuntu 14.04 LTS・12.04 LTS・10.04 LTS用のアップデータがリリースされています。CVE-2014-3686を修正します。

- wpa_cliツールを用いて設定を行う際、指定されたスクリプトの実行において本来不適切な条件であってもコマンドが実行できてしまう問題がありました。応用することでシステム外から任意のコマンドを実行する攻撃として機能する可能性があります。

- 対処方法:通常の場合、アップデータを適用することで問題を解決できます。