Active DirectoryドメインにWindows XPクライアントがログオンするときには、

ドメインコントローラの確認

まず、

C:\>echo %logonserver% \\DOM1 C:\>

次に、

C:\>ping dom1

Pinging dom1.example.com[192.168.10.28]with 32 bytes of date:

Reply from 192.168.10.28: bytes=32 time=2ms TTL=128

Reply from 192.168.10.28: bytes=32 time<1ms TTL=128

Reply from 192.168.10.28: bytes=32 time<1ms TTL=128

Reply from 192.168.10.28: bytes=32 time<1ms TTL=128

Ping statistics for 192.168.10.28:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 2ms, Average = 0ms

C:\>ping dom1

Pinging dom1 [192.168.10.28] with 32 bytes of date:

Reply from 192.168.10.28: bytes=32 time=2ms TTL=128

Reply from 192.168.10.28: bytes=32 time=1ms TTL=128

Reply from 192.168.10.28: bytes=32 time=1ms TTL=128

Reply from 192.168.10.28: bytes=32 time<1ms TTL=128

Ping statistics for 192.168.10.28:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 2ms, Average = 1ms

DNS設定の確認

ipconfig /allコマンドを表示し、

C:\>ipconfig /all

Windows IP Configuration

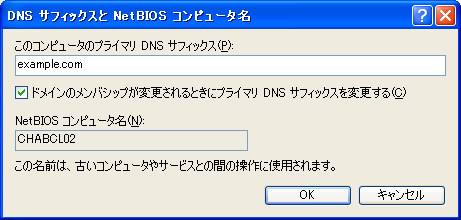

Host Name . . . . . . . . . . . . : chabcl02

Primary Dns Suffix . . . . . . . : example.com

Node Type . . . . . . . . . . . . : Hybrid

TP Routing Enabled. . . . . . . . : No

WINS Proxy Enabled. . . . . . . . : No

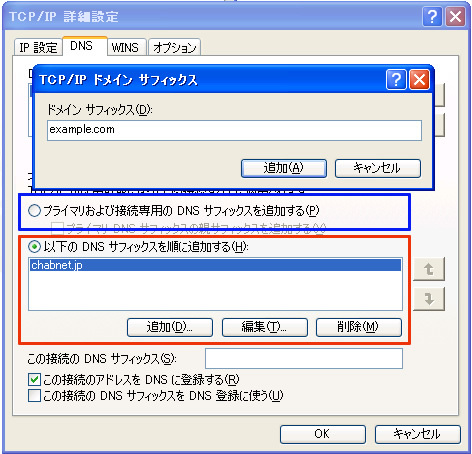

DNS Suffix Search List. . . . . . : example.com

Ethernet adapter ローカル エリア接続:

Connestion-specific DNS Suffix . :

Description . . . . . . . . . . . : Intel 21140-Based PCI Fast Ethernet Adapter (Generic)

Physical Address. . . . . . . . . : 00-03-FF-0D-0D-96

Dhcp Enabled. . . . . . . . . . . : No

IP Address. . . . . . . . . . . . : 192.168.10.30

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 192.268.10.1

DNS Servers . . . . . . . . . . . : 192.168.10.28

つぎに、

C:\>nslookup -q=all _ldap._tcp.dc._msdcs.example.com

Server: dom1.example.com

Address: 192.168.10.28

_ldap._tcp.dc._msdcs.example.com SRV service location:

priority = 0

weight = 100

port = 389

srv hostname = dom1.example.com

dom1.example.com internet address = 192.168.10.28

- ※)

- 設計によりドメインコントローラ以外のDNSサーバに配置されていることもあります

フィルタリング設定の確認

ログオンが遅くなる原因に、

ポートのフィルタリングは、

C:\>netsh diag connect iphost dom1 1025

IPHost (dom1)

IPHost = dom1

Port = 1025

サーバーは次のポートで実行中と思われます [1025]

C:\>

C:\>netsh diag connect iphost dom1 1025

IPHost (dom1)

IPHost = dom1

Port = 1025

サーバーは次のポートで実行中と思われます [なし]

C:\>

確認するポート番号については、

| DNS | 53 |

|---|---|

| kerberos | 88 |

| MSRPC エンドポイントマッパ | 135 |

| LDAP | 389 |

| CIFS | 445 |

| MSRPC | 1024-5000 |

これ以上の内容については、