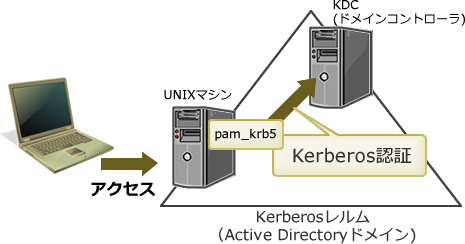

前回説明したように、

今回紹介するpam_

以下、

pam_krb5のインストール

通常のLinuxディストリビューションであれば、

| ディストリビューション | パッケージ名 |

| CentOS | pam_ |

| Debian | libpam-krb5 |

可能な限り、

以下、

pam_krb5の設定

インストールが完了したら、

CentOS 5.

# authconfig --enablekrb5 --krb5kdc=192.168.135.223 --krb5realm=W2003R2AD3.LOCAL --update

ここでは、

[libdefaults]

default_realm = W2003R2AD3.LOCAL

...

[realms]

...

W2003R2AD3.LOCAL = {

kdc = 192.168.135.223

}

EXAMPLE.COM = {

...

[domain_realm]

...

.w2003r2ad3.local = W2003R2AD3.LOCAL

w2003r2ad3.local = W2003R2AD3.LOCALまた、

# This file is auto-generated.

# User changes will be destroyed the next time authconfig is run.

auth required pam_env.so

auth sufficient pam_unix.so nullok try_first_pass

auth requisite pam_succeed_if.so uid >= 500 quiet

auth sufficient pam_krb5.so use_first_pass ← 追加

auth required pam_deny.so

account required pam_unix.so broken_shadow

account sufficient pam_succeed_if.so uid < 500 quiet

account [default=bad success=ok user_unknown=ignore] pam_krb5.so

account required pam_permit.so

password requisite pam_cracklib.so try_first_pass retry=3

password sufficient pam_unix.so md5 shadow nullok try_first_pass use_authtok

password sufficient pam_krb5.so use_authtok ← 追加

password required pam_deny.so

session optional pam_keyinit.so revoke

session required pam_limits.so

session [success=1 default=ignore] pam_succeed_if.so service in crond quietuse_uid

session required pam_unix.so

session optional pam_krb5.so ← 追加 Debianの場合は、

auth required pam_krb5.so minimum_uid=1000 ←追加

auth required pam_unix.so nullok_secure パスワード同期も行いたい場合は、

password sufficient pam_krb5.so minimum_uid=1000 ← 追加

password required pam_unix.so nullok obscure min=4 max=8 md5 minimum_

この他、

[libdefaults]

default_realm = W2003R2AD3.LOCAL デフォルト以外のレルムで認証したい場合は、

その他、

pam_krb5の動作確認:ログインとトラブルシューティング

ここまでの設定を行ったら、

ここでは仮にkrb5-01という名前だと仮定します。このユーザにはパスワードを設定する必要はありません。たとえば

# useradd -m krb5-01

のようにして、

ここで、

ログインできない理由で一番大きい理由は時刻同期の問題でしょう。PAMの設定で

auth sufficient pam_krb5.so use_first_pass debug のように

Dec 29 00:40:53 localhost login: pam_krb5[2435]: authentication fails for 'krb5-01' (krb5-01@W2003R2AD3.LOCAL): Authentication failure (Clock skew too great)

AD側でユーザが無効となっている場合は、

Jan 12 19:53:19 localhost sshd[5616]: pam_krb5[5616]: authenticating 'krb5-01@W2003R2AD3.LOCAL' to 'krbtgt/W2003R2AD3.LOCAL@W2003R2AD3.LOCAL' Jan 12 19:53:19 localhost sshd[5616]: pam_krb5[5616]: krb5_get_init_creds_password(krbtgt/W2003R2AD3.LOCAL@W2003R2AD3.LOCAL) returned -1765328366 (Clients credentials have been revoked) Jan 12 19:53:19 localhost sshd[5616]: pam_krb5[5616]: got result -1765328366 (Clients credentials have been revoked)

AD側で

[root@localhost # ssh localhost -l krb5-01 krb5-01@localhost's password: Password expired. You must change it now. Last login: Mon Jan 12 23:01:08 2009 from localhost.localdomain [krb5-01@localhost$

pam_krb5の動作確認:パスワード変更

引き続き、

問題なく設定が行えており、

[krb5-01@localhost $ passwd Changing password for user krb5-01. Changing password for krb5-01 (current) UNIX password: New UNIX password: Retype new UNIX password: passwd: all authentication tokens updated successfully.

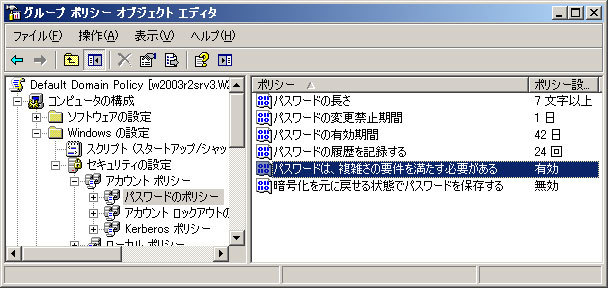

ただし、

「パスワードは、

[krb5-01@localhost$ passwd Changing password for user krb5-01. Changing password for krb5-01 (current) UNIX password: New UNIX password: Retype new UNIX password: Soft error: Password change rejected () passwd: Authentication token manipulation error

これらの点を勘案すると、

まとめ

ここまで説明した通り、

次回はSFUのNIS機能について取り上げる予定です。

- Active Directoryに関する技術情報:

- Microsoft TechNet Active Directory TechCenter

URL:http://technet. microsoft. com/ ja-jp/ activedirectory/ default. aspx - Microsoft Active Directory 機能概要ページ

URL:http://www. microsoft. com/ japan/ ad/