第2回で説明したように、

今回紹介するpam_

今回は、

pam_krb5のインストールと基本的な設定

はじめに、

| ディストリビューション | パッケージ名 |

|---|---|

| RHEL系 | pam_ |

| Debian/ | libpam-krb5 |

パッケージのインストールが完了したら、

基本的な設定

CentOS 7.

# authconfig --enablekrb5 --krb5kdc=172.16.2.10 --krb5realm=ADDOM11.AD.LOCAL --update

krb5realmに続くレルム名としては、

# Configuration snippets may be placed in this directory as well

includedir /etc/krb5.conf.d/

[logging]

default = FILE:/var/log/krb5libs.log

kdc = FILE:/var/log/krb5kdc.log

admin_server = FILE:/var/log/kadmind.log

[libdefaults]

dns_lookup_realm = false

ticket_lifetime = 24h

renew_lifetime = 7d

forwardable = true

rdns = false

default_ccache_name = KEYRING:persistent:%{uid}

default_realm = ADDOM11.AD.LOCAL ← これ以降の行を追加

[realms]

ADDOM11.AD.LOCAL = {

kdc = 172.16.2.10

}

[domain_realm]

addom11.ad.local = ADDOM11.AD.LOCAL

.addom11.ad.local = ADDOM11.AD.LOCAL加えて、

#%PAM-1.0

# This file is auto-generated.

# User changes will be destroyed the next time authconfig is run.

auth required pam_env.so

auth sufficient pam_fprintd.so

auth sufficient pam_unix.so nullok try_first_pass

auth requisite pam_succeed_if.so uid ≶= 1000 quiet_success

auth sufficient pam_krb5.so use_first_pass ←追加

auth required pam_deny.so

account required pam_unix.so broken_shadow

account sufficient pam_localuser.so

account sufficient pam_succeed_if.so uid < 1000 quiet

account [default=bad success=ok user_unknown=ignore] pam_krb5.so ←追加

account required pam_permit.so

password requisite pam_pwquality.so try_first_pass local_users_only retry=3 authtok_type= ucredit=-1 lcredit=-1 dcredit=-1 ocredit=-1

password sufficient pam_unix.so sha512 shadow nullok try_first_pass use_authtok

password sufficient pam_krb5.so use_authtok ←追加

password required pam_deny.so

session optional pam_keyinit.so revoke

session required pam_limits.so

-session optional pam_systemd.so

session [success=1 default=ignore] pam_succeed_if.so service in crond quiet use_uid

session required pam_unix.so

session optional pam_krb5.so ←追加Ubuntuの場合は、

これに加えて、

認証連携の動作確認

ここまでの設定を行ったら、

ユーザは、

# useradd -m aduser01

のようにして作成してください。Linuxサーバ上でパスワードを設定する必要はありません。ついで、

設定が完了したら、

パスワード変更の動作確認

引き続きパスワード変更も確認してみましょう。各所の設定を適切に行っていれば、

$ passwd Changing password for user aduser01. Changing password for aduser01. (current) UNIX password: ←現在のActive Directoryのパスワードを入力 New password: ←新しいパスワードを入力 Retype new password: ←新しいパスワードを再入力 passwd: all authentication tokens updated successfully.

ただし、

$ passwd Changing password for user aduser01. Changing password for aduser01. (current) UNIX password: New password: Retype new password: Password change rejected: Password change rejected () passwd: Authentication token manipulation error

メッセージからは非常に分かり辛いのですが、

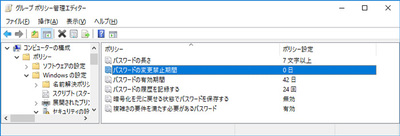

図1の

なお、

まとめ

今回は、