本編について、

ldifdeコマンド

ldifdeコマンドはcsvdeコマンドと同じく、

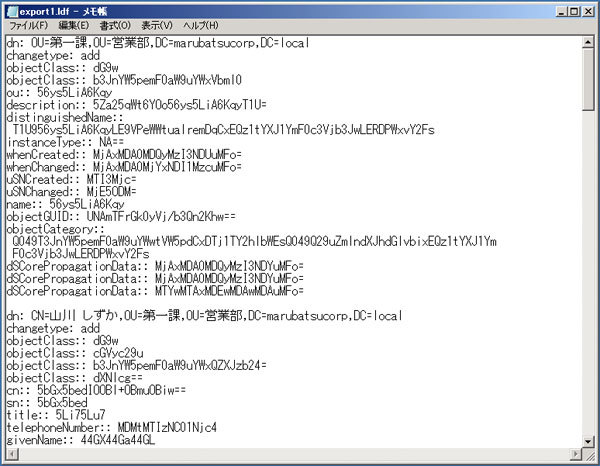

まず、

また、

ldifdeコマンドはcsvdeコマンドに比べて柔軟性が高いため、

ldifdeコマンドでパスワードを含むアカウントをインポートする

ldifdeコマンドでは、

dn: CN=田所 明,OU=第二課,OU=営業部,DC=marubatsucorp,DC=local

changeType: add

objectClass: user

description: 営業部第二課ユーザー

saMaccountName: atadokoro

displayName: 田所 明

sn: 田所

givenName: 明

company: ○×株式会社

department: 営業部第二課

title: 課長

mail: atadokoro@marubatsucorp.local

telephoneNumber: 03-1234-6789

userPrincipalName: atadokoro@marubatsucorp.local

unicodePwd:: IgBwAGEAcwBzAHcAbwByAGQAJAAwADEAIgA=

userAccountControl: 512LDIF形式では、

3行目以降に追加するオブジェクトの属性を指定していきます。属性の詳細は前回の記事を参考にしていただきのですが、

また、

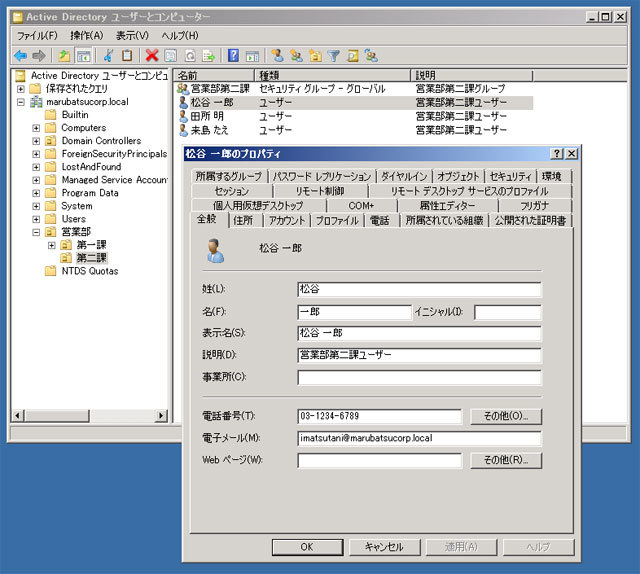

ここでは、

dn: OU=第二課,OU=営業部,DC=marubatsucorp,DC=local

changeType: add

objectClass: organizationalUnit

description: 営業部第二課OU

dn: CN=田所 明,OU=第二課,OU=営業部,DC=marubatsucorp,DC=local

changeType: add

objectClass: user

description: 営業部第二課ユーザー

saMaccountName: atadokoro

displayName: 田所 明

sn: 田所

givenName: 明

company: ○×株式会社

department: 営業部第二課

title: 課長

mail: atadokoro@marubatsucorp.local

telephoneNumber: 03-1234-6789

userPrincipalName: atadokoro@marubatsucorp.local

unicodePwd:: IgBwAGEAcwBzAHcAbwByAGQAJAAwADEAIgA=

userAccountControl: 512

dn:CN=松谷 一郎,OU=第二課,OU=営業部,DC=marubatsucorp,DC=local

changeType: add

objectClass: user

description: 営業部第二課ユーザー

saMaccountName: imatsutani

displayName: 松谷 一郎

sn: 松谷

givenName: 一郎

company:○×株式会社

department:営業部第二課

title: 主任

mail: imatsutani@marubatsucorp.local

telephoneNumber: 03-1234-6789

userPrincipalName: imatsutani@marubatsucorp.local

unicodePwd:: IgBwAGEAcwBzAHcAbwByAGQAJAAwADEAIgA=

userAccountControl: 512

dn: CN=来島 たえ,OU=第二課,OU=営業部,DC=marubatsucorp,DC=local

changeType: add

objectClass: user

description: 営業部第二課ユーザー

saMaccountName: tkurushima

displayName: 来島 たえ

sn: 来島

givenName: たえ

company: ○×株式会社

department: 営業部第二課

title: 課長代理

mail: tkurushima@marubatsucorp.local

telephoneNumber: 03-1234-6789

userPrincipalName: tkurushima@marubatsucorp.local

unicodePwd:: IgBwAGEAcwBzAHcAbwByAGQAJAAwADEAIgA=

userAccountControl: 512

dn: CN=営業部第二課,OU=第二課,OU=営業部,DC=marubatsucorp,DC=local

changeType: add

objectClass: group

description: 営業部第二課グループ

saMaccountName: 営業部第二課

member: CN=田所 明,OU=第二課,OU=営業部,DC=marubatsucorp,DC=local

member: CN=松谷 一郎,OU=第二課,OU=営業部,DC=marubatsucorp,DC=local

member: CN=来島 たえ,OU=第二課,OU=営業部,DC=marubatsucorp,DC=localLDIFファイルを保存したら

LDAP over SSLは、

Active Directory証明書サービスを使って、サーバ証明書を取得する

サーバ証明書は一般に第三者の認証機関

まず、

Active Directory証明書サービスは、

また、

[Active Directory証明書サービス]

![図1 [Active Directory証明書サービス]にチェック 図1 [Active Directory証明書サービス]にチェック](/assets/images/admin/serial/01/ad2010/0004/thumb/TH800_001.jpg)

![図2 [必要な役割とサービスを追加]に進む 図2 [必要な役割とサービスを追加]に進む](/assets/images/admin/serial/01/ad2010/0004/thumb/TH800_002.jpg)

![図3 [役割サービスの選択]で[証明機関][証明機関Web登録]をチェック 図3 [役割サービスの選択]で[証明機関][証明機関Web登録]をチェック](/assets/images/admin/serial/01/ad2010/0004/thumb/TH800_003.jpg)

![図4 [セットアップの種類]で[スタンドアロンCA]をチェック 図4 [セットアップの種類]で[スタンドアロンCA]をチェック](/assets/images/admin/serial/01/ad2010/0004/thumb/TH800_004.jpg)

Active Directory証明書サービスWebサイトからサーバ証明書を取得する

上記の要領で

①ブラウザのメニューバーの

[ツール]→ [インターネットオプション]→ [セキュリティ] タブにある、 [ローカルイントラネット] をクリックして、 [レベルのカスタマイズ] をクリックします。 図5 [ローカルイントラネット] の [レベルのカスタマイズ] をクリック ![図5 [ローカルイントラネット]の[レベルのカスタマイズ]をクリック 図5 [ローカルイントラネット]の[レベルのカスタマイズ]をクリック](/assets/images/admin/serial/01/ad2010/0004/thumb/TH800_005.jpg)

②

[セキュリティ設定-ローカルイントラネットゾーン] 画面の [Active Xコントロールとプラグイン]→ [スクリプトを実行しても安全だとマークされていないActive Xコントロールの初期化とスクリプトの実行] を [有効] に設定します。 図6 [スクリプトを実行しても安全だとマークされていないActive Xコントロールの初期化とスクリプトの実行] を [有効] に ![図6 [スクリプトを実行しても安全だとマークされていないActive Xコントロールの初期化とスクリプトの実行]を[有効]に 図6 [スクリプトを実行しても安全だとマークされていないActive Xコントロールの初期化とスクリプトの実行]を[有効]に](/assets/images/admin/serial/01/ad2010/0004/thumb/TH800_006.jpg)

③次に、

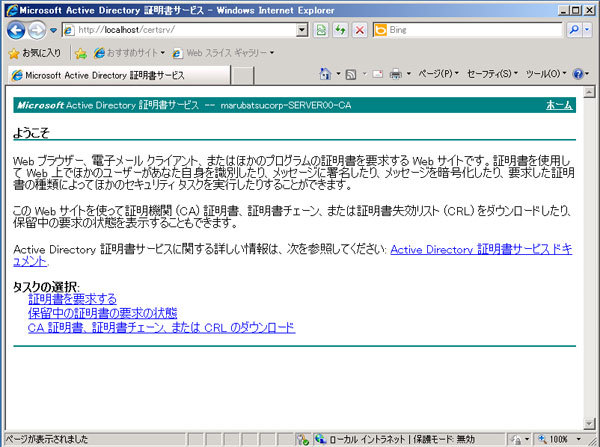

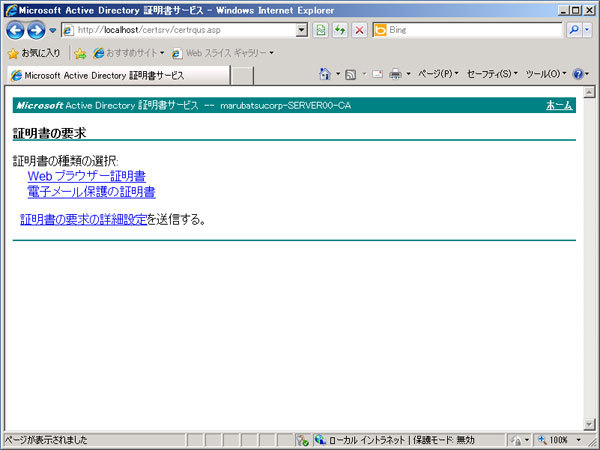

Active Directory証明書サービスWebページ (http:// localhost/ certsrv/ :図7) にアクセスし、 リンクにある [証明書を要求する]→ [証明書の要求の詳細設定を送信する。]→ [このCAへの要求を作成し送信する。] 各リンクをクリックして [証明書の要求の詳細設定] ページを表示します。 図7 証明書サービスのページ

図8 証明書の要求画面

図9 [このCAへの要求を作成し送信する。] を選択 ![図9 [このCAへの要求を作成し送信する。]を選択 図9 [このCAへの要求を作成し送信する。]を選択](/assets/images/admin/serial/01/ad2010/0004/thumb/TH800_009.jpg)

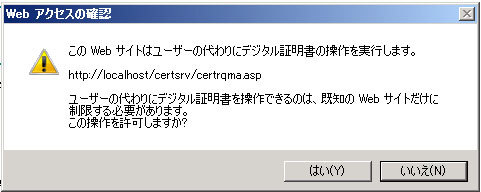

④このページが表示されるとき"このWebサイトはユーザーの代わりにデジタル証明書の操作を実行します。"というアラートが表示されます

(図10) が、 問題はありません。 [はい] をクリックします。 図10 確認アラート

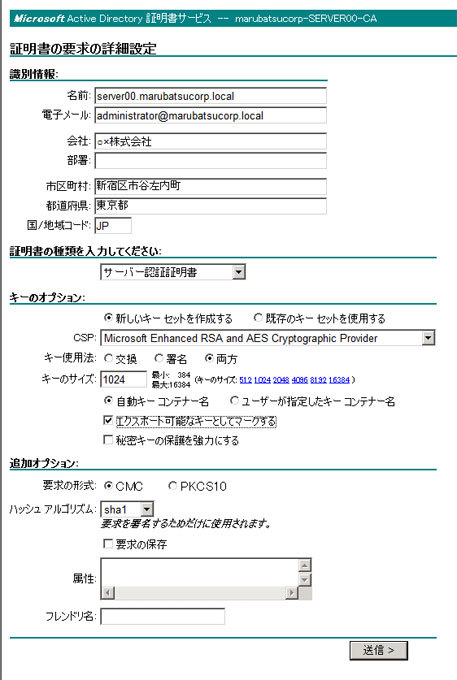

⑤このページでは、

画面ショットにあるような内容で入力を行います。デフォルトの設定はそのままで、 すべての項目への入力は必要ではありませんが、 次の要件は満たす必要があります。 [名前] 欄には、 サーバのFQDN (完全修飾ドメイン名) を入力します。 - [証明書の種類を入力してください]

欄には、 [サーバー認証証明書] を指定します。 - [キーのオプション]

欄にある、 [エクスポート可能なキーとしてマークする] をチェックします。

図11 「証明書の要求の詳細設定」 のページ

⑥Webページに必要な入力を行ったら、

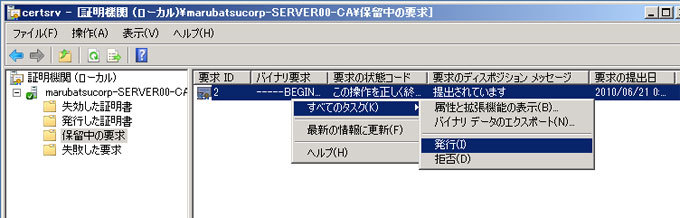

[送信] ボタンをクリックすると要求が送信されます。次にActive Directory証明書サービスの証明機関にアクセスし、 要求された証明書を発行します。これは、 スタートメニューの管理ツールにある [証明機関] コンソールの [保留中の要求] にある証明書を右クリックし、 [すべてのタスク]→ [発行] をクリックします (図12)。 図12 証明書発行の手順

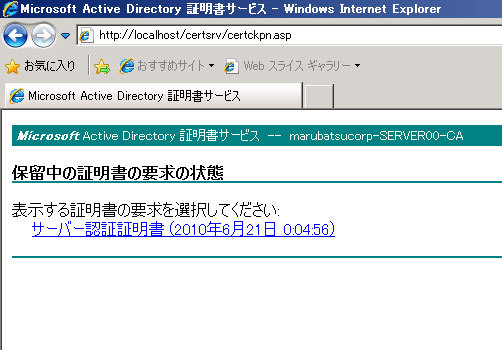

⑦最後に、

発行された証明書をインストールするため、 Active Directory証明書サービスWebサイトの [保留中の証明書の要求の状態]→ [サーバー認証証明書 (<日時>)]→ [この証明書のインストール] リンクをクリックします。 図13 保留中の証明書の要求の状態

図14 [証明書のインストール] をクリック ![図14 [証明書のインストール]をクリック 図14 [証明書のインストール]をクリック](/assets/images/admin/serial/01/ad2010/0004/thumb/TH800_014.jpg)

- ①[ファイルを指定して実行]

でmmcを入力実行し、 コンソールスナップインを起動します。 - ②メニューバーの

[ファイル]→ [スナップインの追加と削除] から、 [証明書-現在のユーザー] および [証明書 (ローカルコンピューター)]を追加します (図15)。 - ③[証明書-現在のユーザー]→

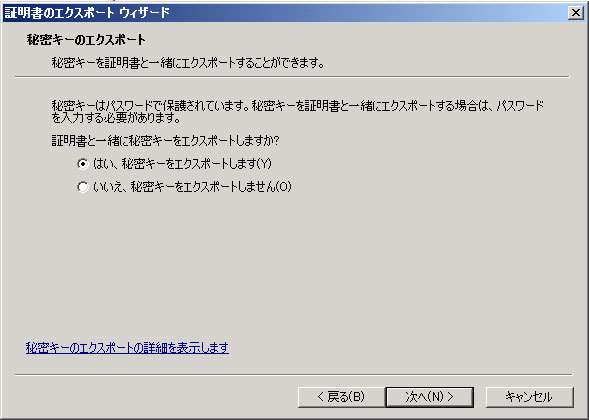

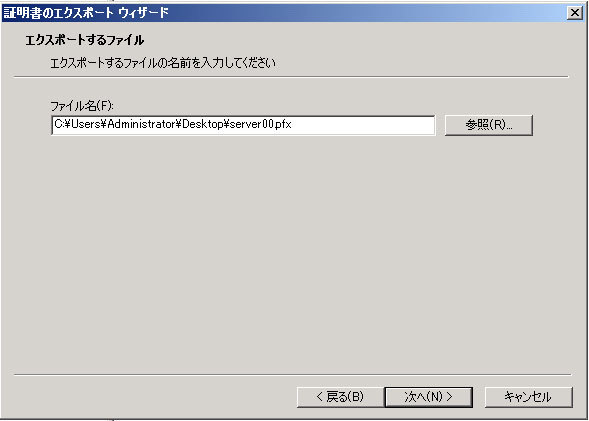

[個人]→ [証明書] をクリックし、 サーバ証明を右クリック→ [すべてのタスク]→ [エクスポート] をクリックします (図16)。 - ④[証明書のエクスポートウィザード]

(図17) が起動しますので、 証明書のエクスポート作業を実行します。 - ①[秘密キーのエクスポート]

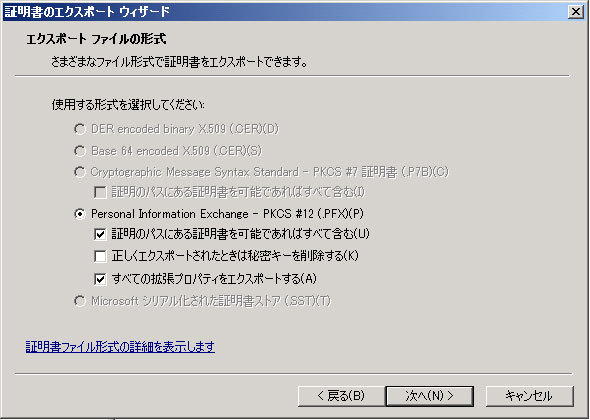

画面で、 [はい、 秘密キーをエクスポートします] を選択します (図17)。 - ②[エクスポートファイルの形式]

画面で、 [証明のパスにある証明書を可能であればすべて含む] および [すべての拡張プロパティをエクスポートする] をチェックします (図18)。 - ③[パスワード]

で秘密キーに対するパスワードを設定します (アカウントのパスワードとは関係ありません・ 図19)。 - ④[エクスポートするファイル]

画面で、 エクスポートするファイルのフルパスを入力します (拡張子は.pfxです・ 図20)。 - ①コンソールスナップインの

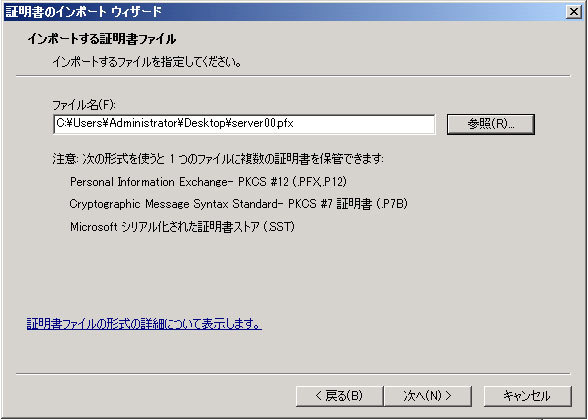

[証明書 (ローカルコンピューター)]→ [個人]→ [証明書] をクリックし、 真ん中のウインドウのなにもないところを右クリック→ [すべてのタスク]→ [インポート] をクリックします (図21)。 - ②[証明書のインポートウィザード]

(図22) が起動しますので、 証明書のインポート作業を実行します。 - ①[インポートする証明書ファイル]

画面で、 インポートするファイルのフルパスを入力します (図22)。 - ②[パスワード]

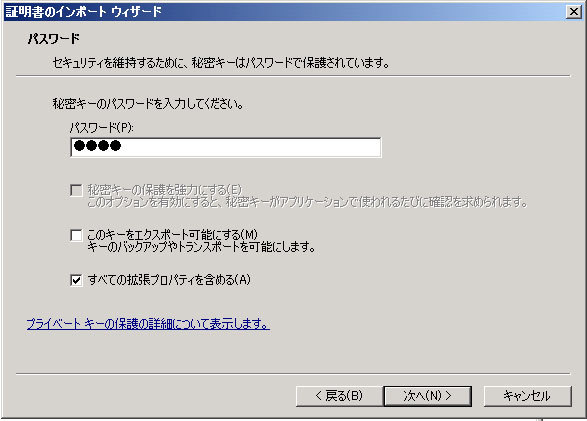

画面で、 エクスポート時 (図19) に指定したパスワードを入力します (図23)。 - ③[証明書ストア]

画面で [証明書を次のストアに配置する] に設定されていることを確認します (図24)。

サーバ証明書をローカルコンピュータの証明書ストアにインポートする

Active Directory証明書サービスWebサイトから取得したサーバ証明書は、

![図15 [スナップインの追加と削除]で[証明書-現在のユーザー][証明書(ローカルコンピューター)]を追加 図15 [スナップインの追加と削除]で[証明書-現在のユーザー][証明書(ローカルコンピューター)]を追加](/assets/images/admin/serial/01/ad2010/0004/thumb/TH800_015.jpg)

![図16 サーバ証明を右クリック、[すべてのタスク]→[エクスポート]を選択 図16 サーバ証明を右クリック、[すべてのタスク]→[エクスポート]を選択](/assets/images/admin/serial/01/ad2010/0004/thumb/TH800_016.jpg)

[証明書のエクスポートウィザード]

![図19 [パスワード]で秘密キーに対するパスワードを設定 図19 [パスワード]で秘密キーに対するパスワードを設定](/assets/images/admin/serial/01/ad2010/0004/thumb/TH800_019.jpg)

エクスポートされたサーバ証明書をインポートする手順は、

![図21 ウィンドウのなにもないところを右クリック→[すべてのタスク]→[インポート]を選択 図21 ウィンドウのなにもないところを右クリック→[すべてのタスク]→[インポート]を選択](/assets/images/admin/serial/01/ad2010/0004/thumb/TH800_021.jpg)

[証明書のインポートウィザード]

![図24 [証明書を次のストアに配置する]に設定されていることを確認 図24 [証明書を次のストアに配置する]に設定されていることを確認](/assets/images/admin/serial/01/ad2010/0004/thumb/TH800_024.jpg)

なお、

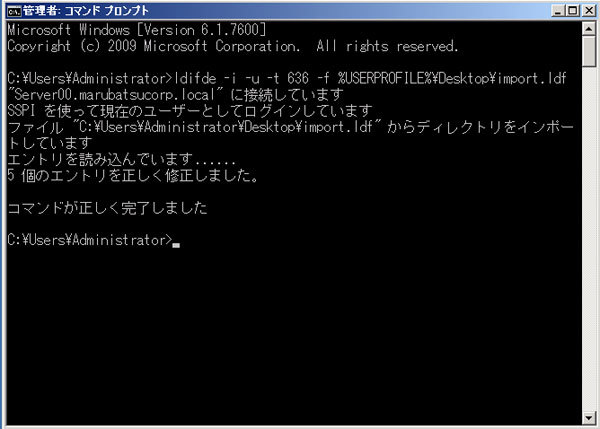

ldifdeコマンドで、LDAPの暗号化によるアカウントのインポートを行う

最後に、

ldifde -i -u -t 636 -f %USERPROFILE%\Desktop\import.ldf

このコマンドはLDAP over SSLによる暗号化を行う場合に実行します。-tオプションは通信ポートを指定するもので、

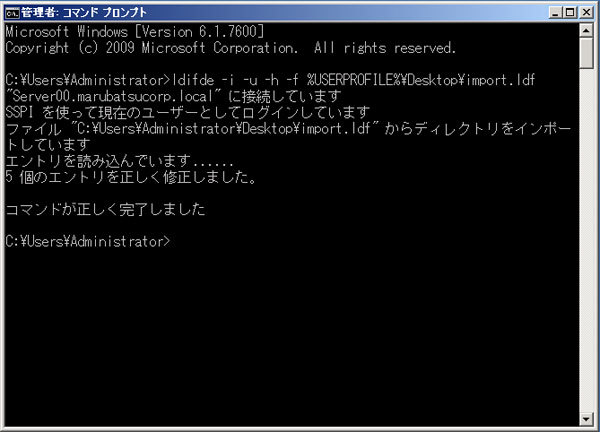

ldifde -i -u -h -f %USERPROFILE%\Desktop\import.ldf

このコマンドはLDAP over TLSによる暗号化を行う場合、

どちらのコマンドでも、

なお、

Windows Server 2008以降のldifdeでは、

そのため、