FreeBSDのMeltdown/Spectre対策

CPUのセキュリティ脆弱性であるMeltdownおよびSpectreに対するFreeBSDプロジェクトの方針は

- Meltdownに対してはKPTI (Kernel Page Table Isolation)を実装することで対処とする。最初はamd64に対して開発を行い、

11. 1-RELEASEへの取り込みを目指して作業。次いで10. 3-RELEASEおよび10. 4-RELEASEへのマージを実施 - Spectreに関しては脆弱性の利用ケースを調査する分析期間が必要なのでまだ時間がかかる。また、

retpoline実装が取り込まれたLLVMを使う方向で作業中

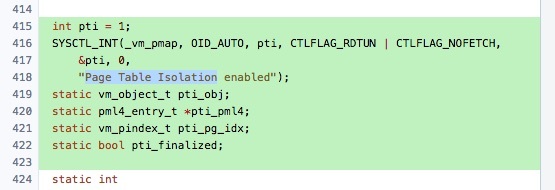

KPTIの実装は有効無効を切り替えできる形で実装するとされています。Meltdownに対するセキュリティ脆弱性が存在するプロセッサに対してはデフォルトで有効化し、

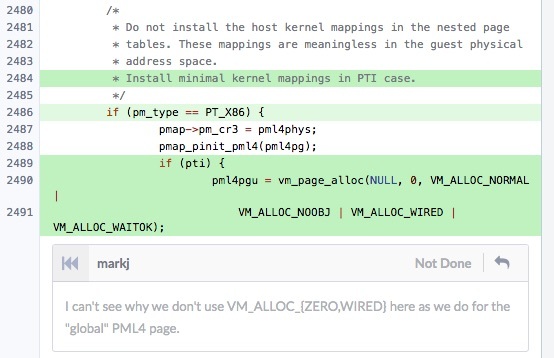

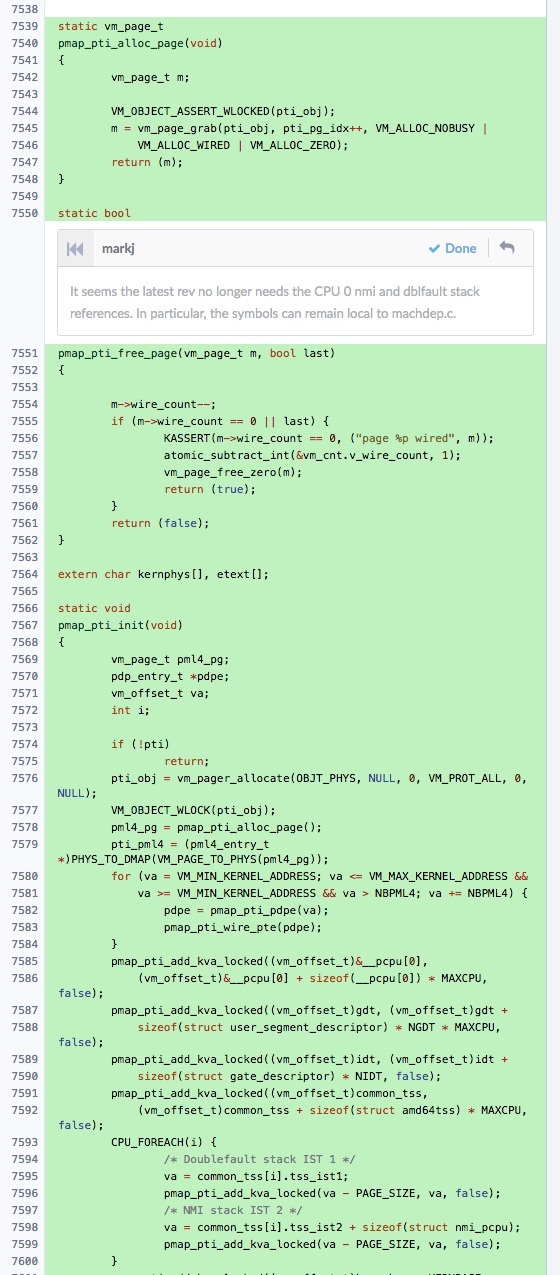

開発中のコードはD13797 PTI for amd64にまとまっています。ざっとコードを見るとわかりますが、

コードを見ていくとif (pti)といった感じでKPTIが有効になっているか無効になっているかで機能を切り替えていることがわかります。

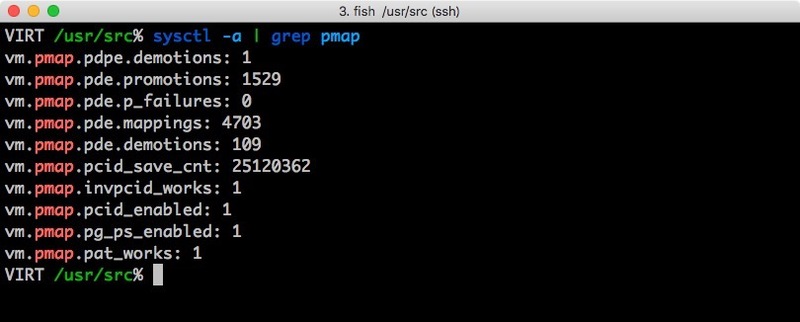

Meltdown対策を有効にする必要がない場合にはvm.

Spectreに対する対処がいつごろ導入されるかはまだわかりませんが、

FreeBSD勉強会

4月26日(木)19:00~ 第70回:ヴァル研 セミナールーム

【sysctl(8)からカーネルの中身を追う】

*BSDに限らず、

また、

【AsiaBSDCon 2018復習】

AsiaBSDCon 2018で発表された内容を振り返ります。どんな発表内容だったかちょっと理解が追いつかなかった、

本勉強会への参加者には抽選か勝ち抜きかでデーモンTシャツなどのグッズをお渡しします :)

参加登録はこちらから。

FreeBSD勉強会 発表者募集

FreeBSD勉強会では発表者を募集しています。FreeBSDに関して発表を行いたい場合、