前回はadsysを利用できるように、Active Directory

今回はUbuntuマシン側の設定を進めていきます。

UbuntuマシンのADへの参加

adsysを使うにはUbuntuマシンをドメインに参加させる必要があります。最近はUbuntuのインストール時にもADに参加できるようになっています。しかし、今回はもう少し詳細な流れを示したいので、Ubuntu 24.

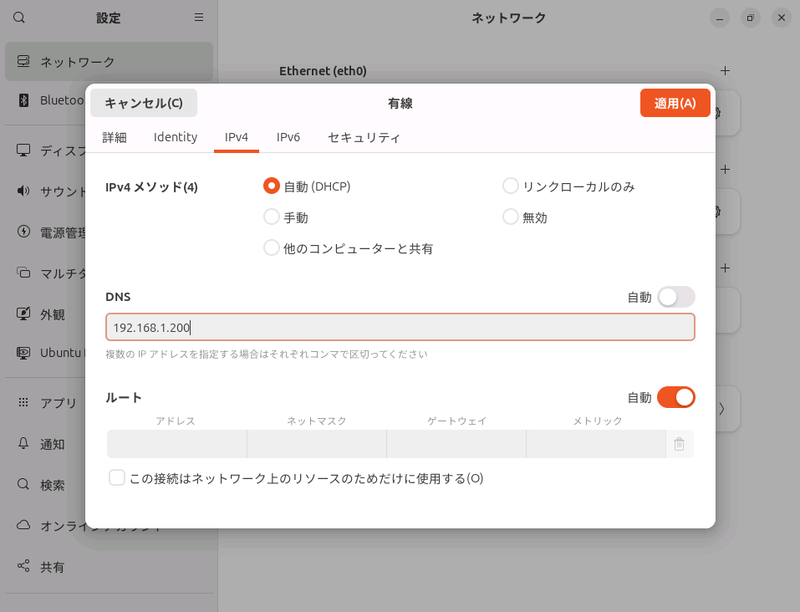

AD環境はDNSを使ってドメインのレコードを適切に名前解決できることが前提になっています。そのため、UbuntuマシンからドメインのDNSサーバーを利用できる状態にします。

しばしば、ドメインコントローラーがDNSサーバーを兼ねますが、今回もそのような構成としているため、ドメインコントローラーをDNSサーバーとして参照するように構成します。

デスクトップ画面から192.)

DNSを使ってドメインのレコードを解決できる状態にしたら、ドメインに参加させます。まずは必要なパッケージをインストールします。

$ sudo apt -y install sssd-ad sssd-tools realmd adcli

パッケージのインストールが終わったら、次のコマンドでドメインを見つけられるかを確認し、参照するDNSサーバーの設定が妥当かをテストします。

$ realm -v discover example.com * Resolving: _ldap._tcp.example.com * Performing LDAP DSE lookup on: fdc2:c75e:b561:7397:1cb0:e463:4863:281b ! Can't contact LDAP server * Performing LDAP DSE lookup on: 192.168.1.200 * Successfully discovered: example.com example.com type: kerberos realm-name: EXAMPLE.COM domain-name: example.com configured: no server-software: active-directory client-software: sssd required-package: sssd-tools required-package: sssd required-package: libnss-sss required-package: libpam-sss required-package: adcli required-package: samba-common-bin

"Successfully discovered: example.

$ sudo realm join -v example.com * Resolving: _ldap._tcp.example.com * Performing LDAP DSE lookup on: fdc2:c75e:b561:7397:1cb0:e463:4863:281b ! Can't contact LDAP server * Performing LDAP DSE lookup on: 192.168.1.200 * Successfully discovered: example.com Administrator に対するパスワード: # Administrator ユーザーのパスワードを入力 ... * Successfully enrolled machine in realm

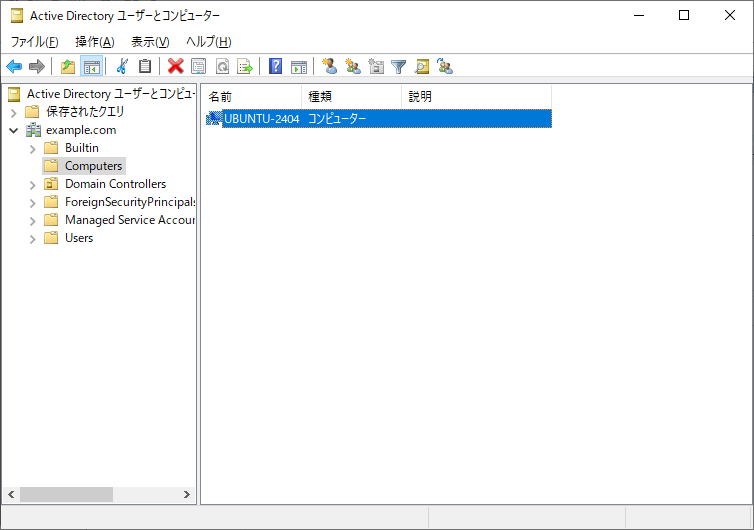

"Successfully enrolled machine in realm"と出ましたので、うまくドメインに参加できたようです[2]。

確認のためにAD側からも見てみましょう。ドメインコントローラーに接続し、

これでこのUbuntuマシンはADを使ってユーザーを認証できるようになりました。adsysの展開

$ sudo login Ubuntu-2404 login: administrator@example.com パスワード: ... ディレクトリがありません。HOME=/ としてログインします administrator@example.com@Ubuntu-2404:/$ id uid=603000500(administrator@example.com) gid=603000513(domain users@example.com) groups=603000513(domain users@example.com),603000512(domain admins@example.com),603000518(schema admins@example.com),603000519(enterprise admins@example.com),603000520(group policy creator owners@example.com),603000572(denied rodc password replication group@example.com)

example.administrator@example.[4])

「ディレクトリがありません。HOME=/ としてログインします」/home/が存在しないため、今回は代わりにホームディレクトリを/にした」

$ sudo pam-auth-update --enable mkhomedir

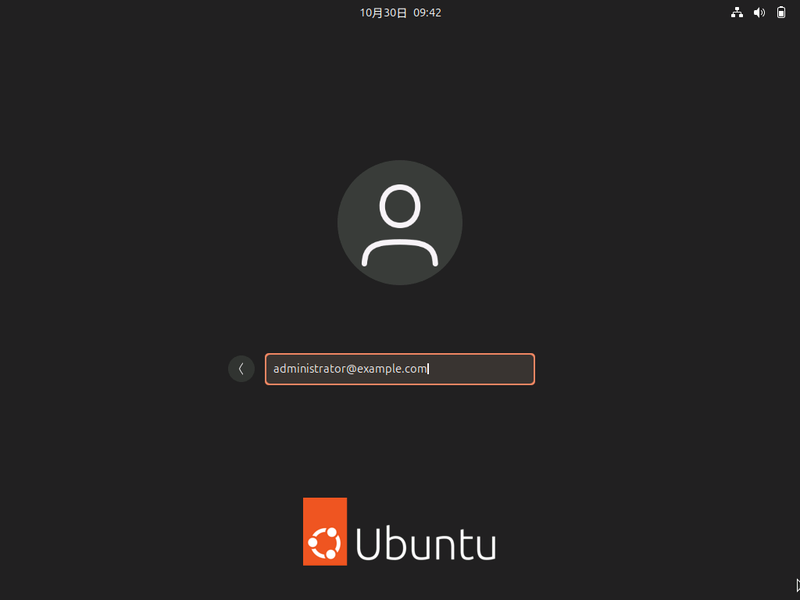

adsysはデスクトップ版Ubuntuにフォーカスしているため、デスクトップ画面からもログインしてみます。

ログイン画面が表示されたら、administrator@example.)

パスワードを求められるのでそのユーザーのパスワードを入力しEnterキーを押します。

Ubuntuマシンが無事にドメインに参加できました。次にadsysを導入しますが、ここまでの内容はadsysなしでもできるという話にもなります。

adsysパッケージのインストール

無事にドメインに参加できたので、次はGPOを適用できるよう、adsysパッケージをインストールします。

$ sudo apt install -y adsys

パッケージがインストールされたらadsysdというデーモンサービスが稼働するようになります。

$ systemctl status adsysd.service

● adsysd.service - ADSys daemon service

Loaded: loaded (/usr/lib/systemd/system/adsysd.service; static)

Active: active (running) since Mon 2024-10-28 14:23:31 JST; 1min 23s ago

TriggeredBy: ● adsysd.socket

Main PID: 10096 (adsysd)

Tasks: 10 (limit: 4614)

Memory: 18.3M (peak: 45.6M)

CPU: 555ms

CGroup: /system.slice/adsysd.service

└─10096 /sbin/adsysd

10月 28 14:23:31 Ubuntu-2404 systemd[1]: Starting adsysd.service - ADSys daemon service...

10月 28 14:23:31 Ubuntu-2404 systemd[1]: Started adsysd.service - ADSys daemon service.

また、adsysctlというコマンドもインストールされます。名前の通りadsys周りの操作をおこなうコマンドで、GPOの適用状況を確認したり、GPOを適用したりできます。ちなみに、adsysctlコマンドを使ってポリシーの適用状況を見るには

administrator@example.com@Ubuntu-2404:~$ adsysctl applied

Policies from machine configuration:

- Default Domain Policy ({31B2F340-016D-11D2-945F-00C04FB984F9})

Policies from user configuration:

- Default Domain Policy ({31B2F340-016D-11D2-945F-00C04FB984F9})

現時点では特に何も指定していないため、machine configurationuser configurationDefault Domain Policy)

なお、Administratorユーザーはドメインの管理者ですが、Ubuntuマシンのローカル管理者の権限はsudoコマンドは使えません。

administrator@example.com@Ubuntu-2404:~$ sudo id [sudo] administrator@example.com のパスワード: administrator@example.com は sudoers ファイルにありません。

ここは今後の作業でドメインユーザーにローカル管理者権限を与えたいと思います。

次回からは実際にグループポリシーを設定・