クラウドコンピューティングが普及するにつれ、ハードウェアやミドルウェアに比べて仮想化が遅れているといわれるネットワークの分野にも、ここ1、2年でさまざまな変化が見られるようになりました。中でも最も注目されているトレンドとしてOpenFlowという実装に代表される「SDN(Software Defined Network) 」を挙げることができます。ネットワーク仮想化においては、シスコやジュニパーネットワークスといった大手ネットワーク機器ベンダによる固有の仕様が障害となり、標準化がなかなか進まなかったという経緯がありますが、これを改善し、時代に沿ったネットワークの標準化および仮想化を推進することがSDNの目的です。

そして、SDNを推進する企業/組織の中でもリーダー的存在といえるのがジュニパーネットワークスです。同社には数多くのSDNエキスパートが在籍していますが、10を超えるセキュリティエキスパートの資格をもち、シスコやユニシスなどでトップITアーキテクトとして歩んできた輝かしいキャリアと実力、そして色鮮やかな両腕のタトゥーでずば抜けたキャラ立ちっぷりを見せる人物が、Chief Security Officerを務めるクリストファー・ホフ(Christopher Hoff)氏です。とくにクラウドセキュリティに関しては世界でもトップクラスのエバンジェリストとして知られています。

「この両腕が目に入らぬか」と言わんばかりのクリストファー・ホフ氏

筆者はこの2月、サンフランシスコで開催された世界最大級のセキュリティイベント「RSA Conference 2013」において、ホフ氏によるSDNとセキュリティに関するセッションを直接聞く機会を得ました。ホフ氏はほぼ毎年、RSA Conferenceに登壇していますが、つねにトップランクのスピーカーとして位置づけられており、その明解なプレゼンには高い評価が寄せられています。今回のセッションも噂に違わず、業界中の期待と不安が入り混じったSDNの現状を的確に聴衆に伝えた内容となっていました。本稿ではその概要をお届けしたいと思います。

Software "Refined" Networkのほうがより正確だ

そもそもSDNとは何なのか ─セッションの冒頭、ホフ氏はまずSDNの定義について触れ、「 Defined(定義された)というよりはRefined(整備された)と表現したほうが正しい」と強調しています。つまりソフトウェアによって手を加えられ、より洗練された形態になったネットワーク、それがSDNだというわけです。そしてアインシュタイン博士の名言「We can not solve our problems with the same thinking we used when we created them.(我々の直面する重要な問題は、その問題を作ったときと同じ考えのレベルで解決することはできない) 」を引用し、SDNがネットワークにおける長年の課題を解決する可能性をもったまったく新しい概念であるとしています。

その上でSDNの特徴として、

ソフトウェアによって抽象化された"プレーン(plane)"という単位でネットワーキング機能を分離する

ネットワーキングおよびサービスを抽象化するためのプログラミング(API/コンパイラ)レイヤをもつ

個々のデバイス(スイッチやルータ)をコンフィグレーションするのではなく、分散ネットワーク全体をプログラミングするということにフォーカスし、そのための機能を備える

DevOpsのネットワーク版のような開発と運用のスタイルを取る

ソフトウェア/サービスをハードウェアから切り離していくことで、ネットワークサービスの曖昧さをなくしていく

といった点を挙げています。従来のネットワークが、ルータやスイッチといった1つの物理デバイスの中にコントロールプレーンやデータプレーンが不可分の状態で格納されているのに対し、SDNでは

ネットワークトポロジの設定や管理を動的に行うコントロールプレーン

パケット転送を行うフォワーディングプレーン(データプレーン)

個々のネットワーク機器の管理を行うマネジメントプレーン(データプレーン)

ネットワークサービスを管理するサービスプレーン(データプレーン)

といった単位に分割することが可能で、それぞれのプレーンがプログラマブルであることが特徴です。またコントロールプレーンは汎用的なx86デバイス上にソフトウェアとして実装できるため、高価なネットワーク機器に縛られることなく、自由にネットワーク経路をデザインすることができるようになります。

ホフ氏は既存のネットワークとSDNの関係を「キャブレター仕様のクラシックカーのエンジンをチューニングするのが既存ネットワークなら、SDNはEFI/DFIをチューニングスするようなもの。高度に特化した固有の製品に対する専門知識と技術が必要で、維持すればするほどコストがかかる既存ネットワークに対し、SDNはより汎用的でプログラマブルであり、使えば使うほどコストは下がる。ユーザが必要な機能を自分で拡張することも自在だ。しかし、ナレッジの蓄積に関しては既存ネットワークのほうが圧倒的でトラブルシューティングも豊富。SDNがその状態になるにはまだほど遠い」と表現しています。

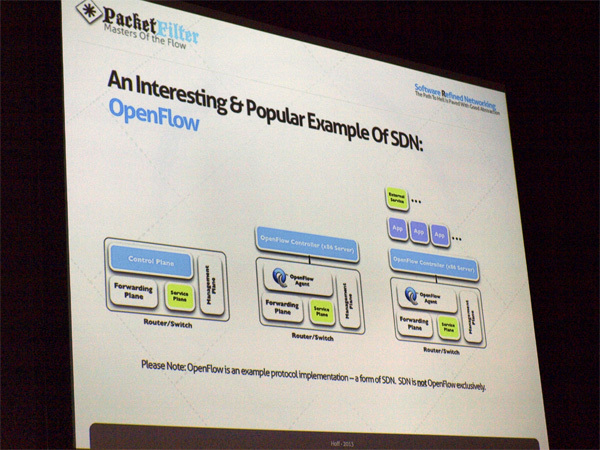

OpenFlowがSDNのすべてではない

サーバの仮想化は、CPUやハードディスク、メモリをハイパーバイザによって仮想化し、仮想マシン(命令セット)を作成して物理サーバの中に割り当てます。同様にSDNでは帯域幅やQoS、ネットワークトポロジ、FIBなどを仮想化し、仮想的なスライスを作り上げ、物理ネットワーク上に割り当てます。このとき、ハイパーバイザ的な役割を果たす存在が、SDNのプロトコル実装であるOpenFlowです。

OpenFlowについては最近、メディアでも取り上げられる機会が増えており、一部のベンダからはOpenFlow対応スイッチが提供されています。中にはSDNとOpenFlowは不可分なものと主張するベンダも存在しますが、ホフ氏は「OpenFlowはSDNを実現する実装のひとつに過ぎない」ことを強調しています。このあたりにOpenFlowを強く推進する競合ベンダとジュニパーの立場の違いが見えてきます。

OpenFlowはSDNの一例にしか過ぎない

現在、OpenFlow関係で注目すべき技術として、ホフ氏は

FlowVisor

…OpenFlowの拡張技術で、ユーザのポリシーに特化したスライスを作りこむことが可能

RouteFlow

…OpenFlow対応スイッチやOpenFlowを実装したハードウェア上で仮想IPのルーティングサービスを実現するオープンソースプロジェクト

Nicira NVP

…VMwareに買収されたSDNのパイオニア企業Niciraのネットワーク仮想化技術。物理ネットワーク上に独立した複数の仮想ネットワークを構築できる

などを挙げています。とくに「現在最も洗練された方法でSDNを構築できる」という呼び声の高いNiciraは、今後のVMwareのクラウドおよびデータセンター戦略の根幹となる技術であり、今後も高い関心が寄せられそうです。

セキュリティを後付けにしてはいけない

ジュニパーのセキュリティ最高責任者であるホフ氏は「ITにおいてセキュリティはオプションではなく、モノリシックな存在。SDNにおいても同様で、セキュリティを後付で考えた設計は絶対にすべきではない」と強調しています。ではSDNにおいてセキュリティはどのように定義されるべきなのか。ホフ氏は

SDNそのものをセキュアなネットワークとして機能させること

SDNによってセキュリティサービスをデリバリすること

の2つに分けて考える必要があるとしています。

まずSDN自身をセキュアにする方法について。SDNにおいてはコントロールプレーンが単一障害点(SPOF)になる危険性が以前から指摘されています。ネットワーク全体を制御するコントローラが攻撃されれば、ネットワークそのものが危機にさらされるからです。コントロールプレーンをSSL/TLS暗号化で保護することはもちろん重要ですが、「 それだけでセキュリティが完了したと思うのは間違い」とホフ氏。コントロールプレーンだけでなく、信用できるアプリケーションのみを稼働させる、オペレーションにおける自動化とインタラクティブなワークフローのコンフリクトを回避するためのポリシーを調整する、つねにデバイスやソフトウェアに対する監視トレイルを走らせる、など、統合的にセキュリティを高めることが、現時点で最も有効としています。

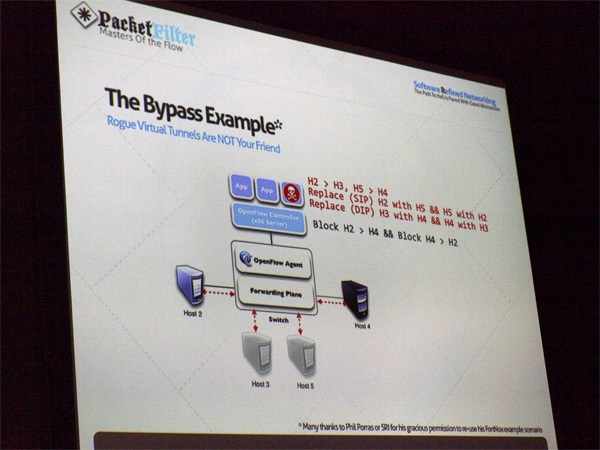

「トンネリングやオーバレイを活用すればいいのでは、という意見もあるが、トンネリングで直結したところで悪意のあるサービスが入り込むスキはいくらでも生じる。また、パフォーマンスや可用性の劣化を考えると、SDNセキュリティにおけるトンネリングはあまり効果的ではない」( ホフ氏)

2点間を直結するトンネリングもパイパスは可能なのでそれほどセキュアではない

また、SDNによってセキュリティサービスをデリバリする方法については「過去のログからの分析」が重要になるとしています。膨大なログデータ分析し、不審なトラフィックを検知してダイナミックにフィードバックを送信するプログラムをコントローラに実装すれば、リアルタイムなセキュリティサービスのデリバリが実現します。プログラマブルなSDNは既存のネットワークよりもこうしたサービスの自動化が実行しやすいといえます。

「ここで重要になるのはやはりポリシーの問題。自動化と人力による監視の折り合いをどのようにつけていくのか、コストやパフォーマンスにも関わってくるので、慎重な判断が必要だ」( ホフ氏)

ネットワークもファッションも、ポリシーが重要なのはわかったかな?

セッションの最後、「 SDNではネットワークのオペレーションだけでなく、ネットワークセキュリティに対する考え方も大きく変えていかなくてはならない」とホフ氏は結んでいます。これまでのネットワークでは物理デバイスに対するセキュリティが中心でしたが、SDNは仮想化された、実体の見えにくいシステムです。見えない存在をどうやって守るのか、まだ試行錯誤の状態が続いているとホフ氏は言います。

しかし、ネットワークの仮想化は今後、避けて通れないテーマであり、その標準化を求める声は以前にも増して強くなってきています。とくにネットワーク機器の固有の仕様に苦しめられてきたユーザ企業からは、汎用的な技術に対するニーズが非常に強く、ネットワーク機器ベンダはこの声に応える義務があるともいえます。はたしてSDNはその突破口となれるのか。その重要なカギを握るのがSDNセキュリティです。OpenFlowを含めたSDN市場は今後、セキュリティを重要な軸として回っていくのは間違いないようです。