日本IBMは3月8日、IBMのセキュリティエキスパートチーム「IBM Security X-Forece」が2021年1月~12月の1年間に収集した膨大なデータを分析した「IBM Security X-Force脅威インテリジェンス・インデックス2022」の日本語版をリリースしました。本稿では同日行われた日本IBMのプレス向け説明会の内容をもとに、日本と世界をターゲットにするサイバー攻撃の最新動向を紹介しながら、日本企業が取るべきセキュリティアプローチについて見ていきたいと思います。

IBM Security X-Forceとは

IBM Security X-Force(以下、X-Force)は世界でも最大規模のセキュリティ研究開発機関であり、ハッカー、レスポンダー、研究者、アナリストなど、世界10拠点で8000名を超えるセキュリティエキスパートを擁する脅威インテリジェンス中心のチームです。その卓越した専門性でもって、IBMの顧客に対し、インシデント対応やペネトレーションテストなどさまざまなセキュリティサービスやサポートを提供しています。ファシリティのレベルも世界トップクラスで、日本を含め世界8ヵ所にあるセキュリティオペレーションセンター(SOC)で"Follow-the-Sun"オペレーションのもと133ヵ国/5000社に監視サービスを提供、また金融マルウェアに特化した研究所や外部から隔絶された環境で架空のサイバー攻撃を体験するサイバー訓練場なども有しています。

このX-Forceが毎年、ネットワークやエンドポイントの検出デバイス、インシデントレスポンス活動、ドメイン名の追跡など何十億ものデータポイントから観察/分析した膨大なデータを新たなトレンドと攻撃パターンとしてマッピングしたレポートが「IBM Security X-Forceインテリジェンス・インデックス」です。今回紹介する2022年度版は2021年1月から12月にかけてX-Forceが日々の活動から収集したデータをまとめたもので、IBMのサイトでも公開されています 。

セキュリティリスクを高める3つの要因

X-Forceのレポート解説の前に、日本IBM 執行役員 セキュリティー事業本部長 小川真毅氏は現在世界が直面しているサイバーリスクには、以下の3つのビジネス環境の変化がひもづいていると指摘しています。

加速するDX(デジタルトランスフォーメーション)とハイブリッド/マルチクラウドシフト

拡大/複雑化するサプライチェーン

めまぐるしく変化する国際情勢

これらの3つの変化はいずれもパンデミックでデジタル化のニーズが世界中で急速に拡大したことに起因しています。たとえばクラウドシフトというトレンドは今に始まったものではありませんが、生活のあらゆるシーンでデジタル化が加速し、結果として多くの企業がDXに取り組んだことで、日本も含めた世界各国でクラウドシフトが急激に進みました。しかし主要なインフラの変更や分散はセキュリティホールを生みやすく、サイバー犯罪者により多くの攻撃機会を提供することにもつながっています。環境の変化が急激で、その変化量が大きければ大きいほどサイバー攻撃の可能性は高くなり、加えてロシアのウクライナ侵攻のような全世界のビジネスを巻き込む紛争が発生すればそのリスクはさらに高まることになります。

日本IBM 執行役員 セキュリティー事業本部長 小川真毅氏

この1年のサイバー攻撃に見られるトレンドは?

今年のX-Forceのレポートも、こうした環境の変化が脅威のトレンドに大きく影響を与えていることを示す報告となっています。日本IBM セキュリティー事業本部 X-Force 日本責任者 徳田敏文氏は今回のレポートのハイライトとして以下の4つを挙げています。

攻撃手法のトップはランサムウェア

侵入手口のトップはフィッシングと脆弱性の悪用

サプライチェーン、製造業、OT、IoTへの脅威

クラウド、Linuxの脅威が上昇

日本IBM セキュリティー事業本部 X-Force 日本責任者 徳田敏文氏

以下、各ポイントについて概観します。

攻撃手法のトップはランサムウェア

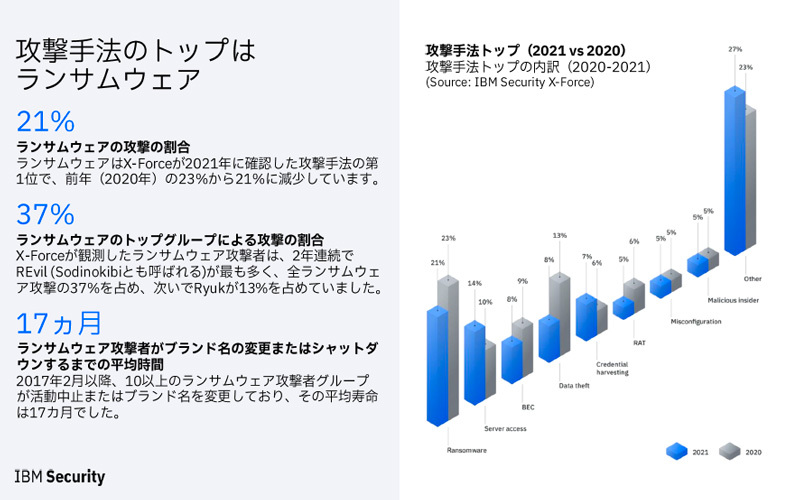

X-Forceの調査では2020年に引き続き、2021年もランサムウェアが攻撃手法のトップで、全体の21%を占めています(2020年は23%) 。もっとも多く観測したランサムウェア攻撃者は2年連続で「REvil」( 「 Sodinokibi」とも呼ばれる)で全体の37%、つづいて「Ryuk」が13%となっています。また、2017年2月以降、法執行機関による逮捕のおそれから10以上のランサムウェア攻撃者グループが活動中止またはブランド名を変更しており、ランサムウェア攻撃者の平均寿命は約17ヵ月とされています。前述のREvilも"もっとも成功した攻撃者のひとつ"とも呼ばれていましたが、2021年10月に31ヵ月(2年半)で活動の終了に至っています。

攻撃手法のトップは2年連続でランサムウェア(21%)で、2位のサーバアクセス(14%)を大幅に上回る。2022年も引き続き主要な攻撃手法になるとみられる

ランサムウェアといえば、PCやサーバを感染させてディスクの暗号化などを実行し、利用者に対して身代金を要求するタイプの犯罪をイメージしがちですが、徳田氏によれば「金銭の取得に関係なく、データを破壊する、あるいは工場の操業を止めるなど、インフラやデータの破壊を主要な目的としているケース」が増える傾向にあるそうです。ターゲットの企業や組織に破壊的なダメージを与え、広範囲に被害を与えることを第一目的としており、ある意味、金銭取得を目的にした攻撃よりも注意が必要かもしれません。

侵入手口のトップはフィッシングと脆弱性の悪用

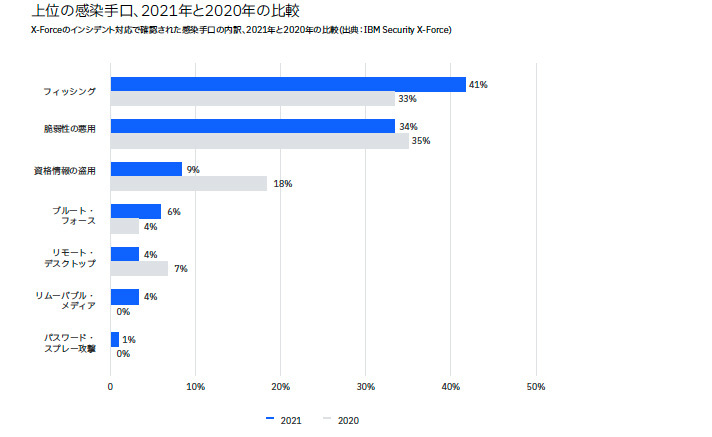

企業に最初に侵入する手がかりとして、2021年はフィッシング詐欺が全インシデントの41%(前年33%)を占め、トップに浮上しました。攻撃の手口は、ターゲットとする企業の従業員、あるいは子会社や取引先など関係者の端末(エンドポイント)にキャンペーンや問い合わせなどを装った詐欺メールを送りつけ、場合によっては電話をかけるなどソーシャルエンジニアリングも駆使し、添付ファイルや添付URLなどで誤クリックを誘導、企業ネットワークに侵入するためのID/パスワードの入手を試みます。たとえサプライチェーンの末端のデバイスであっても、いったんアイデンティティの入手に成功すればそこを起点にして他の従業員のアイデンティを盗んだり、社内サーバにマルウェア/ランサムウェアを仕込むなどして、組織やサプライチェーンの内部に深く静かに入り込んでいきます。

この対策として重要なのがパッチマネジメントで、徳田氏は「Windows系サーバのパッチマネジメントはとくに重点的に確認してほしい。攻撃者はパッチが適用されていないサーバを確実に突いてくる」と強調していますが、企業によってはダウンタイムの影響などを考慮してパッチ適用が遅れがちなことも多く、そうした事情が侵入の拡大を助長することにもつながっています。

また、フィッシングに次ぐ侵入手口として挙げられるのが脆弱性の悪用で、全インシデントの34%、2020年に比べて33%の増加を見せています。なかでも特筆すべきが2021年12月に発見されたオープンソースのJavaコンポーネント「Log4j」の脆弱性(CVE-2021-44228 )悪用で、年末に公開された脆弱性だったにもかかわらず、悪用された脆弱性の第2位にランクされました(現在は収束中) 。Log4jのような、一般にひろく普及しているコンポーネントの脆弱性は今後も何年かに一度の頻度で発見されることが予想され、被害を最小化するためにも、「 ( 未知の脆弱性が発見されることを前提に)企業ごとに対策を決めておくことが重要」と徳田氏は指摘しています。

侵入するための手口としてはフィッシングが41%で第1位、脆弱性の悪用が34%で続く。フィッシングによるアイデンティティ詐取が大きな攻撃のいとぐちとなるケースが非常に多い

サプライチェーン、製造業、OT、IoTへの脅威

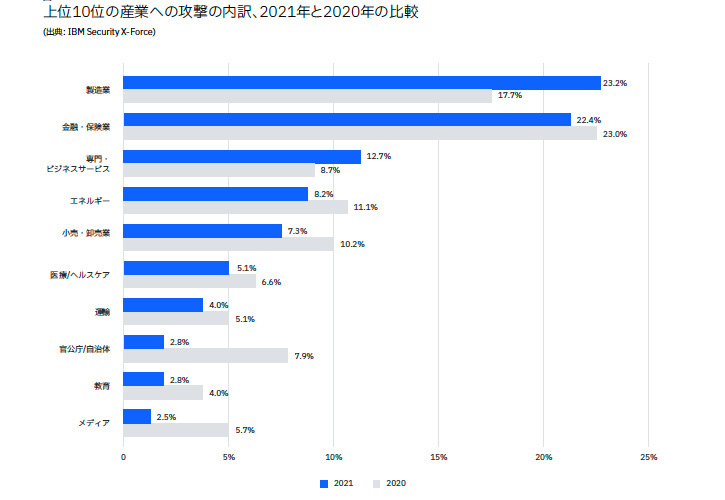

攻撃者に狙われる業種/業界といえば、ここ数年は金融がトップに上がることが多かったのですが、2021年の調査では製造業が1位(前年2位)となり、全体の23.2%を占めました(金融は2位) 。また工場や社会インフラを制御するオペレーショナルテクノロジ(OT)を標的にした攻撃の61%が製造業を狙ったもので、2位の石油/ガス(11%)を大きく引き離しています。X-Forceは製造業を狙ったインシデントが増えている要因について「製造業は工場の操業停止などダウンタイムに対する耐性が低く、攻撃者にとって非常に魅力的なターゲットとして捉えられている」と分析していますが、加えて「本社がセキュリティレベルを上げても、攻撃者はサプライチェーンのエンドポイントなど侵入しやすいところから入り込む」( 徳田氏)ことも製造業がターゲットになりやすい理由となっています。また、OTへの攻撃手法はランサムウェアが36%ともっとも多く、「 ランサムウェアによるデータ破壊やオペレーションの停止を図った後に、金銭を脅し取ることもある」( 徳田氏)という動きも観察されています。

業界別攻撃では製造業がはじめてグローバルでトップに、前年まで1位だった金融/保険は2位に後退

製造業をめぐるトレンドでもうひとつ気になるのは、2021年に行われた製造業への攻撃のうち、1/3に近い32%がアジアで発生しており、とくに日本が主要なターゲットに設定されていることです。日本IBMのセキュリティ事業責任者である小川氏も「個人的に本レポートでもっとも衝撃を受けた調査結果であり、日本にとっても非常に憂慮すべき事態」と強い懸念を示しています。アジア全体では金融が1位で、製造業は2位なのですが、アジアの製造業を狙った攻撃は急激に増加しており、「 今年(2022年)はおそらく逆転して製造業が1位になる」( 徳田氏)とも予測されています。長年ターゲットにされてきた金融は、攻撃への対策が進んできたことでシステムへの安易な侵入が困難になっており、かわりに製造業が狙われている側面もあるようです。

またX-Forceは2019年以降、大量のIoTマルウェアの活動を特定しており、なかでもTelnetの脆弱性を利用する「Moziボットネット」は2021年に確認されたIoTマルウェアの74%を占めると報告されています。「 ボットネットのほとんどは中国に実体がある。これも引き続き無視できないトレンド」( 徳田氏)

クラウドの脅威とLinuxマルウェアの革新

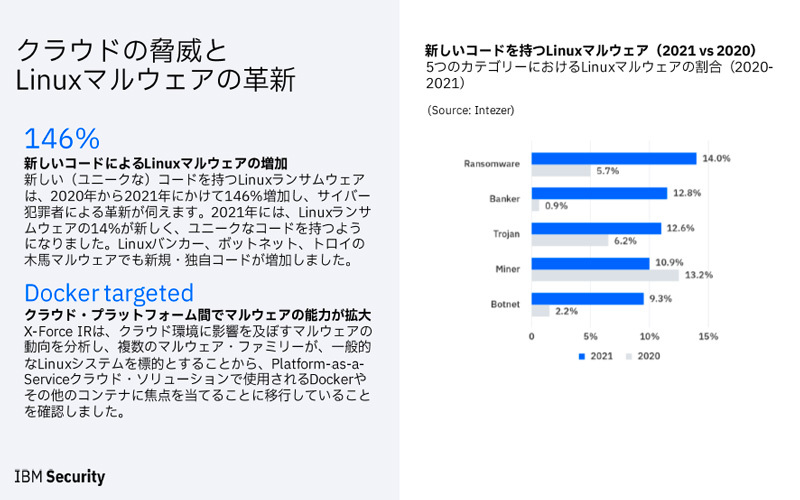

X-Forceの調査によれば、ここ数年、新しいコードをもつLinuxランサムウェアが増加傾向にあり、2020年から2021年にかけては146%増加、また独自のバリエーションをもつLinuxマルウェアも増えていることから攻撃者に"革新性"が見られると分析しています。徳田氏は「昔はWindowsサーバが狙われる時代が続き、Linuxはある意味"境界線"となっていたが、10年くらい前からLinuxへの不正なインジェクションが少しずつ増加してきた」と指摘しており、Linuxマルウェアの技術革新はWindowsマルウェアに迫る水準に達しているといわれています。

Linuxマルウェアの数は年々増加しており、ランサムウェアに占めるLinuxマルウェアは14%と前年の5.7%から大きく上昇。Bankerやトロイの木馬でも新規/独自コードが増えている

また、ITリソースのクラウド移行が進むにしたがい、攻撃者もそれに追随し、クラウドプラットフォームを狙ったマルウェア攻撃を活発化させています。最近増えているアプローチとして、Go言語などのスクリプト言語で書かれたファイルレス型のマルウェアをDockeコンテナ内のメモリ上で直接起動するもので、標準的なマルウェア検出ツールによる検出が非常に困難になっています。攻撃者にとって、Dockerコンテナへの攻撃はコンテナ内の共通ライブラリやアプリケーションを一気に感染させることができるため、「 非常に効率が良い攻撃」( 徳田氏)と認識されており、今後も攻撃が拡大する可能性が高いと見られています。

狙いはサプライチェーンの“エンドポイント”

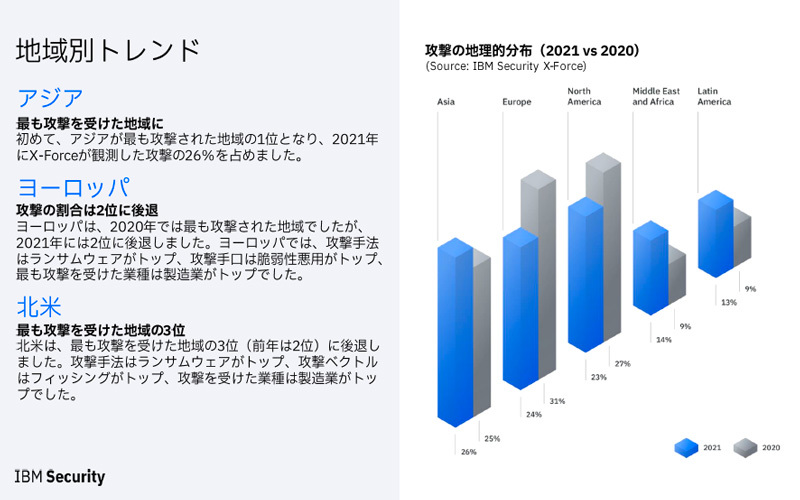

今回のX-Forceの地域別調査結果を見ると、世界でもっとも狙われた地域はアジアで、全体の26%を占めました。なかでももっとも狙われている国が日本で、オーストラリア、インドがこれに続きます。また、製造業への攻撃が世界的に増加している傾向にあることから、小川氏は「製造業が多い日本がさらにランサムウェアに狙われるケースが増えれば、日本経済全体に大きな影響がおよぶ」と強い危機感を示しており、早急な対策が必要とされています。

2021年に世界でもっとも攻撃を受けた地域はアジアで26%、2位は欧州で24%で前年1位から後退、3位は北米で23%。狙われた業種のトップはアジアが金融で、欧州/北米は製造業となっており、欧州/北米の攻撃手法やターゲットが、徐々にアジアにも拡大する傾向にある

前述したように、攻撃者、とくに企業を狙う攻撃者は、金融のように固いセキュリティシステムを無理にこじ開けようとするのではなく、対策があまり進んでいない製造業のサプライチェーン、それもいち従業員のスマートフォンなど末端のエンドポイントをターゲットにすることが増えています。かつては企業へのフィッシングといえばサーバに直接侵入するイメージがあったのですが、「 現在では90%以上がエンドポイントを狙い、( 企業システムに侵入するための)ID/パスワードの詐取を図る」( 徳田氏)というアプローチが一般的であり、"弱いところから狙う手法"がひろく浸透しているようです。

米国ではサプライチェーンのトップにいる企業がサプライヤに対してセキュリティを含めた厳しい要件を課しているところも多いのですが、日本ではまだそこまで統制を取ることが難しく、業界全体を巻き込んだセキュリティレベルの底上げに至るにはまだかなりの時間がかかりそうです。

マルウェアが侵入する“予兆”を見逃すな

こうした攻撃のトレンドを前提にしたうえで、企業が取るべき対応について、IBM Securityは以下を推奨事項として挙げています。

ランサムウェアの対応計画を作成する

ネットワークのすべてのリモートアクセスポイントに多要素認証を実装する

フィッシング対策のために多段階の施策を準備する

脆弱性管理システムを強化/成熟させる

ゼロトラストの原則を採用し、主要な攻撃を回避する

セキュリティの自動化を活用してインシデント対応の強化を図る

攻撃者に負けないために検出や応答の機能を拡張する

これらの推奨事項のなかでもランサムウェアの対応計画は非常に重要だといえます。「 ランサムウェアによる被害の規模は他の攻撃に比べて桁違いに大きいため、実際に攻撃を受けたときどういう対応を取るべきかを想定しておく」( 徳田氏)ことで、被害を最小限に食い止めることが可能になります。

ではどういう対策を取るべきなのか、徳田氏は「マルウェアが組織内に入ってくるとき、かならず何かしらの予兆がある。その予兆を見逃さない体制を作ることが重要。また、被害にあったとしてもそれを拡大させず、局所的な被害に留めるようにすること」を念頭に、具体的には以下のような取り組みを有効な対策として挙げています。

ランサムウェアによるデータの窃盗や漏洩を想定したシナリオづくり

インシデント発生時の行動指針の策定(とくに初動の対応が重要)

多要素認証による多段階のブロック

エンドポイント対策に有効な最新のEDR製品やSaaSセキュリティソリューションの導入

サーバのパッチマネジメントの見直しと主要なソフトウェアのアップデート

” 不審なメッセージに応答しない” ことを徹底する従業員のリテラシ教育

また、サイバーリスクマネジメントにあたっては

ゼロトラスト戦略にもとづくセキュリティ管理の見直し … ベストプラクティスの参照、脆弱性管理の徹底、複雑性の解消

サプライチェーンセキュリティの徹底 … リスクベース管理、IDガバナンスと多要素認証、インシデント対応体制

脅威インテリジェンスの積極的活用 … 脅威アクターの洗い出し、定常的モニタリング、最適なリソース配分

といった視点にもとづきガイドラインを策定することを推奨しています。

3月に入ってから、トヨタやデンソーなど日本を代表する製造業へのハッキングがニュースとなりましたが、とくにトヨタのケースはトヨタ本社ではなく主要な仕入先のシステムを狙い、結果としてトヨタ全工場の操業停止という事態に追い込んだ典型的なサプライチェーン攻撃の事例で、日本の社会や経済にも大きな打撃を与えました。世界のあらゆる企業がつながっている現在、サイバー攻撃への対応は企業が単体で取り組むことはもちろん重要ですが、より効果を高めるためにはサプライチェーン全体、あるいは業界や社会を巻き込んだ対策がよりいっそう求められることになりそうです。