Ubuntuのユーザの中には、

リモートデスクトップ

複数台のマシンを利用している場合、

リモートデスクトップを使うことによる利点は幾つかありますが、

- 「使い慣れた環境」

を複数のマシンから利用することができる。 - クライアント側になるマシンの性能が低くても問題ない。

特に、

ファイルの共有

複数のPCを利用する場合、

- データの共有ができない:

ローカルPCをあくまでリモートデスクトップクライアントとして

(つまりシンクライアントのように) 使うのであれば問題になりませんが、 通常のデスクトップとして使いつつ、 たまに他のマシンにリモートデスクトップに接続する、 といった利用方法の場合、 各マシン間でデータ (ドキュメント以下にあるファイルや、 あるいはブラウザのブックマークといったもの) が揃わなくなっていきます。 - ネットワークに依存してしまう:

リモートデスクトップはネットワーク越しの操作ですから、

ネットワークが正常に機能していなければ利用できません。ネットワークが不安定な環境 [2] では実用にならないでしょう。 この問題については簡単には解決できませんので、

今回は扱いません。

NFSサーバ

Unix OSにおいて、

ただし、

NFSサーバのインストールは次のように行います。

$ sudo apt-get install nfs-kernel-server

この状態でNFSサーバは動作しますが、

# /etc/exports: the access control list for filesystems which may be exported

# to NFS clients. See exports(5).

#

# Example for NFSv2 and NFSv3:

# /srv/homes hostname1(rw,sync) hostname2(ro,sync)

#

# Example for NFSv4:

# /srv/nfs4 gss/krb5i(rw,sync,fsid=0,crossmnt)

# /srv/nfs4/homes gss/krb5i(rw,sync)

#

/home 192.168.200.*(rw,root_squash,no_subtree_check)設定を反映させるため、

$ sudo /etc/init.d/nfs-kernel-server reload

NFSのクライアント側では次のパッケージを導入します。

$ sudo apt-get instlal nfs-common autofs

さらにクライアントに、

#

# $Id: auto.master,v 1.4 2005/01/04 14:36:54 raven Exp $

#

# Sample auto.master file

# This is an automounter map and it has the following format

# key [ -mount-options-separated-by-comma ] location

# For details of the format look at autofs(5).

#/misc /etc/auto.misc --timeout=60

#/smb /etc/auto.smb

#/misc /etc/auto.misc

#/net /etc/auto.net

/nfs/192.168.200.10/home /etc/auto.home* -intr,tcp,nosuid 192.168.200.10:/home/&設定を反映させるため、

$ sudo /etc/init.d/autofs reload

この状態で/nfs/

/nfs/192.168.200.10/home /etc/auto.home.10

/nfs/192.168.200.20/home /etc/auto.home.20* -intr,tcp,nosuid 192.168.200.10:/home/&* -intr,tcp,nosuid 192.168.200.20:/home/&また、

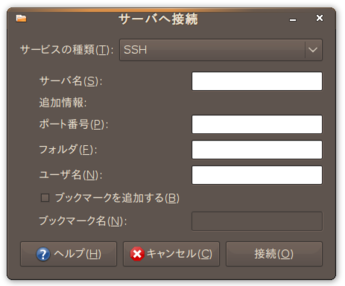

sshの利用

ターミナルを中心に作業している方はすでにインストールし、

$ sudo apt-get install openssh-server

各マシンにopenssh-serverをインストールしておくと、

scpによるファイルコピー

SSHを導入することで、

基本的には次のように、

$ scp 192.168.200.10:Desktop/file ~/Desktop

また、

ssh-keygenとssh-agentによる認証

SSHは便利な機能ですが、

公開鍵による認証を用いるには次のように行います。

まずssh-keygenコマンドを用い、

$ ssh-keygen Generating public/private rsa key pair. Enter file in which to save the key (/home/account/.ssh/id_rsa): Created directory '/home/account/.ssh'. Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /home/account/.ssh/id_rsa. Your public key has been saved in /home/account/.ssh/id_rsa.pub. The key fingerprint is: cd:13:da:2d:c9:9b:cc:c8:7f:06:83:9f:03:dd:a1:9f account@hostname The key's randomart image is: +--[ RSA 2048]----+ || || | .| | * +.| | SoOo..| | .o+==.| | oo== .| | .+ E| | .+| +----------------+

ssh-keygenを行って生成されたファイルのうち、

client$ scp ~/.ssh/id_rsa.pub server:.ssh/id_rsa.pub.temp client$ ssh server server$ cd ~/.ssh server$ cat id_rsa.pub.temp >> authorized_keys server$ rm id_rsa.pub.temp

このようにしてauthorized_

さらに、

$ ssh-agent bash $ ssh-add (秘密鍵のパスフレーズを入力) $ (scpなどの操作を行う) $ exit

zshによるscp越しの補完

scpを利用する場合、

まずzshをインストールしてください。

$ sudo apt-get install zsh

ssh-agentを起動する際、

$ ssh-agent zsh $ ssh-add (秘密鍵のパスフレーズを入力) $ (scpなどの操作を行う) $ exit